Chi opera nel cybercrime, esattamente come accade nel mondo reale, tende a celare la propria identità nascondendosi dietro a profili falsi, forum nel dark web e così via.

Il trend in aumento relativo ai crimini legati ad attacchi ransomware, ha in qualche modo modificato il comportamento degli attori criminali: devono uscire allo scoperto, gridare al mondo che hanno rubato determinate informazioni, affinché la così detta doppia estorsione abbia effetto.

In questo articolo ti racconto un caso studio interessante, pubblicato da Alon Gal, un ricercatore in ambito cybercrime esperto di tecniche OSINT.

Per chi non lo sapesse, le tecniche di Open Source INTelligence sono delle modalità operative che in sostanza consistono nel raccogliere ed analizzare informazioni pubbliche e semi-pubbliche, al fine di delineare il più precisamente possibile un determinato target.

L'articolo di Alon ha l'obiettivo di cercare di identificare un attore criminale del gruppo REvil, dal nome in codice "Lalartu". E' interessante perché, a mio avviso, applica metodologie OSINT che possono far riflettere su come scoprire un identità nascosta, o comunque celata dietro uno pseudonimo, ed inoltre porta alla luce alcune caratteristiche distintive delle nuove cyber gang.

Spero sia una storia interessante: partiamo subito.

Alla caccia di "Lalartu".

Era il 14 Ottobre 2019 quando McAfee pubblica un report dove analizza l'attività di un threat actor, come viene chiamato in gergo, ovvero un attore criminale facente parte della gang ransomware REvil.

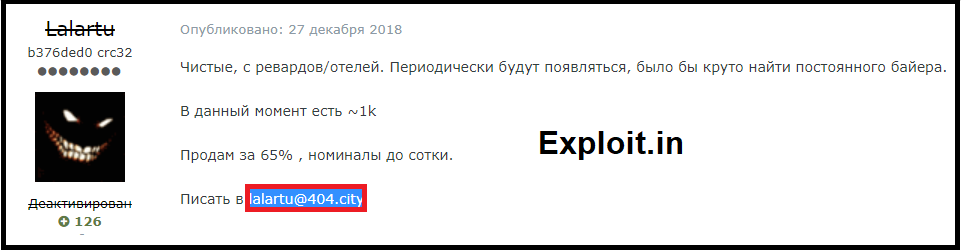

Lalartu era solito frequentare con i suoi post il forum Exploit[.]in, famoso sito russo dove criminal hacker si scambiano codici di accesso oppure vendono materiale rubato durante un attacco o comunque cercano relazioni per mettere in atto piani illegali.

Alon nota che Lalartu è stato bannato, per qualche motivo sconosciuto, dal forum, ma in uno dei suoi vecchi post è presente un indirizzo: lalartu@404.city

Questo tipo di indirizzo non è una vera e propria email, ma appunto un account di una chat di tipo XMPP, un protocollo aperto e molto utilizzato per creare chat con funzionalità anche molto avanzate.

A questo punto Alon cerca se tale indirizzo è presente su altri forum, così da recuperare altre informazioni su Lalartu: essendo stato bannato dal forum Exploit[.]in difficilmente lì si troverà altro.

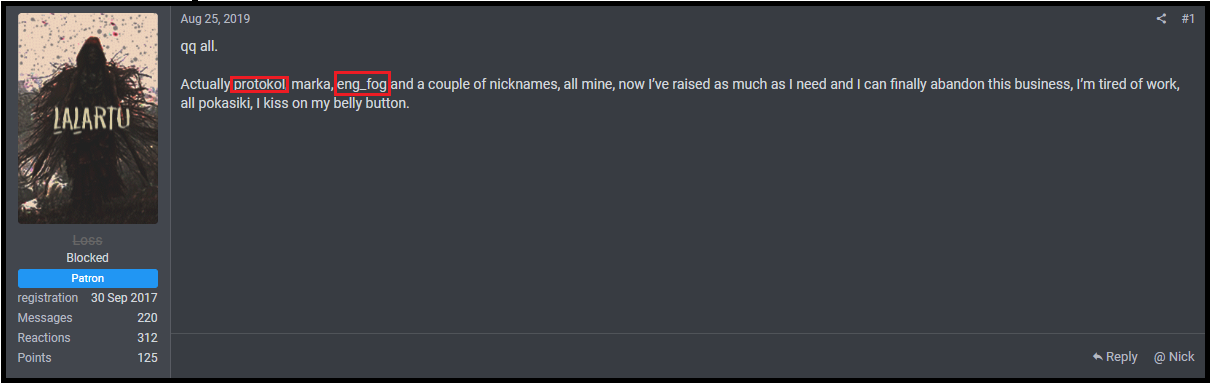

Arriva un primo match: è un altro forum russo, BHF[.]io, dove si scopre - da un post - che Lalartu è stato bannato anche qui:

Nel post Lalartu ammette in qualche modo di aver commesso delle truffe e dice di avere altri username sullo stesso forum: Protokil, Marka e Eng_Fog. Questa dichiarazione però potrebbe essere falsa e fatta volontariamente per attaccare proprio quei profili: tant'è che anch'essi sono bannati.

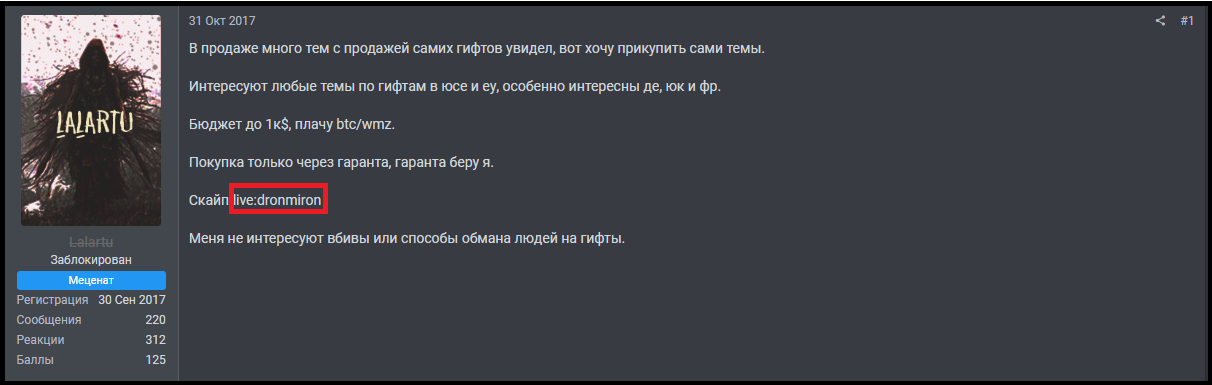

Non sapendo quindi se le affermazioni corrispondessero al vero, Alon continua la ricerca concentrandosi solo sullo username principale (Lalartu) e trova un post interessante, dove viene evidenziato un identificativo di Skype come metodo di contatto:

Esiste una tecnica per trovare l'indirizzo email dietro un nome utente Skype che inizia con la parola "live:" (in questo caso live:dronmiron): nel campo di ricerca Skype bisogna provare ad inserire lo username con i vari domini afferenti a Hotmail (@hotmail.com @hotmail.it @outlook.com etc).

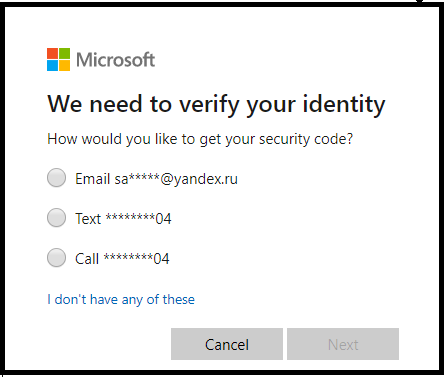

La ricerca trova un utente che corrisponde all'indirizzo email dronmiron@outlook.com. A questo punto - e questa è una tecnica spesso utilizzata - Alon prova la procedura di recupero password per l'email che ha trovato, al fine di recuperare altre informazioni, in particolare altri indirizzi email o numeri di telefono, che di norma sono usati appunto per il recupero password. Ovviamente i dati sono oscurati, ma qualcosa si riesce a trovare:

L'informazione che è possibile trarre è che il numero di telefono di Lalartu termina con 04.

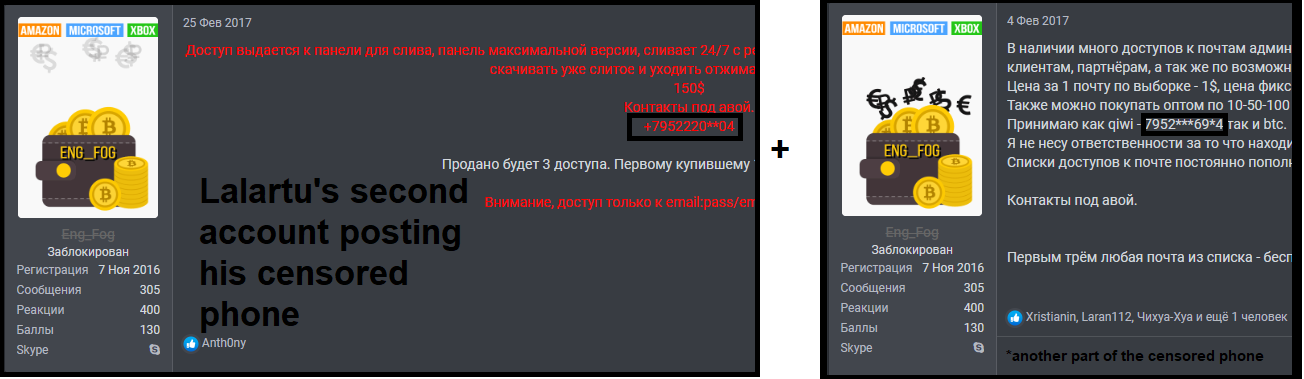

La ricerca continua sul forum BHF.IO dove lo pseudonimo Eng_Fog (dichiarato dallo stesso Lalartu come un altro suo account) è molto attivo: Alon riesce a trovare due post dove questa persona lasciava un numero di cellulare come recapito, ma commettendo un grossolano errore.

Evidentemente non ricordandosi quale parte del numero di cellulare aveva oscurato, dai due post è possibile ricostruire il numero completo, che termina proprio con 04:

In un altro post, Lalartu lascia un link ad una pagina di Yandex Disk (il "dropbox russo" per capirci) con un file che si poteva scaricare. Quello che forse Lalartu non sapeva è che Yandex Disk mantiene, nei metadati del file, i valori originali.

Leggendo appunto i metadati il file riporta come autore tale "Zima Taker".

Un secondo link in un altro post, questa volta su Dropbox, contiene un altro file .TXT che, anche lui, si porta dietro i suoi metadati e da qui il nome dell'autore del file: "Alex Tucker".

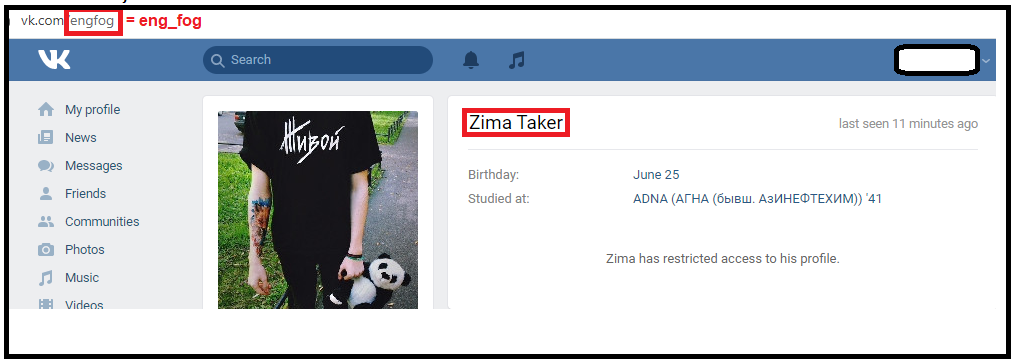

A questo punto Alon prova una ricerca sul motore di ricerca russo Yandex con lo pseudonimo Eng_Fog: esce un profilo sul social network VK (popolare in tutto l'Est Europa ed in Russia) che ha come URL vk[,]com/engfog e come nome utente Zima Taker.

Zima Taker potrebbe essere Lalartu? Ma chi è allora Alex Tucker, l'altro nominativo trovato nei metadati?

La ricerca nel forum mette in evidenza un altro post di Eng_fog dove invita gli utenti a guardare un video di una amica, tale SleepTucker, su Twitch, il social network dei "gamers" dove è possibile fare video live.

Esaminando i follower di SleepTucker, spunta fuori Alexander Taker, nome molto simile ad Alex Tucker, colui che aveva caricato il file sul forum.

A questo punto Alon si trova di fronte a due identità: Alexander Taker e Zima Taker, dietro quale dei due si cela Lalartu? Ad entrambe?

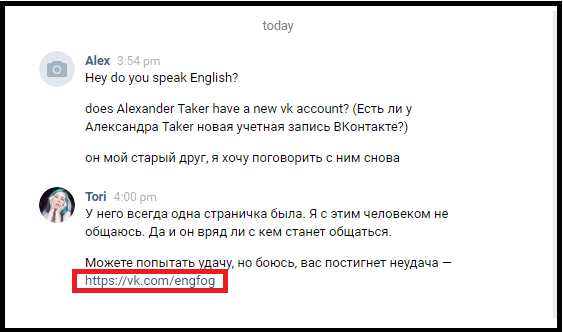

Decide così di scrivere all'utente Twitch chiedendo se conosceva il suo follower "Alexander Taker". Questa la risposta:

Con sorpresa Alon riceve risposta dallo streamer che conferma l'identità di Alexander Taker = Eng_Fog = Zima Taker !

Sappiamo chi è Lalartu! (e qualche considerazione)

La conclusione è quindi che lo pseudonimo Lalartu è usato da una persona russa di nome Alexander Taker che usa come nickname "Zima".

Quello che possiamo imparare da questo racconto è che molto spesso non facciamo caso a cosa postiamo su social network, forum o altro. Tutte queste informazioni pubbliche possono però essere analizzate con dovizia (come nel caso di Alon) per costruire una identità e circoscrivere delle abitudini.

Che, nel caso di criminal hacker, possono essere usate contro di noi per attacchi mirati, ad esempio, di phishing.

Ricordiamoci anche file e foto che condividiamo, hanno dei metadati che possono fornire molte informazioni sulla persona che li ha trattati.