Capire quali sono state le aziende italiane colpite da un attacco ransomware nel 2021 è a mio avviso un punto di partenza interessante per rispondere all'obiezione "perché la mia azienda dovrebbe subire un attacco informatico??".

Inoltre, analizzare se c'è (e quale) un target privilegiato dai cyber criminali quando approcciano il mercato ialiano, certamente ci rende più consapevoli e forse - mi auguro - può darci qualche elemento in più per convincere chi - ancora oggi - non pone la giusta attenzione sulla sicurezza informatica in azienda.

Modalità di analisi.

Come per la precedente indagine, anche questa volta ho utilizzato come fonte dei dati l'applicazione Double Extortion realizzata da Luca Mella.

Double Extortion raccoglie i nomi delle aziende colpiti da un attacco ransomware per il quale i cybercriminali chiedono una doppia estorsione e quindi pubblicano sui loro siti web i nomi delle loro vittime.

Due premesse importanti:

- I dati raccolti da Double Extortion sono figli di attività OSINT (Open Source Intelligence) e vanno quindi sempre verificati. I nomi delle aziende sono rilevati da Double Extortion e comparati con Darkfeed che riprende quanto pubblicato sui siti leaks delle cyber gang criminali: potrebbero esserci errori o inesattezze. Nel caso non esitate a contattarmi.

- Il campione analizzato riguarda quindi solo le vittime di questa tipologia di attacco (ransomware/doppia estorsione) e non tutte le altre casistiche. E' quindi un dato parziale e decisamente sottostimato.

Strumenti utilizzati e obiettivi.

| Strumento | Funzione |

|---|---|

| DoubleExtortion.com | Recupero informazioni vittime |

| Darkfeed | Verifica delle vittime |

| Cerved/Atoka | Recupero informazioni fatturato/dipendenti |

| Google Maps | Localizzazione delle vittime |

Obiettivi e perimetro della ricerca:

| Obiettivo | Range |

|---|---|

| Periodo analisi | 01-01-2021 / 31-12-2021 |

| Area Geografica | Italia |

| Tipologia attacco | Ransomware Doppia Estorsione |

Risultati dell'analisi.

Il campione analizzato è composto da 99 vittime: il data base è stato epurato da doppioni e da qualche target che non sono stato in grado di identificare.

16 sono Pubbliche Amministrazioni, 83 aziende private.

Questa la distribuzione geografica (la mappa è interattiva, la trovi anche cliccando qui)

Non ci sono particolari evidenze relative alla posizione delle vittime: questo è già un primo elemento di conferma che dove si trovi l'azienda, è irrilevante ai fini di un attacco informatico a scopo estorsione.

Analisi sul fatturato delle aziende vittime.

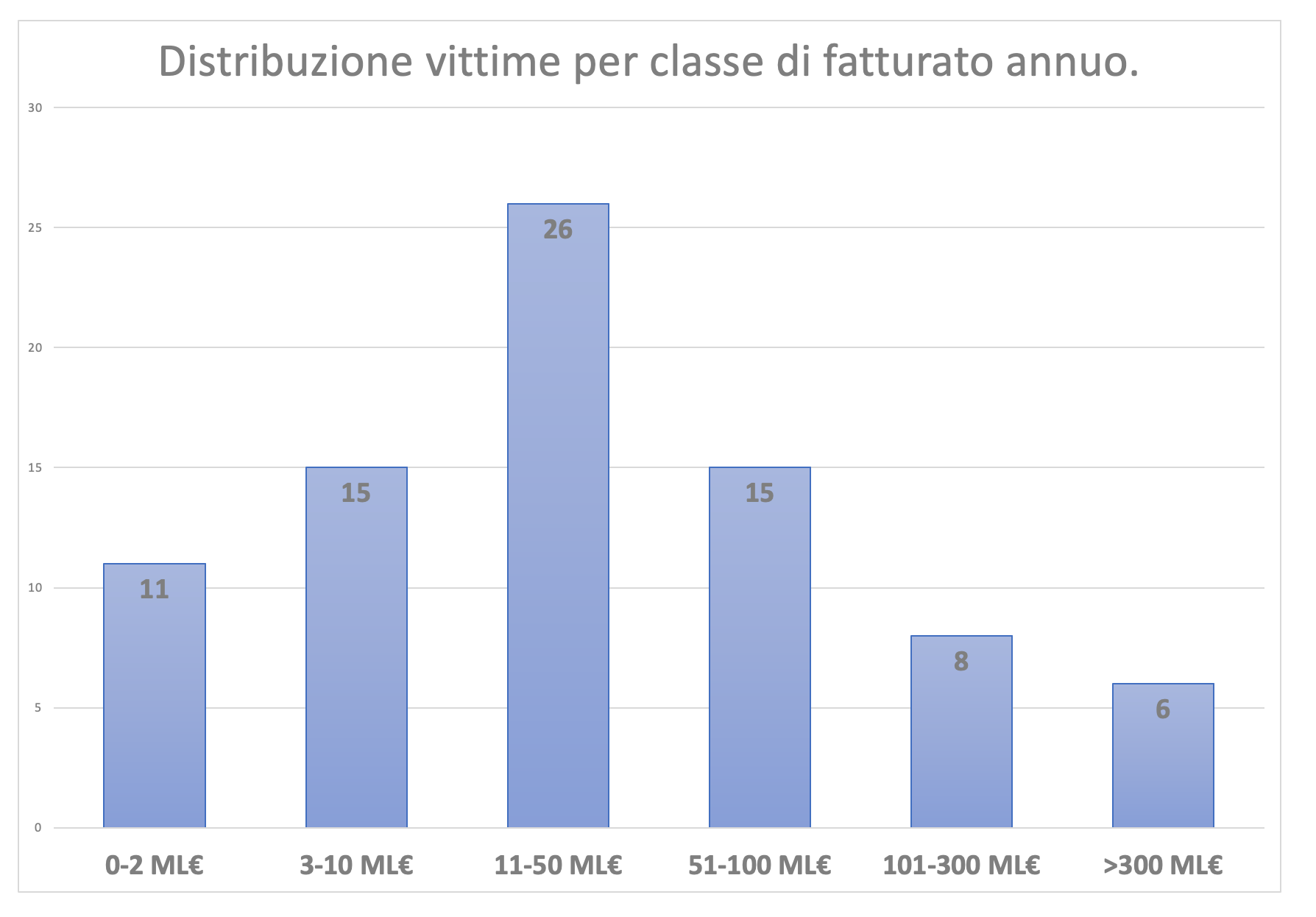

Interessanti i dati se analizziamo il fatturato annuale delle aziende vittime di un attacco a doppia estorsione. Per semplicità ho definito delle classi di fatturato, così da capire se può esserci una correlazione:

Il grafico mette in chiara evidenza come aziende che fatturino meno di 100ML€/anno siano il bersaglio "preferito" per questo tipo di attacco. In particolare la fascia 11-50ML€/anno è quella più colpita: non è un caso, in quanto si tratta in buona parte di PMI, il tessuto portante della nostra economia.

Un altro dato che può evincere è come invece aziende più strutturate (>300ML€/anno) siano meno colpite: uno dei motivi potrebbe essere quello dei sistemi di difesa e protezione. Ovvero, una azienda con più risorse ha molto probabilmente sistemi più efficaci: in questo caso le cyber gang criminali attaccano con modelli diversi, mentre la doppia estorsione sembra trovare terreno fertile nelle PMI.

Perché? Difese basse e propensione al pagamento elevata.

Cosa fare?

Il fenomeno della doppia estorsione è particolarmente insidioso perché, oltre a colpire la vittima, rischia di mettere in pericolo anche aziende e persone delle quali sono stati rubati documenti poi pubblicati.

Clienti, fornitori e dipendenti, possono diventare a loro volta inconsapevoli vittime di successivi attacchi, dopo che il criminal hacker ha pubblicato i dati rubati alla vittima principale.

Analisi dei fornitori.

Eseguire una threat analisys dei propri fornitori (perlomeno quelli strategici) è oggi un passaggio fondamentale perché ti permette di avere perlomeno un quadro sullo "stato di salute" delle aziende che hanno un accesso privilegato con la tua organizzazione.

Grazie a nuovi sistemi di ricerca è possibile oggi verificare se qualche tuo fornitore ha subito data breach o comunque ha informazioni che vengono distribuite e scambiate (soprattutto nel dark web) e che potrebbero essere usate per un attacco nei tuoi confronti.

Analisi della propria infrastruttura.

Le così dette analisi di vulnerabilità, nelle aziende più colpite dalla doppia estorsione (ricordo, aziende con fatturato da 11 a 50ML€/anno) spesso hanno una divisione IT ridotta, se non quasi completamente in outsourcing. Ed i budget sono spesso molto limitati.

La buona notizia però è che oggi è possibile svolgere delle prime analisi di esposizione al rischio (la così detta "superficie di attacco") anche con budget molto limitati.

Sia inteso: non sono certo attività che vanno ad analizzare tutta l'infrastruttura dell'azienda, ma è un primo - importante - passo.

Da qui, la domanda: perché non farlo?