La vicenda accaduta alla Colonial Pipeline è oramai nota, l'ho raccontata qui.

La novità risiede nelle ultime indiscrezioni emerse, che spiegano - in parte - come sia stato possibile attaccare un colosso industriale del genere grazie ad una email compromessa.

Questa è certamente una lezione dalla quale poter trarre molti benefici: seguimi perché, oltre a provare a ricostruire quanto accaduto, ti darò una mano a verificare che ciò non accada anche nella tua realtà lavorativa.

⚠️ L'obiettivo di questo "caso studio" è di dimostrare come, partendo da una analisi di informazioni pubbliche raccolte in rete (clear/deep/dark web) tramite strumenti dedicati, sia possibile identificare potenziali vulnerabilità e minacce.

👉 In fondo all'articolo puoi lascare i tuoi dati per una analisi gratuita.

Piccolo riepilogo: cosa è successo?

La Colonial Pipeline è l'azienda che gestisce il più importante oleodotto americano che trasporta carburante verso le città della costa orientale degli USA.

Stiamo parlando di una società che smista 2,5 milioni di barili di carburante al giorno.

Conta più di 700 dipendenti e ricavi per circa 1,4 miliardi di dollari l'anno. Ma soprattutto ricopre una posizione fondamentale tra gli asset USA in quanto fornisce carburante a centinaia di stazioni di servizio.

- A fine Aprile 2021, l'attacco ransomware attribuito al gruppo DarkSide, fa breccia all'interno dei sistemi IT della Colonial Pipeline.

- 29 Aprile 2021 la società trova evidenze concrete dell'attacco.

- 7 Maggio 2021 l'annuncio del data breach e blocco delle attività di distribuzione del carburante, che mettono in ginocchio 17 stati.

- 8 Maggio 2021 Colonial Pipeline paga circa 5 Milioni di dollari a DarkSide per ripristinare i sistemi.

Come è stato possibile attaccare una azienda del genere che - probabilmente - ha sistemi di sicurezza informatica elevati? Sembra, grazie ad una email compromessa.

L'attacco avvenuto grazie ad una email compromessa. Cosa significa?

Per email compromessa di intende un indirizzo email, spesso associato ad una password, che è stato oggetto di furto (data breach) da una applicazione (o portale, o sito) terza.

Facciamo un esempio.

Mi registro sul sito PincoPallino.com perché mi interessa. Creo quindi il mio account utilizzando un indirizzo email e una password. Il sito PincoPallino.com deve quindi in qualche modo memorizzare queste informazioni di accesso da qualche parte, per permettermi di poter entrare quando ne ho la necessità.

Esistono vari modi per memorizzare queste informazioni, dai più sicuri ai meno: questa è una scelta di PincoPallino.com e di norma noi non sappiamo come memorizza questi dati...

Se il sito PincoPallino.com subisce un attacco informatico e qualcuno riesce ad estrarre le informazioni degli utenti (data breach), è molto probabile che anche la mia email con la relativa password che ho usato, finiscano in mano ai cybercriminali.

A questo punto, di norma, tali informazioni (chiamate anche "combo", ovvero l'accoppiata di email+password) vengono pubblicate e rivendute sul dark web.

🔥 Questo significa avere una email compromessa: ovvero un indirizzo email con relativa password (in chiaro o cifrata) all'interno di qualche database nel dark web.

⚠️ Spesso molti utenti utilizzano email aziendali per registrarsi su portali/app esterni, anche se questi non sono in relazione con l'attività lavorativa.

Ma cosa succede a questo punto? Dov'è il pericolo?

Il pericolo di avere una o più email compromesse risiede nel fatto che i cybercriminali posso iniziare delle attività di engineering per tentare l'accesso ai sistemi aziendali, utilizzando proprio quella email.

Anche se la password è cifrata (se non lo è allora il problema è ancora più grave) è comunque possibile tentare di decodificarla.

Per sapere se la tua azienda ha delle email compromesse, esistono dei servizi dedicati che cercano proprio nel dark web tracce afferenti al dominio aziendale: vediamone un esempio concreto con Colonial Pipeline.

👉 Se vuoi verificare se la tua azienda ha email compromesse, contattami pure, sarò lieto di aiutarti, senza alcun costo o impegno (vai al termine dell'articolo).

Esercizio: analizziamo il caso Colonial Pipeline.

Proviamo a ricostruire un possibile scenario per capire, grazie ad una analisi delle email compromesse, quali informazioni si possono raccogliere.

Disclaimer. Queste sono attività di intelligence in ambito OSINT, ovvero utilizzando esclusivamente informazioni pubbliche o semi-pubbliche (dark web), quindi legali da un punto di vista formale e che non "toccano" in alcun modo la potenziale vittima. Come tutte le attività in ambito OSINT, i dati recuperati vanno prima verificati.

Partiamo dal dominio della Colonial Pipeline, facilmente verificabile dal profilo Twitter:

A questo punto possiamo iniziare la ricerca di eventuali email - o altre informazioni - relative al dominio colpipe.com che si trovano sul Dark Web. Esistono vari servizi e modalità per effettuare questa attività, io per le mie ricerche ed i miei clienti, ne utilizzo uno professionale che permette di cercare all'interno di archivi depositati nel dark web.

Segnalo che alla data in cui scrivo, il sito colpipe.com non è raggiungibile (perlomeno dall'Italia): sembra infatti che un Web Application Firewall - ovvero un sistema per proteggere le applicazioni web - blocchi gli accessi:

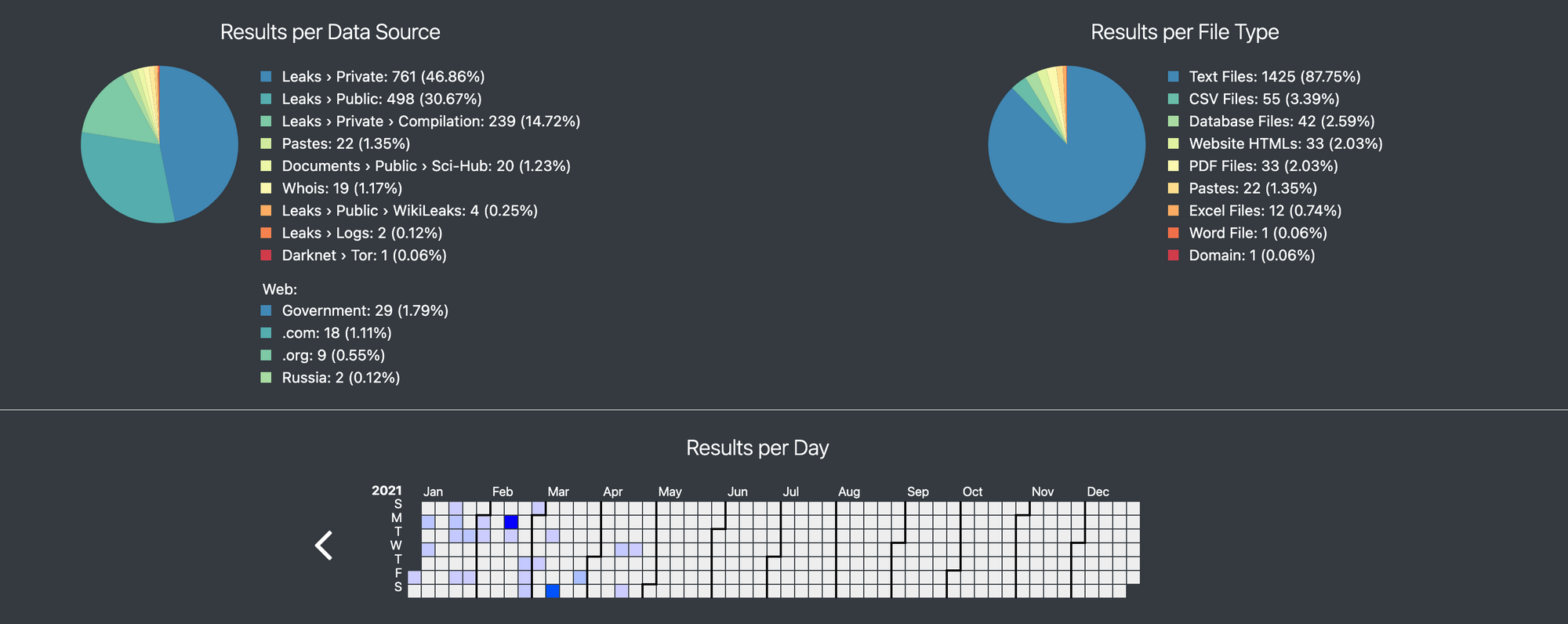

Analizziamo ora il dominio colpipe.com, cecando sul motore di ricerca quante volte questo dominio è presente nel dark web e quali tipologie di file lo contengono. Questo il risultato:

Da questa prima analisi notiamo due cose:

- Tra Febbraio e Marzo del 2021 (i puntini "blu") c'è stato un numero elevato di informazioni pubblicate afferenti a data leak. Questo è un primo indicatore di come ci sia qualcuno che sta "puntando gli occhi" su questo dominio....

- La maggior parte delle sorgenti, dove è contenuto il dominio oggetto di analisi, provengono da data leak. Questo è proprio l'esempio che facevo prima: significa che ci sono indirizzi email (o altre informazioni) relative al dominio colpipe.com che sono state rubate da altri siti e/o applicazioni.

Andiamo più nel dettaglio. Premesso che il numero di database sui quali è presente il dominio sono veramente tanti, faremo una analisi solo su un piccolo campione di essi: l'obiettivo è dimostrare come - utilizzando informazioni presenti in rete - e svolgendo alcune attività di analisi (intelligence) sia possibile preparare un attacco.

Quanto riportato in questo esempio può essere svolto da un criminal hacker su qualsiasi dominio: l'unica soluzione è quella di anticiparlo, cercando di capire prima quali informazioni della tua azienda sono esposte e di conseguenza mettere in sicurezza il proprio perimetro. Cosa che Colonial Pipeline non ha fatto.

Cosa si può trovare in rete su Colonial Pipeline (estratto).

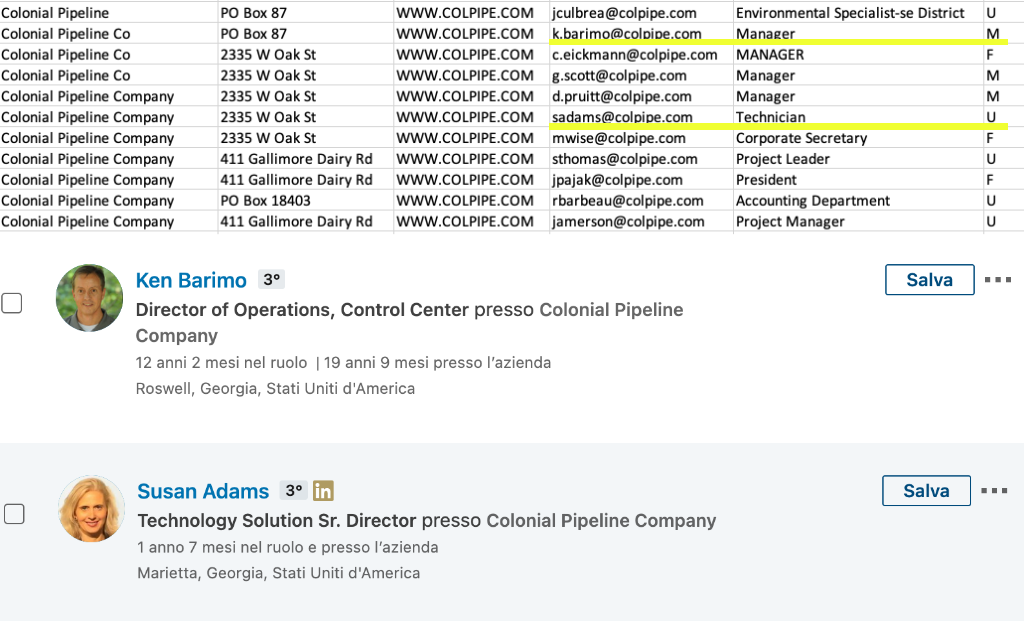

Utilizzo per questa analisi un motore di ricerca professionale per archivi di data leak e LinkedIn per correlare le informazioni alle persone. Partiamo.

Colonial Pipeline è presente su LinkedIn, con 855 dipendenti: questo può aiutare ad identificare l'appartenenza di email compromesse con le persone e di conseguenza svolgere attività di social engineering più approfondite (cosa che non faremo).

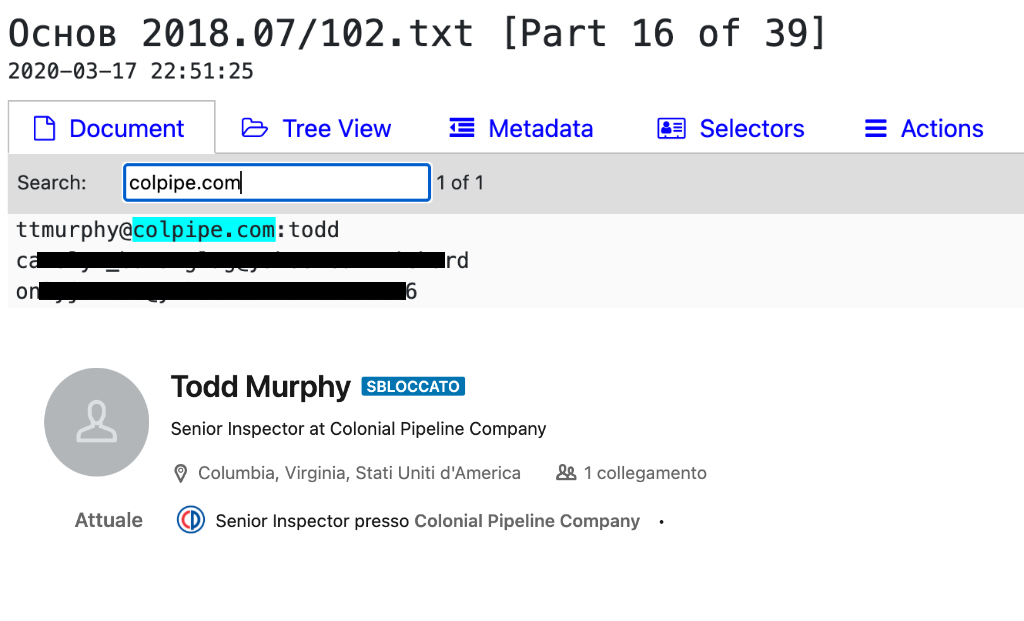

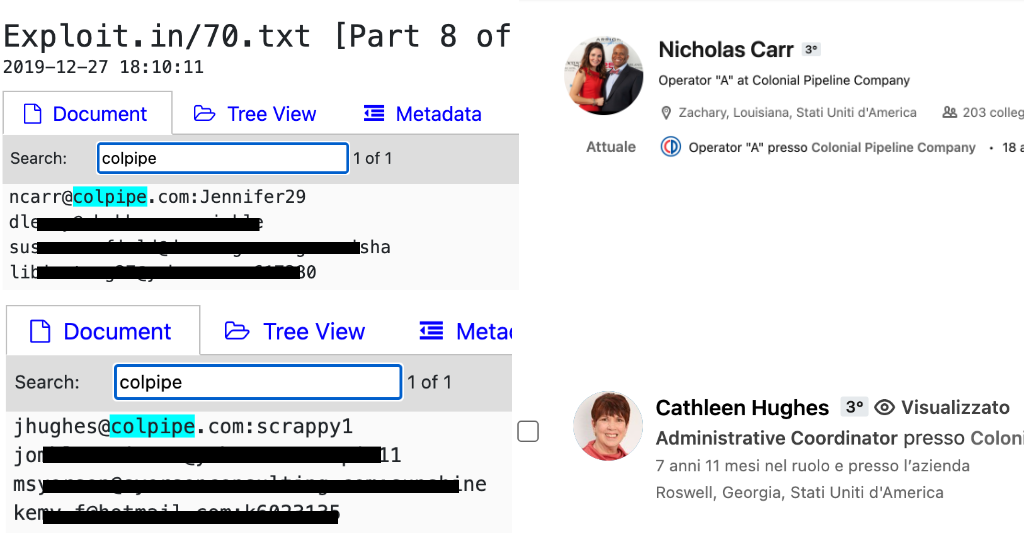

Primo esempio. Prima Email compromessa.

In questo database troviamo un indirizzo email a dominio colpipe.com ed una corrispondenza su LinkedIn. Notate che la password è in chiaro. L'indirizzo email potrebbe però non corrispondere a Todd Murphy, in considerazione della doppia 't' iniziale.

Ricordiamoci che queste informazioni vanno sempre verificate ma... i criminali informatici hanno una vantaggio che le vittime non hanno: il tempo.

Secondo esempio. Informazioni sul personale.

In questo caso il data base - sempre figlio di data leak da altre applicazioni - contiene informazioni sulle persone. Qui ne vedete un estratto: oltre ad email e funzione lavorativa, in alcuni casi si trova la fascia di stipendio, il nome del superiore diretto, numero di previdenza sociale ed altro.

Terzo esempio. Altre Email compromesse.

Giusto a titolo di esempio, sono 42 i database disponibili che contengono informazioni sul dominio colpipe.com. Questo è un altro esempio. Anche in questo caso la password è in chiaro e mette in evidenza come non ci sia nessuna policy di gestione e creazione delle stesse....

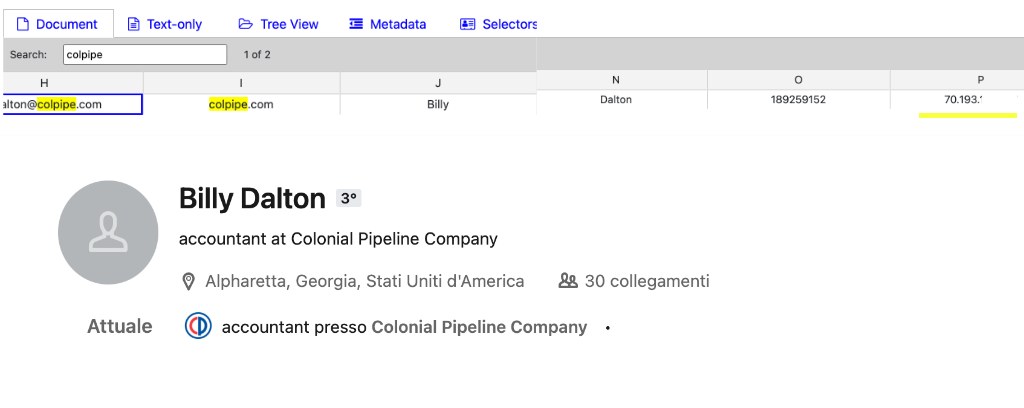

Quarto esempio. Tracciamento attività.

Questo data base è interessante perché viene costruito principalmente con attività di spam: ovvero grazie all'invio massiccio di email, quando un utente clicca sul link, vengono raccolte alcune informazioni. In questo caso, possiamo sapere l'IP dal quale Billy ha cliccato sulla email.

Cosa hanno quindi fatto i criminal hacker?

Come abbiamo visto da questi esempi, molte sono le informazioni soprattutto relative ad email compromesse, che si possono trovare in rete.

Come dicevo all'inizio, non sappiamo esattamente come siano andate le cose nel caso specifico di Colonial Pipeline, ma da quanto è emerso nelle ultime ore i criminali informatici avrebbero cercato - molto probabilmente tramite attività di scan della rete - un accesso esterno alla rete aziendale.

E lo hanno trovato. Una VPN. In particolare, un VPN non più utilizzata, quindi in disuso, ma per errore non dismessa.

Quante volte nelle aziende ci sono servizi che non vengono più utilizzati ma rimangono lì, attivi, perché dismetterli richiede tempo?

Hanno quindi tentato l'accesso a questa VPN utilizzando le credenziali disponibili nei vari data base che abbiamo appena visto, magari combinando queste informazioni con altre a disposizione.

Il risultato è stato evidente. Ci sono riusciti.

Cosa imparare da questa lezione e cosa fare. Subito.

Lasciando un attimo da parte il "come" sia avvenuto questo attacco informatico, ci sono delle evidenze importanti sulle quali è possibile fare una riflessione, semplicemente analizzando i dati presenti in rete sul dominio:

- E' stata rilevata la presenza di molte email compromesse.

- Per alcune email era presente anche una password in chiaro.

- Le password in chiaro hanno evidenziato la mancanza di una policy per la gestione delle stesse.

- La presenza di informazioni riservate di alcuni dipendenti può essere un segnale di "attenzione" da parte di criminal hacker.

- Le VPN non avevano un accesso protetto con un secondo fattore di autenticazione.

Cosa fare ora? Prevenzione. Scopri se la tua azienda ha email compromesse.

Se vuoi verificare se ci sono informazioni sul tuo dominio, relative ad email compromesse o altro, compila il modulo qui sotto. Sarà mia cura contattarti e fornirti una prima analisi, senza alcun costo o impegno.

Perché lo faccio? Perché è uno dei modi per aumentare la consapevolezza e cercare di iniziare un percorso affinché imprenditori, manager e aziende investano in sicurezza informatica. Per il momento, inizio io ad investire tempo e risorse.