Lo scenario del cybercrime si sta evolvendo velocemente: i gruppi di cybercriminali cercano tecniche e strategie di attacco volte a monetizzare i loro sforzi in maniera più veloce, efficace ed efficiente.

Chi segue la mia newsletter/podcast Cronache Digitali, conosce il problema ;-)

Vi racconto in questo post qual è il nuovo scenario che si sta delineando: esserne consapevoli è il primo passo per potersi difendere adeguatamente.

Iniziamo dal target: chi deve temere un attacco informatico?

Tutti. E' solo una questione di tempo. Mi riferisco al mondo aziendale, bersaglio preferito dai cybercriminali perché la probabilità di estorcere denaro è più alta.

Sfatiamo subito un mito: non sono solo le "grandi" organizzazioni ad essere colpite, anzi. Tutte le piccole o medie attività sono oggi nel mirino dei gruppi criminali principalmente per due motivi:

- hanno sistemi di difesa molto bassi e spesso poco "evoluti"

- tendono a pagare più facilmente per risolvere il problema nell'immediato.

Il primo punto è fondamentale: oggi realtà medio piccole (a partire da 5 dipendenti) spesso hanno necessariamente una infrastruttura informatica (server, backup, gestionali, crm, posta elettronica, etc) che serve per poter lavorare, ma che viene protetta in maniera non adeguata, sia per un motivo di consapevolezza, sia per temi legati al budget.

Queste realtà diventano molto allettanti per un attore criminale perché spesso le risorse da mettere in campo per un attacco sono molto limitate: il risultato è che il cybercriminale può avere, nel caso in cui l'attacco vada a buon fine, un ROI (Return Of Investment) molto alto.

Ricordiamoci che è (quasi) sempre una questione di business.

Una delle conseguenze dirette è che la vittima, non avendo esperienza in merito e trovandosi impreparata, tende a pagare con facilità.

Come avviene l'attacco?

Nel 93% dei casi inizia tramite email, grazie ad un attacco phishing. Il fattore umano come sappiamo è l'anello debole della catena. Fretta, confusione, distrazioni - anche dovute allo smart working - mancanza di formazione, portano l'utente ad essere vulnerabile e commettere un errore.

Non è un caso poi che durante il periodo estivo, quando il personale in azienda è in numero minore e le difese "psicologiche" sono più blande, sia uno dei più sfruttati per attacchi di phishing.

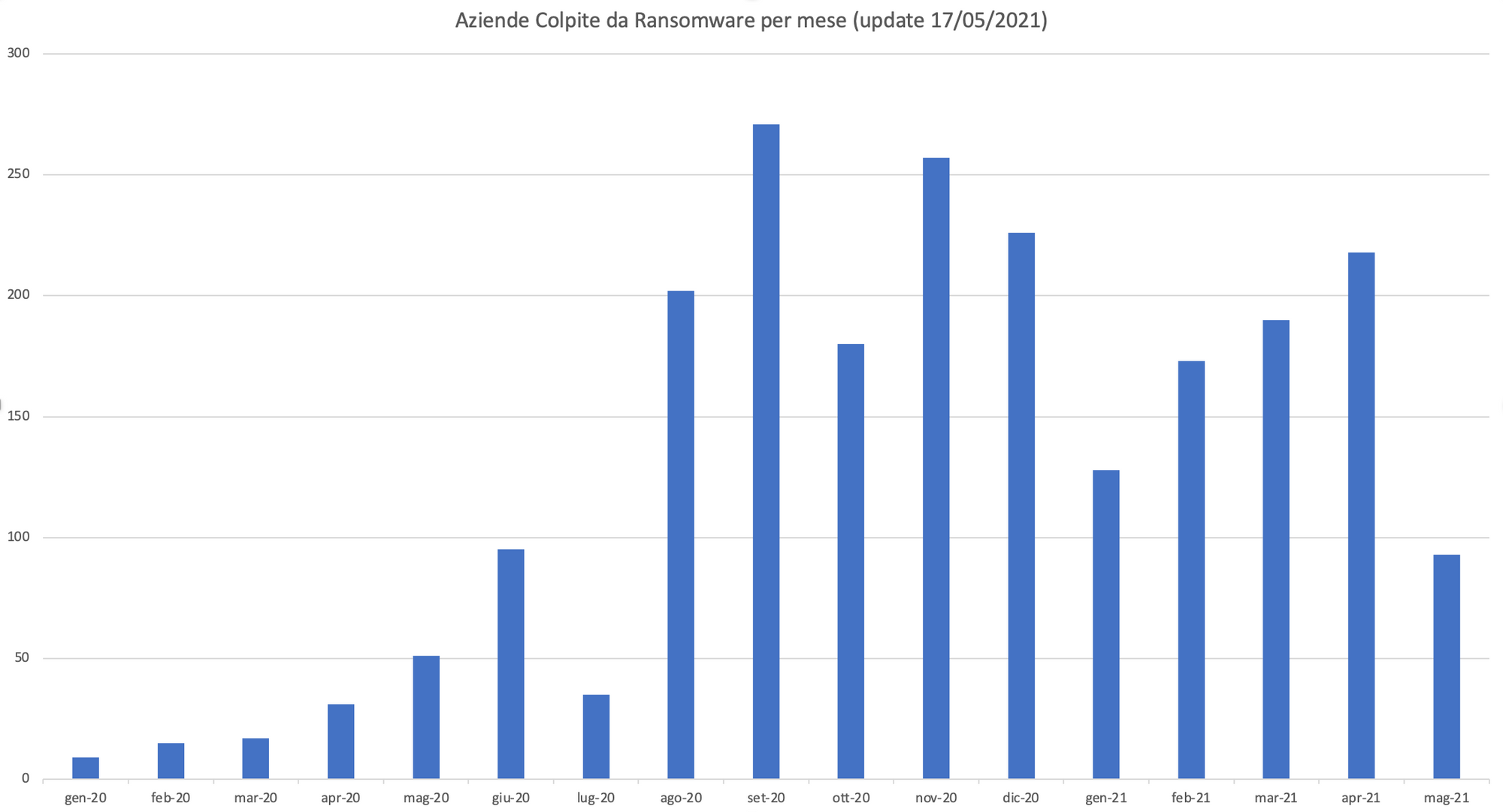

Ho elaborato i dati di DarkTracer dai quali si evince quanto il pericolo sia concreto ed in ascesa:

Chi sono gli attori criminali?

Due i fronti principali: da un lato organizzazioni di cybercriminali che operano direttamente, dall'altra parte piccoli gruppi o singoli che utilizzano le oramai famose piattaforme di RaaS (Ransomware As A Service).

Le piattaforme RaaS non sono altro che sistemi che permettono di "noleggiare" tutto "l'arsenale" che occorre per un attacco ransomware, permettendo così anche a chi non ha competenze tecniche di sferrare un attacco. Pensiamo ad esempio ad una azienda che vuole colpire un proprio concorrente.

Queste piattaforme si sono molto evolute e permettono di avere a disposizione tutto l'occorrente:

- il malware

- i server C2 (quelli che contengono le informazioni rubate)

- le chiavi di cifratura

- il call center per negoziare con la vittima

- la gestione del pagamento del riscatto

- istruzioni e suggerimenti

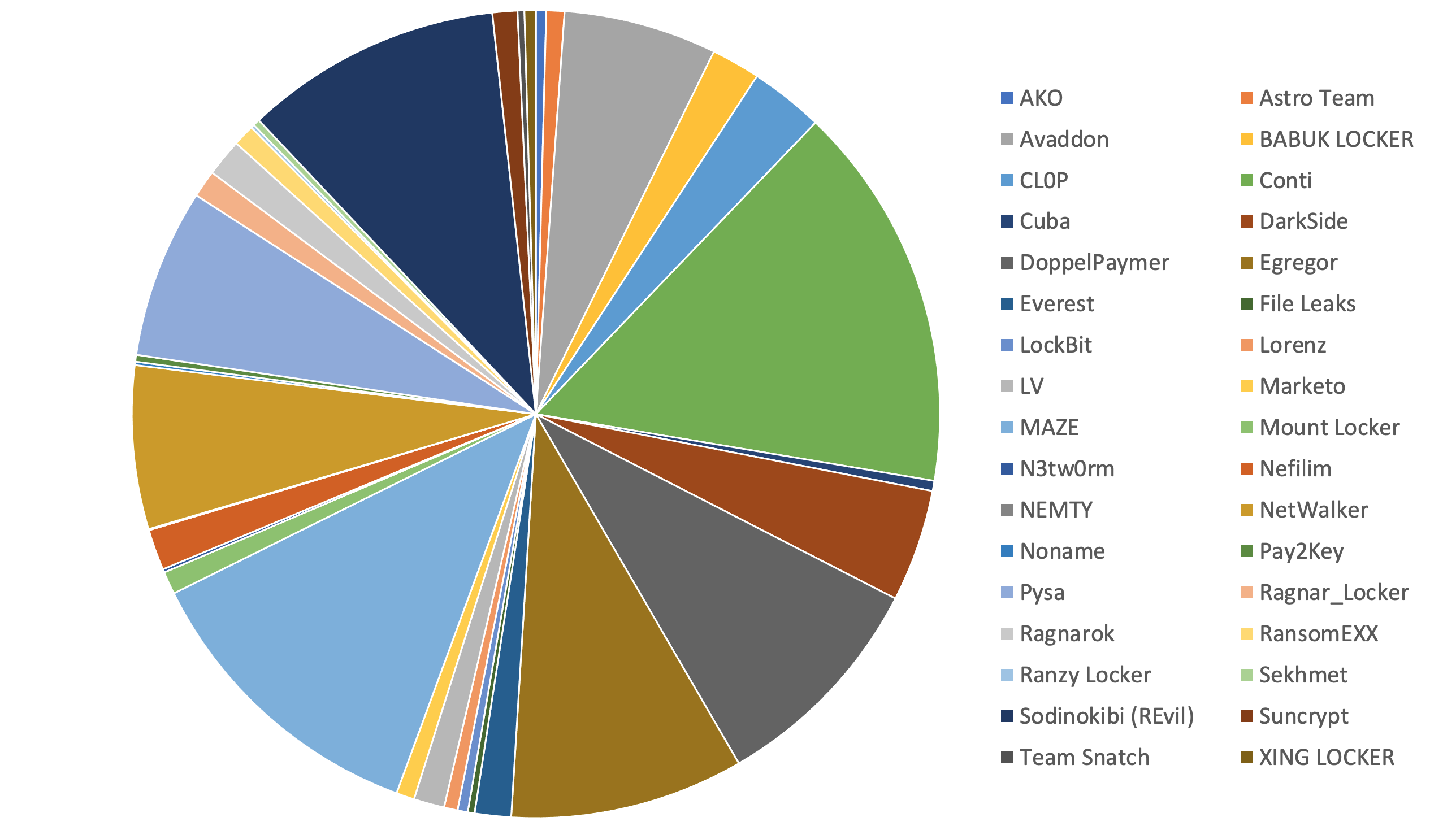

Il prezzo, inoltre, è molto calato negli ultimi mesi. Questi gli attori principali presenti sul mercato:

La quadrupla estorsione.

Ecco la nuova modalità di estorsione, ovvero: cosa può accadere quando una azienda viene colpita da un attacco ransomware?

Prima estorsione: i dati vengono cifrati.

Un metodo oramai conosciuto: una volta che il ransomware entra in azione, rende indisponibili i dati della vittima, cifrandoli con una chiave segreta. Il risultato, ovviamente, è che non è più possibile accedere a tali informazioni, spesso creando un blocco completo o parziale delle attività.

Per riavere accesso ai propri file e cartelle, alla vittima viene chiesto il pagamento di una somma che - badate bene - è sempre più frequentemente calcolata in base al fatturato dell'azienda, così da renderla "appetibile"

Seconda estorsione: i dati (estratti) vengono pubblicati sul web.

I cybercriminali - una volta entrati nel sistema della vittima - prima di palesarsi cercano di esfiltrare più informazioni possibile. Dopodiché minacciano di pubblicarle sul web a meno che non si paghi la somma richiesta.

Questo punto è molto delicato perché sappiamo che la pubblicazione di dati personali è regolata dal GDPR (ma non solo) e quindi espone la vittima a possibili sanzioni ma anche ad un danno di reputazione.

Terza estorsione: l'attacco DDoS.

Altra minaccia: se non paghi sarai sottoposto ad un attacco DDoS. Questo tipo di attacco, molto invasivo e difficile da mitigare, prevede in pratica di "mettere ko" varie applicazioni e/o siti del cliente.

Un danno ovviamente enorme, sia di immagine, ma anche operativo per chi utilizza portali web con clienti e/o fornitori.

Quarta estorsione: attacco ai contatti (clienti/fornitori) della vittima.

Questa è una nuova modalità molto pericolosa: in pratica l'attaccante, inizia a contattare clienti e/o fornitori della vittima, ovviamente se ha trovato loro informazioni nei dati rubati. A questo punto li minaccia di pubblicare anche i loro dati e li informa dell'avvenuto data breach.

Questa tecnica in realtà non è finalizzata tanto ad estorcere qualcosa dal contatto della vittima, ma volta soprattutto ad un aumento della "pressione" e una perdita di immagine e credibilità verso la propria rete di contatti.

Cosa fare in concreto?

Lo step principale per tutte le organizzazioni, grandi o piccole, che vogliano evitare o, meglio, limitare i rischi è quello di una prima analisi delle vulnerabilità.

In pratica una sorta di "check-up", per capire quali sono le aree più a rischio. Oggi queste attività sono - per fortuna - alla portata di qualsiasi realtà, anche con budget limitati.

Il secondo step che consiglio è quello della formazione, la così detta cybersecurity awareness: come detto prima, il fattore umano è l'anello debole della catena e senza una adeguata formazione il rischio di essere vittime di un phishing è alto.

"Il responsabile della sicurezza deve fare in modo che nessun dipendente clicchi su un link malevolo. Il criminale, deve fare in modo che almeno uno dei dipendenti clicchi su in link malevolo."

Evidentemente, è una lotta impari.