Ecco alla puntata numero 50 di Cronache Digitali, ci avviciniamo alla fine dell'anno e soprattutto.... buon Natale!

Le festività natalizie sono uno dei momenti migliori per gli attori criminali che operano nel mondo cyber, perché le aziende sono meno sicure: personale in vacanza, più distrazioni, meno focalizzazione. In questo contesto un attacco phishing (come quello che leggerete dopo alla Dacoll LTD) ha più probabilità di successo. Iniziamo.

Come sempre ricordo ai nuovi lettori che la puntata può essere ascoltata in Podcast cliccando qui e che gli articoli completi sono a disposizione previa registrazione (gratuita eh!).

Ecco il menu "natalizio":

- I dati rubati alla polizia UK sono spariti dal dark web.

- Reti mobili 2G, 3G, 4G e 5G vulnerabili?

- Scoperta una backdoor segreta in un sistema VoIP in Germania.

- La polizia di Boston compra (in segreto) in kit di spionaggio cyber.

I dati rubati alla polizia UK sono spariti dal dark web.

L'inizio di questa storia è quello classico: un gruppo di cyber criminali, nello specifico CL0P, colpisce con il proprio ransomware alcuni server della polizia UK, in particolare il Police National Computer, contenente dati di milioni di cittadini. Alla richiesta di riscatto, con il solito schema della doppia estorsione, l'organizzazione governativa si rifiuta di pagare: CL0P pubblica così una prima parte dei dati, contenenti anche immagini dettagliate provenienti dalle telecamere del Automatic Number Plate Recognition System, un sistema di sorveglianza che produce immagini e video molto dettagliate.

Succede però che - dopo poco ore - i dati vengono rimossi.

Ma partiamo dall'inizio: l'attacco viene configurato nello schema della supply-chain, ovvero la gang criminale ha colpito un fornitore della polizia UK che ha l'incarico di gestire una buona parte dei dati.

In particolare si tratta dell'azienda DACOLL LTD, un system integrator con clienti di primaria importanza nel regno unito e tra questi - ovviamente - anche la polizia nazionale.

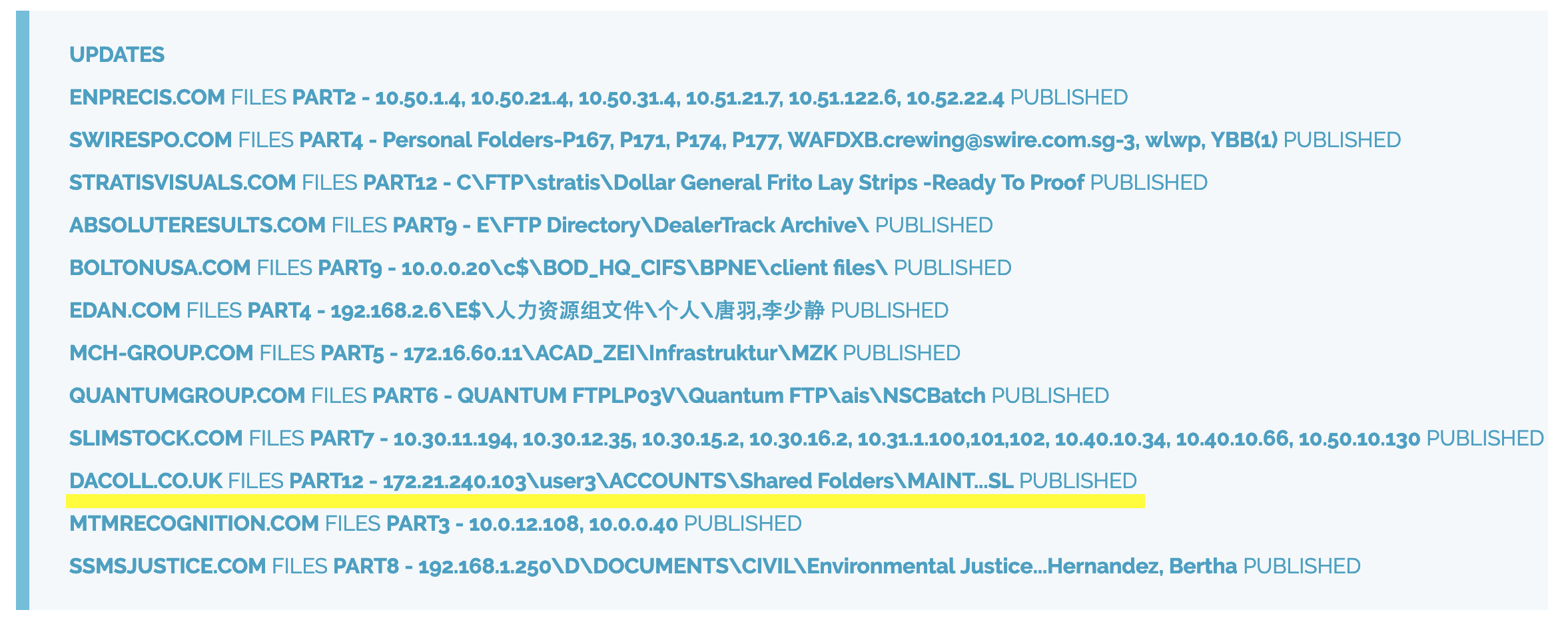

L'attacco sembra iniziato ad Ottobre con una campagna di phishing (ma va??): una volta che il gruppo criminale CL0P è entrato in possesso delle informazioni ma non ha avuto risposta alla richiesta di riscatto, le ha prontamente pubblicate sul loro sito:

DACOLL conferma di aver subito l'attacco con un comunicato stampa ma non fornisce dettagli sulla quantità e tipologia dei dati rubati.

Succede però che dopo alcuni giorni i dati spariscono dal sito web CL0P nel dark web. Due le ipotesi che hanno preso forma: da un lato il gruppo criminale potrebbe aver valutato che tali informazioni potessero mettere in pericolo persone ignare di quanto fosse successo. Dall'altra, l'eliminazione potrebbe essere legata ad una azione della stessa polizia - in concomitanza con l'Europol - verso il gruppo criminale.

Personalmente propendo per la prima opzione: abbiamo già visto altre volte come alcuni gruppi di cyber criminali abbiano in qualche modo osservato limiti autoimposti nel selezionare le vittime. Una sorta di codice deontologico (passatemi il termine..!) che comunque deve farci capire come il mondo del cyber crime sia sempre più allineato alla criminalità organizzata che - purtroppo - conosciamo bene.

Reti mobili 2G, 3G, 4G e 5G vulnerabili?

Torniamo a parlare delle vulnerabilità delle reti mobili: qui trovi un mio precedente articolo dove raccontavo cosa fosse l'aLTEr attack.

Una serie di ricercatori hanno scoperto una nuova vulnerabilità che pare affliggere tutte le tipologie di reti mobili e permette di creare un attacco configurato come Man In The Middle.

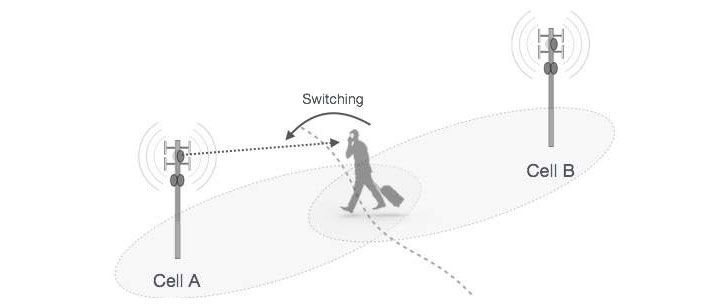

Questa nuova vulnerabilità sfrutta un processo chiamato handover che in pratica è il momento in cui il nostro telefonino passa da una cella ad un altra:

Senza entrare nei dettagli (che potete comunque trovare qui) l'attaccante può - con una cella falsa - intercettare il telefono della vittima e farlo collegare alla propria cella: dal quel momento tutte le comunicazioni possono essere compromesse.

Come per l'attacco aLTEr però è necessario sottolineare una questione importante: queste vulnerabilità, per essere sfruttate, richiedono apparecchiature molto sofisticate (e costose) ed anche essere fisicamente in prossimità dell'obiettivo.

E' quindi molto improbabile che una persona "normale" sia vittima di questo attacco: di norma sono situazioni che si possono riscontrare in casi di spionaggio governativo o industriale.

In sintesi: non preoccupatevi!

Scoperta una backdoor segreta in un sistema VoIP in Germania.

Curioso caso questo. I virtual PBX - o centralini virtuali - sono oramai lo standard nei sistemi di comunicazione aziendale: comodi, poco costosi, efficienti, permettono alle aziende di utilizzare avanzati sistemi di comunicazione al posto dei centralini tradizionali.

Durante un penetration test è stato scoperto che un sistema di centralino virtuale tedesco, molto diffuso in Germania, avesse una backdoor.

In sostanza è stata trovata all'interno del sistema la possibilità di autenticarsi da remoto con le credenziali di amministratore. Se sfruttata da un criminal hacker, questa vulnerabilità permette di assumere il controllo di tutta la centrale telefonica, mettendo la vittima in forte difficoltà: con pochi click di potrebbe isolare telefonicamente una intera azienda dal resto del mondo.

Questo episodio deve farci riflettere su due punti: primo, quando si sceglie di passare ad un centralino virtuale bisogna valutare con attenzione la tecnologia utilizzata e proposta dal fornitore, sotto il profilo della sicurezza.

Secondo, le attività di penetration test ricoprono un ruolo fondamentale oggi perché mettono le aziende nella condizione di capire quali sono i punti deboli della propria infrastruttura. Purtroppo quello che posso constatare personalmente è che tali attività vengono spesso accantonate per motivi di budget: ma qui sta la chiave del problema. Se non so quali siano i punti deboli, il rischio è poi di subire un attacco (che prima o poi inevitabilmente ci sarà) con conseguenze che avranno costi ben superiori.

E' - purtroppo - la solita questione relativa alla consapevolezza sulla sicurezza informatica.

La polizia di Boston compra (in segreto) in kit di spionaggio cyber.

Era il 2019 quando la polizia di Boston acquistò un sistema di sorveglianza capace di monitorare la posizione degli smartphone ed il loro utilizzo, nascondendone alla popolazione l'esistenza.

Grazie ad una investigazione di una organizzazione americana, la questione è diventata di dominio pubblico, mettendo anche un luce che per tale equipaggiamento sono stati spesi ben 627.000 dollari.

L'apparecchiatura - delle dimensioni di una valigetta - conosciuta anche con il nome di stingray, si comporta come fosse una cella radiomobile: tutti i telefoni che ci si collegano, forniscono informazioni precise sulla propria posizione, ma non solo.

Sebbene venga usata per combattere il crimine, indubbiamente diventa un arma che in qualche modo può ledere la privacy dei cittadini perché intercetta senza distinzione, chiunque.

Nel caso specifico il problema è emerso perché la polizia di Boston avrebbe acquistato tale apparecchiatura non con il normale budget a disposizione, ma con i proventi di denaro confiscato durante azioni di polizia. Quest'ultimo, però, non è tracciato e di conseguenza l'acquisto non sarebbe diventato pubblico se non ci fosse stata una indagine apposita.

E qui torniamo sul tema della privacy: fino a dove si possono spingere gli organi governativi per monitorare la popolazione per fini legati alla sicurezza?

Vi lascio con questa domanda: se avete voglia potete rispondere con un commento in fondo all'articolo! E... buone feste a tutti!