Attacchi informatici con chiavette USB (USB drop attack): come difendersi, anche grazie a Sentinel One.

E' un vettore di attacco in crescita: le chiavette USB sfruttano vulnerabilità note e"giocano" sul fattore umano. Un mix micidiale.

Una delle modalità che viene utilizzata più frequentemente dagli hacker per penetrare i sistemi informativi delle aziende, è quella delle chiavette USB.

Questo tipo di attacco - chiamato USB Drop Attack - è tanto semplice quanto efficace: prevede di lasciare - nel perimetro o nelle vicinanze dell'azienda obiettivo, delle chiavette USB opportunamente modificate.

Modificate come?

All'apparenza i dispositivi USB sembrano normalissime chiavette, anzi, spesso vengono camuffate aggiungendo etichette riportanti scritte che possono incuriosire (ad esempio: "Confidenziale", "Report esame finale", "Documenti importanti", "Foto esclusive"... etc).

In realtà sono dispositivi riprogrammati che - una volta collegati ad un PC - tentano, senza che l'utente se ne renda conto, di iniettare codice malevolo per portare a termine la propria missione.

In realtà di sono varie tipologie di attacco: è possibile programmare queste USB affinché creino delle backdoor nella macchina target, piuttosto che scaricare un malware, oppure svolgere comandi precisi direttamente sul PC che alle quali sono collegate.

Ma perché l'attacco USB Drop Attack è così pericoloso?

Il motivo principale è che una azione del genere sfrutta le vulnerabilità del comportamento umano: è quello che viene definito social engineering.

E' infatti assai probabile (e dopo ne vedremo un esempio) che trovando una chiavetta USB abbandonata, la si inserisca in un PC per vedere cosa c'è all'interno...

Ti interessano i miei contenuti? Clicca qui e registrati alla mia newsletter!

Come funziona una USB Drop Attack?

Due sono gli step che vengono di norma seguiti dopo l'individuazione dell'obiettivo:

- Preparazione delle chiavette USB esca: possono essere utilizzati dispositivi differenti, come ad esempio le USB Rubber Ducky, piuttosto che altri modelli. L'importante è che all'interno sia contenuto il codice malevolo che svolgerà l'attacco (come indicato prima, molte possono essere le opzioni).

- Distribuzione delle chiavette: in questa fase le chiavette vengono letteralmente abbandonate in un area dove è probabile che transiti il personale dell'azienda target. I parcheggi aziendali sono i più gettonati, ma anche parchi pubblici, hall di Hotel, fermate dell'autobus, Bar, etc.

A questo punto il gioco è fatto: basta attendere che qualcuno prenda una chiavetta e la inserisca nel proprio pc aziendale ed il gioco è fatto.

Quante probabilità ci sono che un USB Drop Attack vada a buon fine?

E' stato fatto qualche tempo fa un interessante esperimento negli USA.

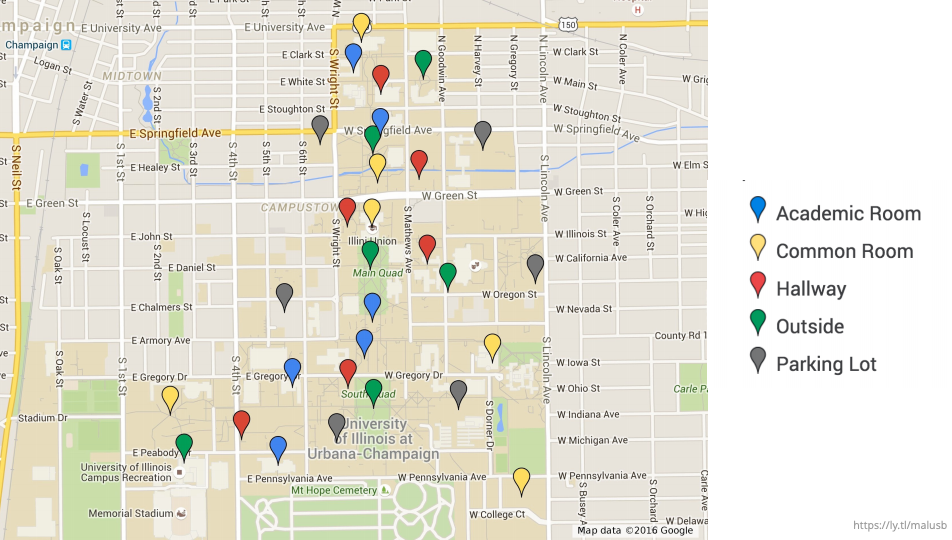

Sono state distribuite 297 chiavette USB in prossimità del campus dell'Università dell'Illinois, programmate con una soluzione custom che prevedeva anche l'interazione con una Android APP.

Le chiavette inoltre sono state suddivise in 3 cluster:

- un gruppo senza alcuna etichetta

- un gruppo con la scritta "Final exam"

- un gruppo con la scritta "Confidential"

Ecco cosa è successo...

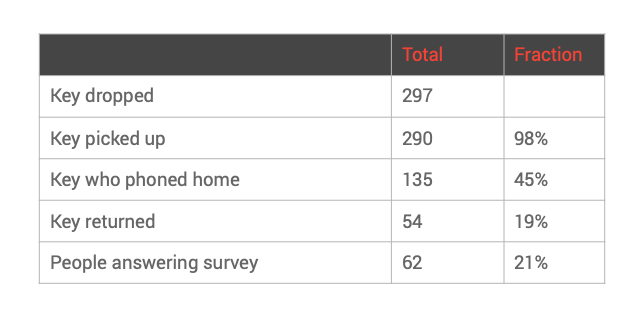

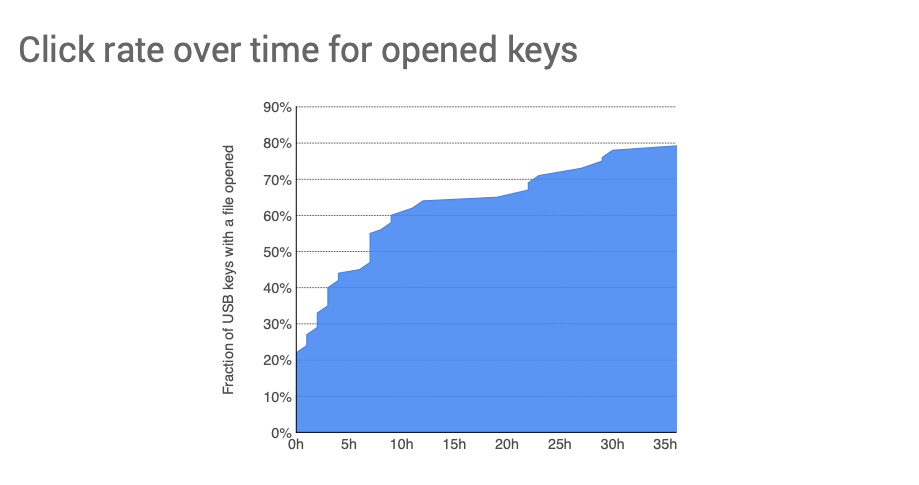

Ben il 98% delle chiavette sono state prelevate è quasi la metà (45%) hanno interagito con l'App!

In 35h, quasi l'80% delle chiavette è stata inserita in un PC e un file è stato aperto.

Questo ci insegna che il potenziale di questa tipologia di attacco è molto alto.

Come difendersi da un USB Drop Attack?

Due sono le azioni da mettere in campo.

- Formazione del personale. E' fondamentale che tutta la popolazione aziendale conosca i pericoli a cui va incontro e che ci sia una procedura alla quale fare riferimento, nel caso un utente abbia un dubbio. Per sopperire a questo puoi iniziare scaricando il mio e-book gratuito "Prevenire è meglio che curare" (clicca qui per scaricarlo)

- Dotare tutti gli endpoint (PC) dell'azienda di un sistema di protezione (Antivirus) che monitori le connessioni USB

A volte anche i migliori antivirus non hanno un sistema di difesa ad hoc per gli attacchi via USB.

SentinelOne è un esempio di come poter proteggere tutto il perimetro aziendale da dispositivi potenzialmente pericolosi via USB.

La funzionalità di Device Control permette all'amministratore di monitorare tutti i PC in rete, definendo una policy globale o per singola postazione.

La semplicità della dashboard di SentinelOne è il punto di forza: con pochi click si ha tutto sotto controllo.

Una volta impostare le regole, gli endpoint di comporteranno di conseguenza:

Per un approfondimento su SentinelOne puoi leggere questo articolo.