Guerra in Ucraina: la pazza settimana sul fronte cyber. Cosa è successo e cosa possiamo imparare.

Benvenuti alla puntata numero 59 di Cronache Digitali, dove racconto cosa succede nel mondo del cybercrime per prendere spunti di riflessione e cercare di essere più consapevoli in ambito cyber security.

Come sempre, la puntata è disponibile anche in Podcast ed il post integrale è disponibile solo agli iscritti a Cronache Digitali (l'iscrizione è gratuita, veloce e sicura).

Questa settimana la "scena" dei media, anche sotto il profilo cyber, è stata (quasi) completamente fagocitata dalle notizie provenienti dal conflitto in Ucraina, del quale ho già parlato in due puntate precedenti di Cronache Digitali (n.ro 58 e 53).

E' stata una settimana che definisco "pazza" perché il susseguirsi di notizie è stato incessante.

L'obiettivo di oggi è quello di raccontarvi una mia personale selezione di quanto accaduto, le notizie che secondo me danno più spunti di riflessione: non vuole quindi essere una cronaca dettagliata ed esaustiva, ma una raccolta di spunti, con anche alcuni link ad articoli, blog o risorse che meritano di essere letti.

Partiamo dalla fine: tanto casino per nulla?

Come vedremo, sono stati moltissimi gli eventi che hanno interessato la sfera cyber di questo conflitto e questo mi ha portato a due prime riflessioni.

Innanzitutto diventa molto complicato per gli organi di comunicazione riuscire a correre dietro a queste notizie: in uno Spazio su Twitter organizzato giovedì sera (puoi ascoltare la registrazione qui) Carola Frediani e Pierluigi Paganini, giornalista lei, imprenditore lui, entrambi tra i massimi esperti di cyber security in Italia, hanno perfettamente messo in evidenza questo limite.

Già per interpretare e "leggere" una notizia in ambito cyber security servono competenze che spesso non ci sono nelle redazioni dei media tradizionali, in più se aggiungiamo la frequenza e l'elevato numero di fonti con le quali queste si sono susseguite, è facile che l'informazione sia distorta, fino a giungere al punto di diffondere vere e proprie fake news (ricordo il caso del TG2 che ha mandato in onda un video di un videogame scambiandolo per una ripresa di un attacco russo...).

Tra questi, segnalo i contributi di Luca Zorloni di Wired, fonte attendibile e puntuale in questo contesto, ed il blog Red Hot Cyber di Massimiliano Brolli (ma non solo), sempre aggiornato sugli ultimi accadimenti nel mondo del cyber crime.

L'altra riflessione su cui voglio soffermarmi è la seguente: la guerra sul piano cyber, quali risultati sta portando? E' uno scenario come abbiamo visto parallelo alle attività militari convenzionali, che si muove molto velocemente e che coinvolge molti attori (dopo ne vedremo alcuni).

Ma in concreto, queste attività portano qualche vantaggio alle parti in gioco?

Una prima risposta superficiale, potrebbe essere no. Se ci si aspettava che gruppi di criminal hacker ucraini riuscissero a bloccare la circolazione dei mezzi di alcune città russe, oppure creare blackout energetici o mettere fuori uso gli istituti bancari di Mosca, questo non è accaduto.

Certamente sono in corso azioni di disturbo, soprattutto vero siti russi, ma il cui risultato è decisamente diverso da quello di una attività militare svolta sul campo.

Lo scenario della cyber war a mio avviso mette in evidenza 3 aspetti principali:

- Riesce a dare "voce" a chi non ne avrebbe con i media tradizionali. Tutte le attività online producono un eco che raggiunge potenzialmente tutto il globo. Ovviamente questa potenza può essere usata anche per diffondere fake news, è un arma a doppio taglio. In particolare, il gruppo Anonymous è entrato in prima linea in questo scenario di guerra digitale. Ma capire chi si nasconda dietro la maschera di Anonymous non è affatto semplice perché in questo caso specifico possono essere vari gli attori - anche governativi - che sfruttano in qualche modo il simbolo di Anonymous.

- Preparare e testare armi digitali che poi potranno essere utilizzate per altri scopi. Come vedremo, sono entrate sul campo di battaglia anche alcune organizzazioni criminali ransomware: l'occasione è ghiotta per testare nuovi malware che poi nel medio termine potranno essere riutilizzati per il core business tradizionale, ovvero quello dell'attacco ad aziende a fini di una estorsione. Lo scenario bellico digitale diventa così un laboratorio dove testare sul campo nuovi cyber arsenali.

- In ultimo non va comunque esclusa la possibilità che qualcuno stia preparando un attacco informatico dalle conseguenze tangibili e potenzialmente devastanti. Il caso Stuxnet nel 2010, ovvero l'attacco informatico degli USA all'Iran, ha messo fuori uso alcune centrali nucleari, riuscendo a danneggiare componenti meccanici fondamentali per il loro funzionamento. A dicembre 2015, proprio in Ucraina, un cyber attacco ad una centrale elettrica ha creato un blackout di alcune ore che ha interessato più di 700.00 persone.

In questi casi il fattore tempo è fondamentale: mentre in una guerra tradizionale è possibile - ad esempio - nel giro di poche ore armare un bombardiere, arrivare sul bersaglio e colpirlo, attacchi informatici di questa rilevanza richiedono tempi di analisi lunghi e spesso anche il coinvolgimento (consapevole o meno) di uomini sul bersaglio, magari sfruttando anche l'errore umano. Altre volte è l'uso di backdoor o malware appositamente impiantati di governo all'interno di infrastrutture strategiche nemiche.

Sono comunque scenari possibili.

Bene, vediamo ora cosa è successo in questa "pazza" settimana.

Distribuzione del malware wiper in Ucraina.

Breaking. #ESETResearch discovered a new data wiper malware used in Ukraine today. ESET telemetry shows that it was installed on hundreds of machines in the country. This follows the DDoS attacks against several Ukrainian websites earlier today 1/n

— ESET research (@ESETresearch) February 23, 2022

Il malware, rinominato HermeticWiper, menzionato sia dall'ESET che dal team di Symantec, viene distribuito utilizzando i "classici" canali di phishing ma anche tramite messaggistica sulle piattaforma Discord e Trello. Il CSIRT (Computer Security Incident Response) italiano pubblica alcuni IoC, ovvero indicatori di compromissione, in sostanza tracce "digitali" che permettono di verificare se una macchina è stata colpita dal malware.

Questo tipo di malware è molto pericoloso perché ha come obiettivo quello di cancellare tutto il contenuto della macchina bersaglio.

Il gruppo CoomingProject dichiara di essere al fianco della Russia.

Il gruppo CoomingProject è stato più volte ricondotto a capo di una cyber gang che utilizza tecnologie ransomware e basa il proprio business sui riscatti chiesti alle vittime e alla vendita di data base rubati. Con un messaggio su Telegram, comunica di essere al fianco della Russia in questa cyber guerra: è il primo di una serie di annunci, che vedremo dopo.

Anonymous colpisce il sito del Ministro della Difesa Russo.

ICYMI: Hacktivist group #Anonymous has successfully breached and leaked the database of the Russian Ministry of Defence website | mil[.]ru |. #OpRussia #StopRussia #OpKremlin #FreeUkraine

— Anonymous TV 🇺🇦 (@YourAnonTV) February 25, 2022

P.S.

Twitter deleted our latest tweet for violating the rules. pic.twitter.com/K3OeCSJPbx

Il gruppo di attivisti Anonymous, come vedremo, è molto attivo in questa fase, portando avanti azioni volte a colpire - sotto il profilo cyber - i paesi contro l'Ucraina. Uno dei primi bersagli è proprio il Ministero della Difesa Russo, riuscendo ad esfiltrare e pubblicare un data base interno.

Facebook risponde ai russi e Telegram tace.

Nick Clegg, VP Global Affairs a Meta (ovvero Facebook&C) annuncia come il governo Russo abbia chiesto all'azienda di Mark di fermare il fact-checking che viene svolto sulle notizie postate dai media locali. Il problema delle fake news è centrale in questo momento perché permette di modificare opinioni e giudizi delle popolazioni locali ma non solo.

Sul lato opposto, non c'è nessuna reazione di Durov, il fondatore di Telegram. O meglio, l'unico messaggio ufficiale del social network russo riguarda il fatto che il controllo delle fake news sulla piattaforma di messaggistica sta diventando quasi impossibile, considerato l'elevato numero di messaggi inerenti il conflitto.

Ancora Anonymous: ruba e pubblica 200GB di email bielorusse.

JUST IN: Hacktivist group #Anonymous has successfully breached and leaked about 200GB of emails from Belarusian weapons manufacturer Tetraedr. This company has provided Vladimir Putin with logistical support in his invasion of #Ukraine. #OpRussia #StandWithUkriane pic.twitter.com/3MhSbrggbh

— Anonymous TV 🇺🇦 (@YourAnonTV) February 26, 2022

Passano 24 ore e tocca alla Bielorussia. In questo caso vengono pubblicate email dell'azienda Tetraedr, società bielorussa che produce armi. L'obiettivo di Anonymous è chiaro: schierarsi al fianco del popolo ucraino per cercare di utilizzare la propria rete di contatti mettendo in difficoltà la Russa, ovviamente sul piano digitale.

Nel frattempo il gruppo APT UNC1151, già indicato come "vicino" al governo della Belorussia, sembra essere a capo di un nuova serie di attacchi phishing verso personale militare ucraino. In particolare le email vengono inviate all'indirizzo personale dei militari, con un link malevolo che - se cliccato - può compromettere la rubrica e le credenziali della vittima.

Nasce il gruppo IT ARMY of Ukraine.

We are creating an IT army. We need digital talents. All operational tasks will be given here: https://t.co/Ie4ESfxoSn. There will be tasks for everyone. We continue to fight on the cyber front. The first task is on the channel for cyber specialists.

— Mykhailo Fedorov (@FedorovMykhailo) February 26, 2022

Fedorov, Ministro per la Trasformazione Digitale in Ucraina, il 26 Febbraio, annuncia la creazione di un gruppo telegram che ha l'obiettivo di raccogliere chiunque voglia dare il proprio contributo alla "resistenza digitale". Una vera e propria chiamata alle armi. Il gruppo raggiunge in poche ore i 250.000 iscritti ed in qualche modo diventa uno dei canali di comunicazione principale del collettivo Anonymous, ma non solo.

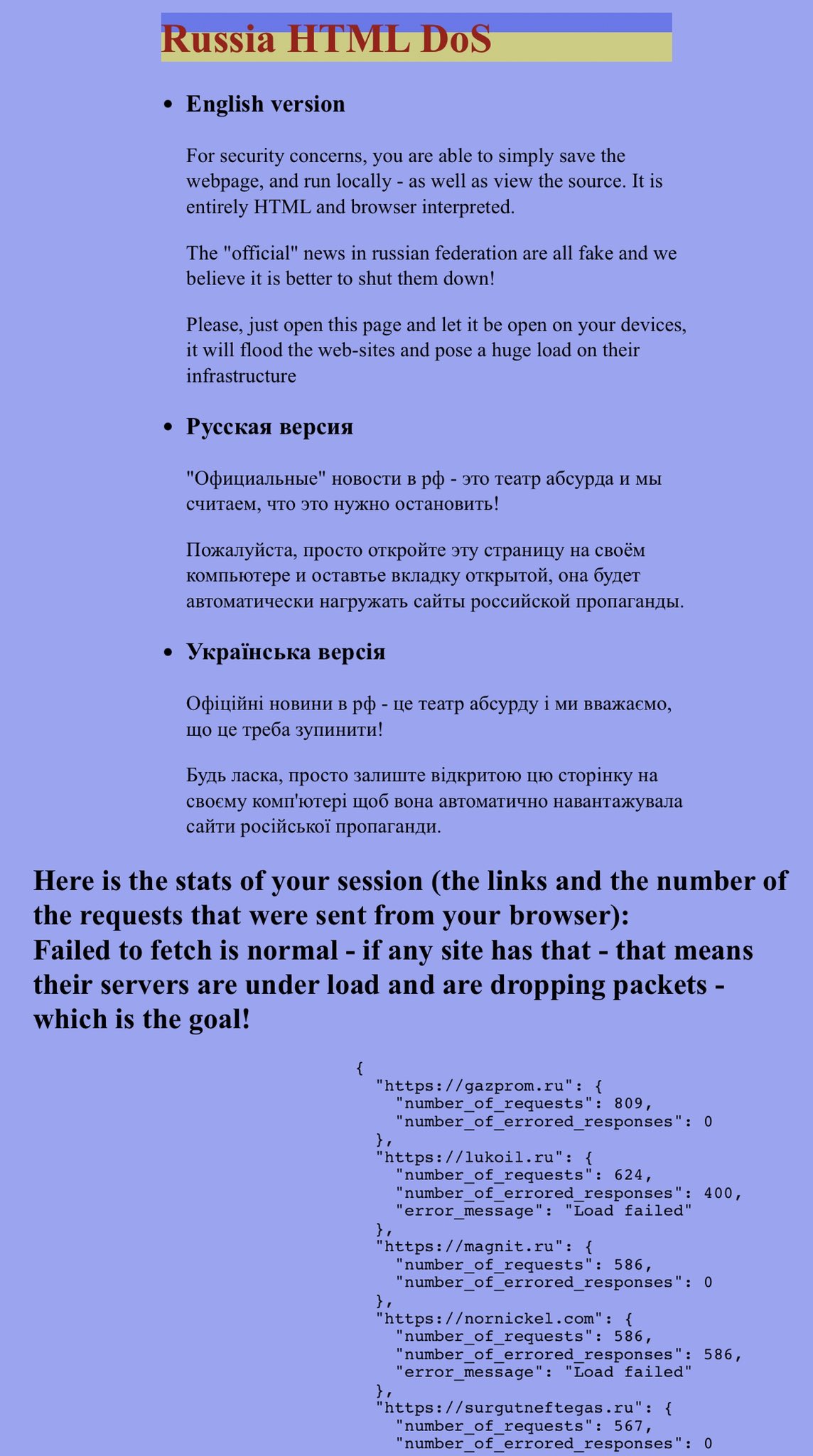

Viene infatti utilizzato per comunicare gli indirizzi web russi e IP da colpire: dopo poche ore viene creato il sito RussiaHTML_DoS (ora non più accessibile) che in sostanza permetteva a chiunque di generare traffico verso una serie di siti specifici con il risultato di metterli ko (quindi offline).

Su SecurityAffairs trovate la lista dei siti russi sotto attacco.

Lo schieramento delle cyber gang ransomware.

Dopo il gruppo CoomingProject, entrano sulla scena due tra le organizzazioni di cyber criminali più conosciute nel panorama mondiale: Conti e LockBit.