Ciao a tutti e benvenuti alla puntata numero 82 di Cronache Digitali, dove vi racconto cosa succede nel mondo del cyber crime.

Come sempre la puntata è disponibile anche in podcast, cliccando qui.

Uber vittima di attacco informatico.

La mattina del 16 Settembre, l'account Twitter di Uber annuncia una investigazione a causa di un incidente informatico, promettendo ulteriori aggiornamenti.

We are currently responding to a cybersecurity incident. We are in touch with law enforcement and will post additional updates here as they become available.

— Uber Comms (@Uber_Comms) September 16, 2022

Da quanto è emerso sembra che il criminal hacker avesse compromesso l'account Slack di Uber e fosse riuscito a rubare alcuni dati. Ma con il passare delle ore la situazione sembra più grave.

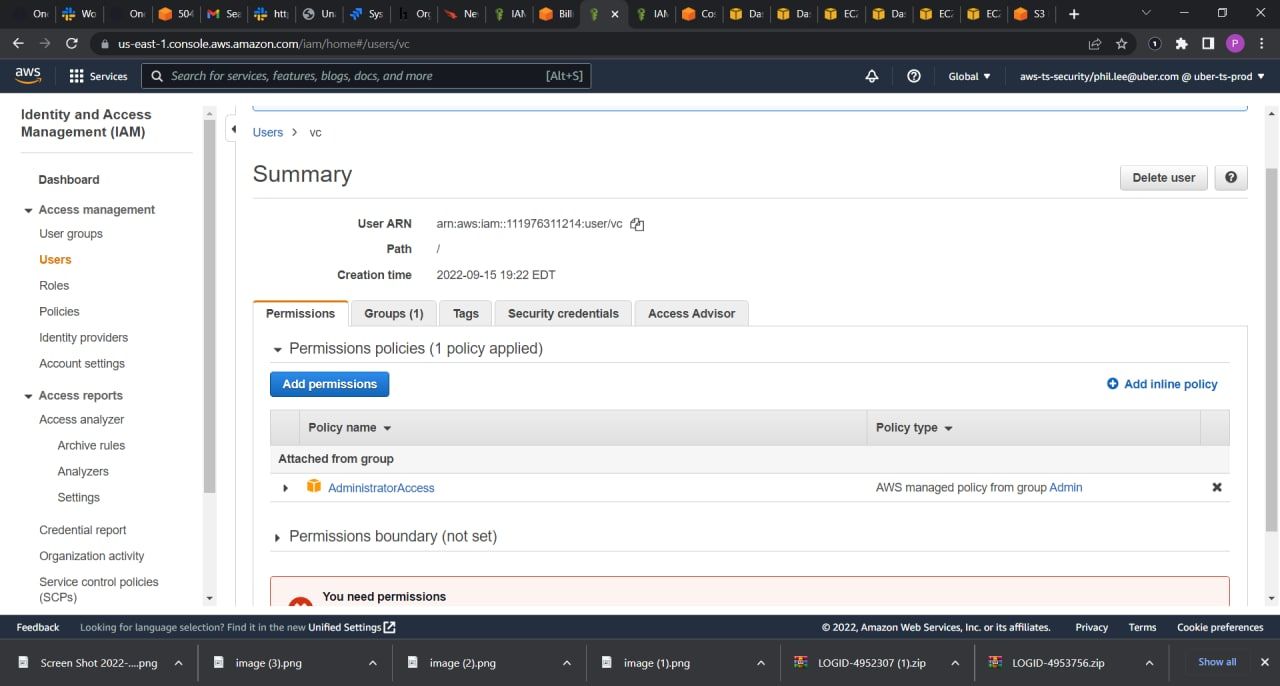

Su alcuni canali Telegram circolano messaggi dove il criminal hacker afferma di avere accesso a diversi sistemi di Uber, come dati finanziari ed addirittura una delle istanze su AWS, oltre che Google Workspace e vSphere (per chi non lo sapesse vSphere è una piattaforma di virtualizzazione).

A riprova di ciò, sono stati postati alcuni screenshot, che vi ripropongo:

La situazione è quindi molto delicata e dobbiamo necessariamente attendere che la società comunichi cosa è accaduto ufficialmente, anche perché sappiamo queste rivendicazioni vanno sempre verificate e spesso affermano di avere accesso a qualcosa che magari è marginale.

Dopo poco più di 24 ore Uber comunica ufficialmente che tutti i sistemi sono operativi e che la società non ha rilevato data breach di dati relativi agli utenti.

Detto questo, il pericolo però è potenzialmente di proporzioni enormi: Uber è presente in quasi tutto il mondo - Italia compresa - ed una eventuale perdita di dati potrebbe mettere in pericolo ignari utilizzatori dell'app, che diventerebbero vittime di attacchi di phishing mirato.

Si ripropone, anche questo caso, il problema della gestione delle nostre informazioni. Dobbiamo necessariamente, ogni volta che utilizziamo una applicazione, utilizzare poche ma sagge regole che possono limitare un utilizzo illecito dei nostri dati.

Come fare? Prima di tutto attivare sempre il secondo fattore di autenticazione (MFA). In secondo luogo, non utilizzare mai (se non strettamente necessario) indirizzi email aziendali, perché in questo caso mettiamo a rischio anche l'integrità dell'azienda per cui lavoriamo.

Come limitare i rischi dei gamer.

I giovani d'oggi oramai utilizzano consolle, PC o smartphone per giocare. I giochi sono diventate vere e proprie piattaforme online dove è possibile sfidarsi tra amici, con un livello grafico e di esperienza che solo una decina di anni fa non era pensabile.

Questo fenomeno abbraccia per lo più i ragazzi nella fascia di età tra i 12 e i 18 anni che sono i più attivi.

E' d'obbligo però cercare di mettere in pratica alcune accortezze al fine di limitare che qualche malintenzionato possa in qualche modo compromettere l'account del ragazzo per poi sviluppare un processo di attacco mirato, volto spesso al furto di identità, ma non solo.

Pensiamo ad esempio quanto oggi lo smart working sia diventato una realtà: in questo caso spesso nelle nostre case utilizziamo il PC aziendale, che è collegato alla stessa rete del PC dei nostri ragazzi. Una compromissione di quest'ultimo, potrebbe riflettersi anche sui dispositivi in rete, con conseguenze poco prevedibili.

Una delle ultime tecniche analizzate è quella dei tutorial su YouTube.

I criminali informatici caricano video dove spiegano come poter utilizzare - in alcuni videogame molto popolari - "trucchi" che forniscono al gamer "superpoteri".

Per un appassionato, questa è una ghiotta occasione: chi non ha mai sognato di poter vincere una sfida? Avere "vite infinite"? Oppure armi potentissime?

Il problema è che questi tutorial invitano l'utente a scaricare dei software che - seguendo le istruzioni nei video - permetterebbero di raggiungere questo obiettivo.

Ma in realtà i file scaricati contengono malware o password stealer, ovvero programmi che hanno il compito - una volta installati su un PC - di rubare tutte le credenziali di accesso presenti.

E' una trappola ben congegnata perché fa leva sulla speranza dei ragazzi di poter ottenere qualcosa che non hanno e che vorrebbero fortemente.

Per proteggersi, anche in questo caso il consiglio è quello di adottare piccoli ma preziosi comportamenti, spiegando appunto ai nostri ragazzi che servono per non incorrere in qualcosa che poi sarebbe complicato da gestire.

- Installare un antivirus su tutti i PC presenti in casa. Meglio un antivirus a pagamento, che di norma ha un livello di aggiornamento migliore.

- Installare un parental control che permetta di bloccare richieste verso siti non leciti.

- Gestire le password con un password manager.

- Se possibile, dotare anche la rete di casa di un firewall, ovvero un dispositivo che permetta di intercettare tentativi di accesso dall'esterno non autorizzati.

Oggi queste tecnologie sono disponibili ed offrono un buon livello di sicurezza ad un prezzo accessibile.

LastPass: criminal hacker "dentro" per 4 giorni.

Ne avevamo già parlato, LastPass - uno dei password manager tra i più utilizzati - ha subito un attacco informatico lo scorso Agosto.

LastPass è utilizzato da più di 30 milioni di persone: come sapete, io consiglio sempre di utilizzare un password manager. Per la cronaca, personalmente utilizzo 1Password e non conosco LastPass.

Da quanto ha riferito l'azienda, il criminal hacker è riuscito ad avere accesso all'ambiente di sviluppo che però - così sottolinea in un comunicato ufficiale - è fisicamente separato dall'ambiente di produzione: nessuna password o altro dato sensibile è stato quindi rubato.

Sembra che il criminale informatico sia riuscito ad ottenere un accesso protetto da doppio fattore di autenticazione e che siano passati ben 4 giorni prima che la situazione fosse bonificata.

La domanda a questo punto è d'obbligo: cosa può aver fatto un criminal hacker in 4 giorni avendo a disposizione l'ambiente di sviluppo di LastPass?

A voi la risposta ;-)