Caro lettore o ascoltatore benvenuto alla puntata numero 56 di Cronache Digitali, dove seleziono alcune notizie dal mondo del cyber crime, per condividere alcune riflessioni, spero utili e stimolanti.

Come sempre anche questa puntata puoi ascoltarla in Podcast, cliccando qui.

Ecco i temi di questa settimana:

- Il Metaverso abbraccia anche il mondo del cybercrime?

- Conosci quante e quali informazioni personali sono disponibili online?

- Compagnie telefoniche sotto attacco: Vodafone e A1.

- Un anno dopo l'attacco: cosa è cambiato?

Il Metaverso abbraccia anche il mondo del cybercrime?

Del metaverso si sente parlare sempre più frequentemente, soprattutto da quando Facebook ha addirittura creato una nuova società, Meta, che racchiude tutte le applicazioni del sig. Zuckerberg.

The Record Media ha riportato alcuni giorni fa una notizia interessante, ovvero un intervista con un criminal hacker che raccontava, tra le altre cose, come nei piani della gang ci sia anche un forte interesse verso il metaverso.

La persona in questione ha affermato di essere un rappresentante della cyber gang ALPHV, conosciuta anche come BlackCat. Nata nel 2021 si è messa in evidenza per il codice sofisticato alla base del suo ransomware.

Il modello di business utilizzato è quello consolidato della doppia estorsione: prima vengono esfiltrati i file, poi criptati. Il primo riscatto chiesto alla vittima è per riavere le chiavi di decriptazione e quindi tornare in possesso dei propri file, il secondo invece è per non pubblicare i dati sui così detti Leak Site, ovver siti web - spesso nel dark web - dove sono pubblicate tutte le informazioni sottratte alla vittima.

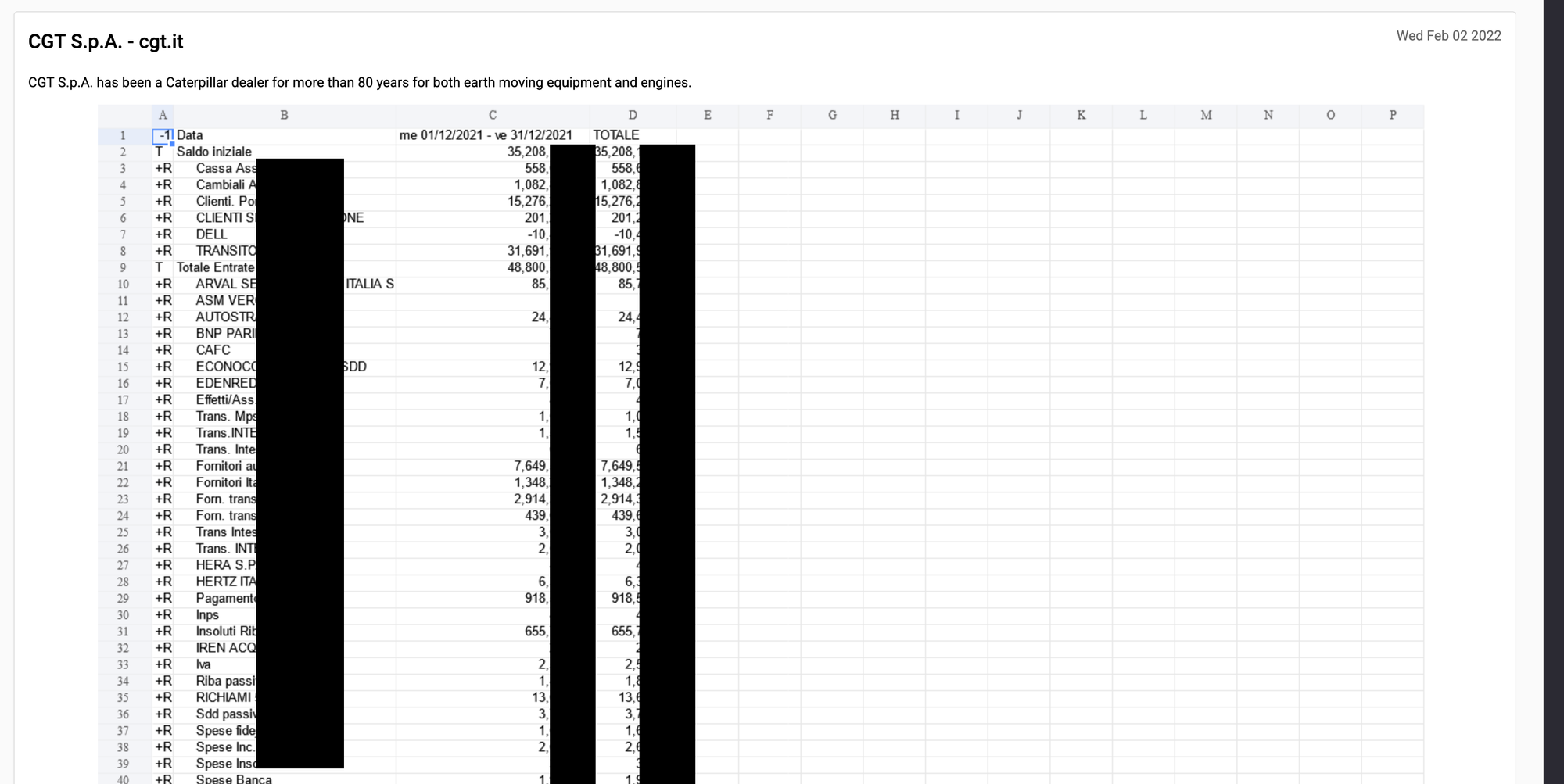

BlackCat ultimamente ha intensificato gli attacchi a livello globale, colpendo anche l'Italia: pochi giorni fa, precisamente il 2 Febbraio, è toccato all'azienda milanese CGT SPA subire una doppia estorsione, con tanto di pubblicazione dei dati:

Durante l'intervista emergono aspetti molto interessanti, sui quali riflettere. Innanzitutto il rappresentante di BlackCat precisa che il nome corretto della cyber gang è ALPHV, mentre BlackCat è semplicemente un invenzione di qualche testata giornalisitica.

"E' importante sottolineare quale sia il nostro nome perché il brand è fondamentale per farci riconoscere", così continua il cyber criminale.

Tutte le cyber gang sono in qualche modo collegate tra loro: REvil, DarkSide, Maze, perché il modello dell'affiliazione prevede appunto che ci sia un legame tra i gruppi. Ma ogni gruppo porta con se anche un nuovo brand, un nuovo programma e un nuovo software: semplicmente noi "abbiamo preso in prestito i vantaggi ed eliminato gli svantaggi".

"Ecco perchè posso oggi affermare, senza esagerare, che non c'è software (ransomware) competitivo ad ALPHV sul mercato."

Il Metaverso secondo ALPHV.

Dall'intervista emerge come il supporto da parte della cyber gang agli affiliati, sia completo e sia soprattutto un punto differenziante dell'offerta ransomware.

Viene paragonato in qualche modo al metaverso: un servizio in qualche modo immersivo, dove l'affiliato alla gang può trovare tutto ciò di cui ha bisogno.

L'intervista prosegue mettendo in evidenza una parte delle strategie del gruppo:

"Non siamo interessati ad espanderci nei paesi dell'est, come stanno facendo altre gang (LockBit), lavoriamo solo con partner di lingua russa."

Il ransomware ALPHV è scritto con un linguaggio di programmazione chiamato RUST: moderno e multipiattaforma ha permesso alla gang di creare qualcosa di completamente.

Secondo il rappresentante questo è uno dei loro punti di forza: grazie a RUST stanno costruendo una piattaforma RaaS (Ransomware As A Service) completa e di nuova generazione, con interessanti funzionalità per chi la utilizza.

Ad esempio, la funzione "Call" che permette all'affiliato di ripristinare un contatto perso con una vittima, tutto completamente in outsourcing. Il servizio DDoS che utilizza una botnet proprietaria, il sistema di brute force delle password appoggiato su data center anche questi in outsourcing.

"Il nostro obiettivo è creare un meta-universo RaaS che includa l'intera gamma di servizi".

Direi che è molto chiaro. Come è chiaro che oggi questo fenomeno non può essere preso sotto gamba, da aziende e persone. Ad esempio, sapere quali e quante informazioni sul nostro sono disponibili online è un primo punto di partenza importante.

La seconda notizia, parte proprio da qui.

Conosci quante e quali informazioni personali sono disponibili online?

Prendo spunto da un report - uno dei tanti - pubblicato da Bitdefender, che mette in evidenza come l'esposizione e la compromissione dei dati personali ha dominato la scena nel 2021, con un aumento del 68% rispetto all'anno precedente.

Ma cosa signifca esposizione e compromissione dei dati personali?

In sostanza sono informazioni digitali che in qualche modo o vengono condivise volontariamente dall'utente oppure sono figlie di un furto di informazioni su una piattaforma tecnologica, quello che viene chiamato data breach.

Tutte le informazioni che sono online formano quella che viene chiamata "impronta digitale": questa impronta viene alimentata quindi da tutti i dati che volontariamente condividiamo e pubblichiamo - pensiamo ad esempio ai social network - sia da informazioni che invece vengono sottratte ad una piattaforma che non le ha opportunamente protette.

Pensiamo ad esempio al data brech subito da Facebook nel 2019 e reso pubblico nel 2021, contenente più di 37 milioni di numeri di cellulare di utenti italiani: in questo caso l'informazione (il nostro numero di cellulare) non è stato protetto adeguatamente da Facebook ed è quindi diventato pubblico, andando a formare - senza la nostra volontà o permesso - un altro pezzo della nostra impronta digitale.

Come usano i cybercriminali la nostra impronta digitale?

La prima fase di un attacco informatico, sappiamo essere quella della raccolta delle informazioni.

Più informazioni ci sono sul nostro conto, più sarà facile escogitare un piano di attacco. Più la nostra impronta digitale è ampia, più possibilità avrà un attaccante di portare a termine il suo piano.

In questo articolo raccontavo come un criminal hacker può usare i dati pubblici per compiere attività illecite e prepare un attacco.

Sono quindi fondamentali due atteggiamenti da tenere, a mio avviso.

Verificare la superficie di attacco, ovvero la nostra impronta digitale.

Conoscere quali sono le informazioni sul nostro conto presenti nel web e dark week è fondamentale, perché ci permette di avere un idea di quali dati possano essere usati per un possibile attacco informatico.

Effettuare questa ricerca può non essere semplice o alla portata di tutti: esistono strumenti online e piattaforme che aiutano in questo senso. Se vuoi un approfondimento su questo punto, per conoscere la tua impronta digiale o quella della tua azienda, contattatami, sarò lieto di aiutarti.

Ridurre la superficie di attacco: utilizzo consapevole delle informazioni.

Ovviamente non possiamo agire verso piattaforme che subiscono un data breach, ma possiamo invece cercare di utilizzare in modo consapevole ad esempio i social network.

Condividere solo informazioni necessarie, stimolare i dipendenti in un uso dei social in linea con le direttive aziendali, non pubblichare dati che potrebbero fornire informazioni in qualche modo "sensibili", ad esempio foto di documenti di identià, carte di credito, indirizzi email.

Quella che viene chiamata "igiene informatica" inizia proprio qui.

Compagnie telefoniche sotto attacco: Vodafone e A1.

Due incidenti informatici negli ultimi giorni che riguardano operatori di telecomunicazioni.

Il primo ai danni di Vodafone Portugal, che ha messo ko i servizi di rete mobile 4G, 5G, rete fissa e IP TV; un blackout durato per fortuna poche ore ma ha avuto un impatto molto ampio, così come riporta anche la stessa Vodafone:

Os últimos dias foram de trabalho intenso para as nossas equipas, permitindo repor, num curto espaço de tempo, o equivalente a uma década de inovação tecnológica, passando de 2G/3G para 4G/5G.

— Vodafone Portugal (@VodafonePT) February 11, 2022

Pode ser sentida alguma instabilidade na rede, que será resolvida nos próximos dias. pic.twitter.com/AR0AhzlUV4

Dalle notizie in circolazione non sembra sia stato un attacco ransomware, ma qualcosa di focalizzato proprio nel mettere fuori servizio l'infrastruttura dell'operatore. Sarebbe interessante avere qualche dettaglio tecnico in più.

Il secondo attacco è stato subito dalla compagnia croata A1: un data breach che ha impattato ben il 10% dei clienti, con conseguente fuga di informazioni.

Sul loro sito pubblicano l'annuncio di quanto accatudo, specificando che i dati oggetto di compromissione e furto riguardano nome, cognome, inditizzo, numero di telefono; per fortuna non ci sono i dati bancari.

Questi due casi sono un esempio lampante di quanto appena raccontato, ovvero spesso lo nostra impronta digitale viene aumentata per cause che non possiamo governare: per questo motivo dobbiamo cercare di essere prudenti e svolgere controlli di prevenzione.

Un anno dopo l'attacco: cosa è cambiato?

Mi ricordo ancora la notizia perché ne avevo parlato in un post su LinkedIn: era il 5 Febbraio 2021 quando il comune della città di Oldsmar subisce un attacco informatico che blocca l'acquedotto, andando a modificare i livelli di idrossido di sodio presenti nell'acqua.

Dopo alcuni mesi, il dipartimento delle forze dell'ordine, per voce del suo capo, afferma che "la manzanza di sicurezza come l'autenticazione a due fattori e firewall più forti ha reso il sistema idrico vulnerabile".

Bene, è importante riconoscere i punti deboli. Siamo negli Stati Uniti, dove gli investimenti sulla sicurezza informatica sono ingenti.

Beh, dopo un anno... nulla è cambiato. Da alcune email pubblicate su media locali, sembra che ci sia stato un aggiornamento dei sistemi di sicurezza perimetrali, ma rimangono due punti sui quali ancora bisogna lavorare: l'approccio dei dipendenti alla sicurezza e il numero di persone impiegate nei reparti di cyber security, ancora troppo basso.

Sembra un film già visto, ma dobbiamo vedere tutto questo come una opportunità: c'è molto da fare, ma iniziare dalle basi, mattoncino su mattoncino, credo possa permetterci di alzare la consapevolezza su un tema che è parte delle nostre vite, la sicurezza informatica.

E questo blog, e questo podcast, sperano siano uno di quei piccoli mattoncini.