Puntata numero 55 di Cronache Digitali, come sempre potete ascoltarla in Podcast cliccando qui.

Ecco il menu di oggi dove vi propondo un approfondimento su due temi:

- Approfondimento: i nostri dispositivi ci ascoltano?

- Cyber Signals: il nuovo report Microsoft.

Alexa, cosa ho detto?

Prendo spunto dall'ultima newsletter di Carola Fedriani, giornalista e scrittice esperta di cyber security, che riportava un tweet di Alina Utrata, ricercatrice e scrittrice anch'essa, dove mostrava la sua cronologia delle conversazioni con Alexa.

La questione mi ha colpito, così ho fatto qualche approfondimento che voglio condividere con voi oggi. Ma partiamo dall'inizio.

I nostri dispositivi ci ascoltano. Non è una novità.

Chiariamo subito un punto: non è una novità che alcuni dei nostri dispositivi in qualche modo "ci ascoltano". Gli assistenti vocali che troviamo oramai integrati nei nostri smartphone, come Siri ad esempio per chi usa Apple, sono una bella comodità: ci permettono di interagire con il telefonino tramite l'uso della voce, porre domande, impartire comandi.

Oggi queste funzionalità sono presenti in molti oggetti di uso quotidiano, che si stanno evolvendo sempre più.

Alexa, di Amazon, ne è un esempio. Possiamo ad esempio impostare un timer per cuocere la pasta, aggiungere un prodotto alla lista della spesa, piuttosto che chiedere le previsioni meteo o farci ascolare una delle nostre canzoni preferite.

Ma come come fa Alexa a rispondere alle nostre domande?

L'idea è sulla carta molto semplice: il dispositivo ha un microfono che ascolta e registra i suoni (e quindi le voci) che sono nell'ambiente in cui è posizionato.

Queste registrazioni vengono poi inviate ai server di Amazon - ricordiamoci che Alexa è un dispositivo connesso ad internet - che li elabora e cerca in qualche modo di interpretarli. Una volta che viene riconosciuta la parola "Alexa" - che è appunto la parola chiave che dobbiamo pronunciare quando vogliamo impartire un comando o fare una domanda - Amazon interpreta il messaggio completo e cerca di eseguire il comando, se possibile.

Nulla di nuovo, ripeto. Ma se ragioniamo un attimo su questo meccanisco - che è il medesimo utilizzato da molti dispositivi con i quali possiamo interagire con la voce - ci si pone una domanda: che fine fanno le registrazioni ambientali che ha fatto Alexa?

Rimangono nei server Amazon. Anche su questo punto, nulla di nuovo e nulla di male, a patto che questi dati non siano utilizzati per ulteriori analisi, ma questo non ci è dato saperlo.

E se i server di Amazon dovessero subire un data breach? Le nostre registrazioni vocali sarebbero compromesse e finirebbero in mano a gruppi di cyber criminali.

Un conto è saperlo, un conto è vederlo.

Così, come ha fatto l'autrice del Tweet, sono andato a vedere cosa ha registrato il mio Alexa, che tengo a casa, di finaco alla TV. Basta entrare nell'applicazione, poi menu "Altro" -> "Impostazioni" -> "Privacy".

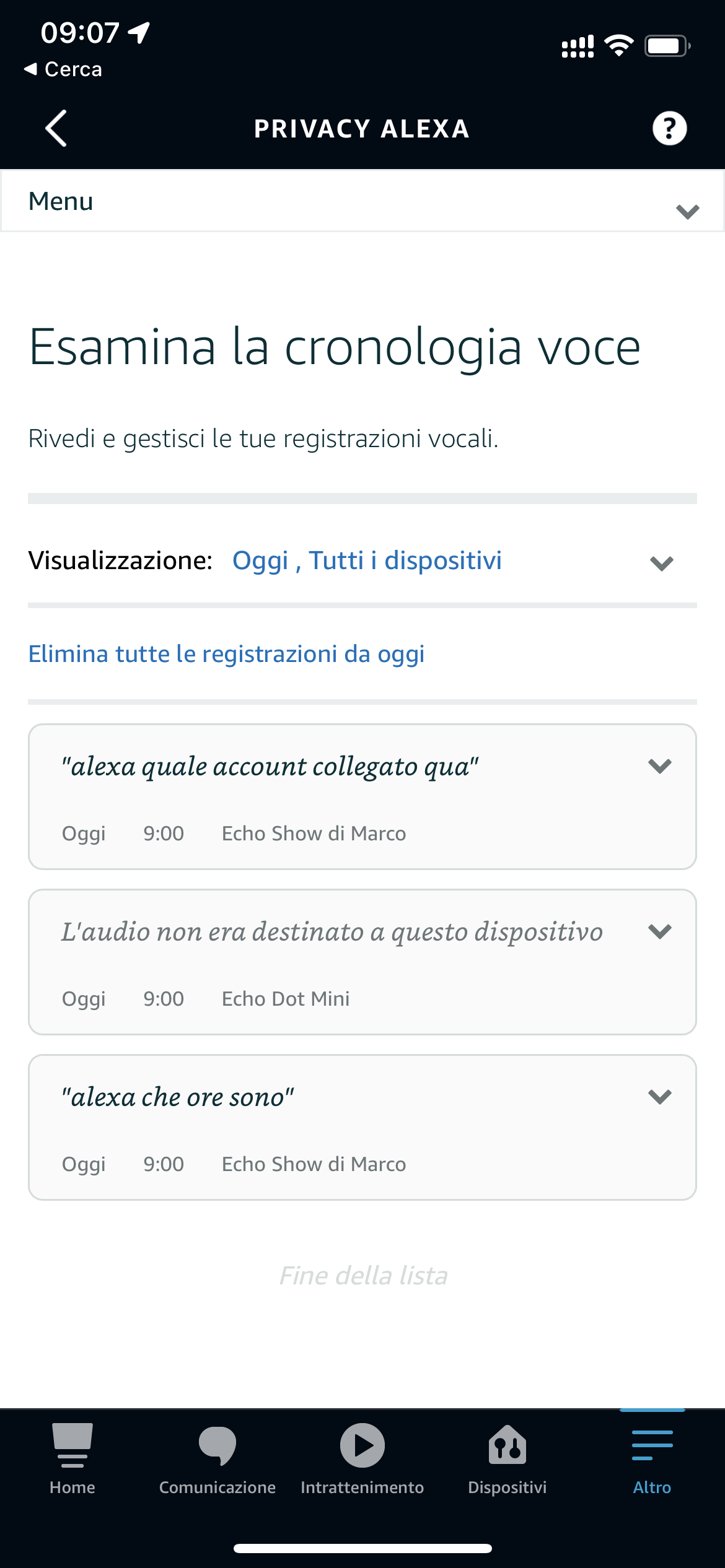

Qui possiamo esaminare la notra cronologia voce. Ho fatto un test questa mattina, ecco cosa risulta:

Come potete vedere sono presenti 3 file audio con tanto di trascrizione dei comandi che ho impartito. Ogni file audio di può anche riascoltare e cancellare.

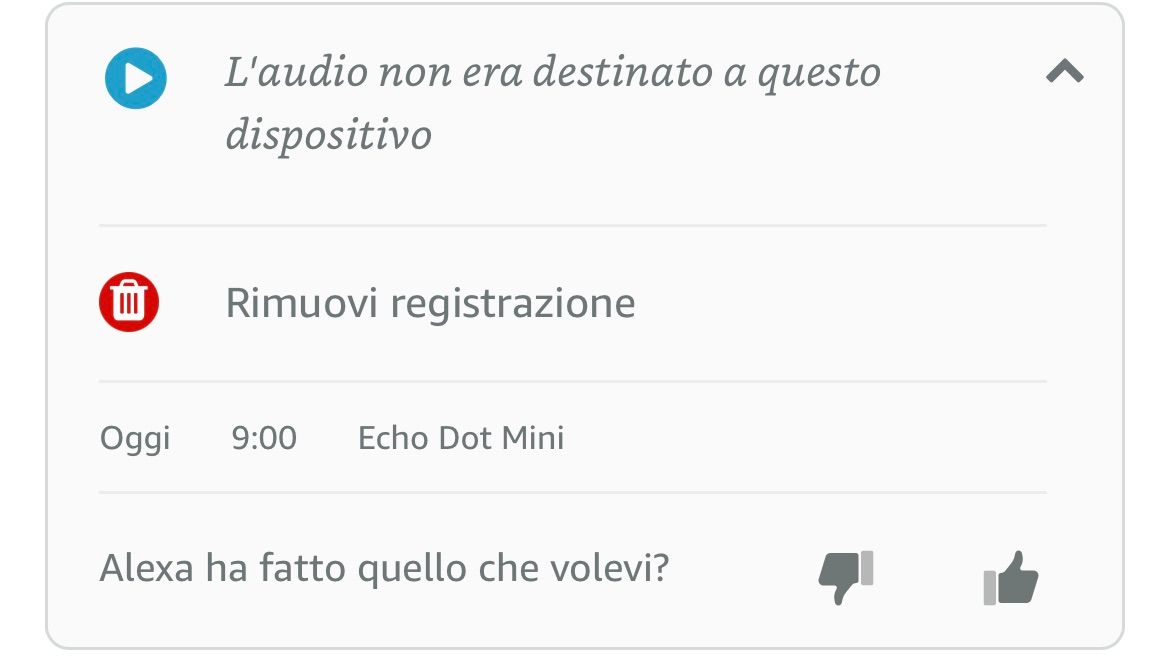

Una cosa che mi ha incuriosito è che rimangono registrati anche i file audio "non destinati a questo dispositivo": ovvero Alexa tiene registrate anche le conversazioni che non sono attinenti ad un comando:

Ascoltando i file registrati in effetti potete trovare parti conversazione che nulla hanno a che vedere con Alexa.

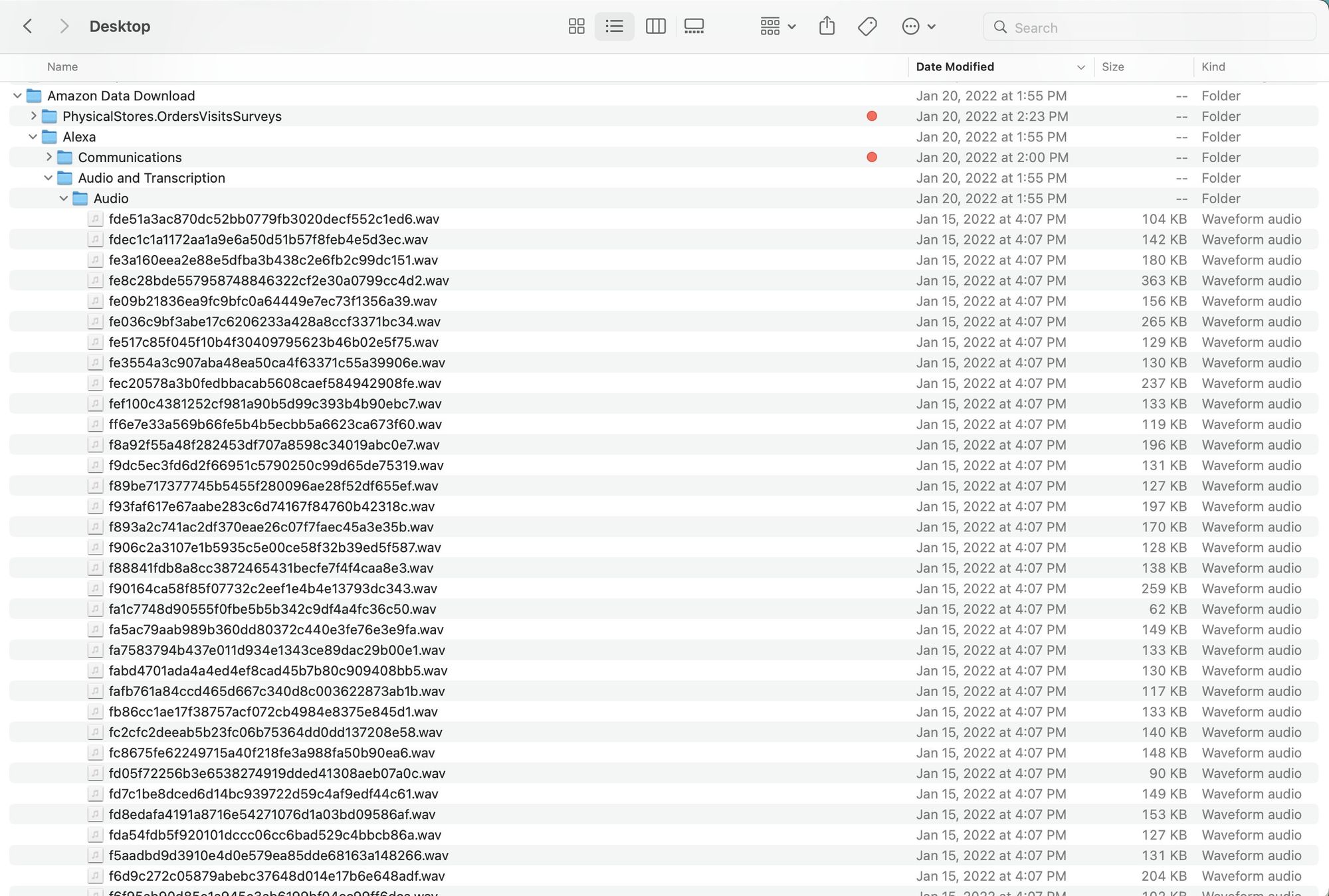

Se provate a fare una ricerca della cronologia impostando come filtro "tutta la cronologia" vi compariranno tutte le registrazioni che ha memorizzato Amazon tramite Alexa: è impressionante vedere a video, quante conversazioni:

Dobbiamo preoccuparci?

Beh, come scrivevo sopra, un conto è saperlo, un altro è vedere quante conversazioni, anche vecchie di mesi o anni, sono presenti su un servizio Cloud.

Se questi dati fossero utilizzati in maniera illecita è ovvio che sarebbe un problema, e qui entriamo anche nella sfera della privacy.

E' possibile comunque cancellare tutta la cronologia tramite il pannello di controllo di Alexa. Ed il nostro amato assistente Siri di Apple? Beh, in questo caso la questione è meno trasparente perché Apple non ci mette a disposizione la cronologia delle registrazioni, ma ci permette solo di cancellarla.

Teniamo presente inoltre che il nostro smartphone rimane a contatto con noi - e quindi in prossimità della nostra voce, praticamente 24 ore al giorno.

Mi sarebbe proprio piaciuto vedere cosa registra Siri ma.... non si può. Rilfetteteci.

Cyber Signals: il nuovo report Microsoft.

Microsoft ha pubblicato un nuovo report (che potete scaricare qui) chiamato Cyber Signal, che in sostanza è un report di intelligence dedicato alle minacce informatiche.

Alla sua prima edizione, l'ho letto per voi perché ci sono alcuni spunti interessanti, che voglio riportarvi.

L'iniziativa avrà cadenza trimestrale e vuole fornire indicazioni mascoscopiche sulle nuove tendenze relative alle minacce informatiche: il fatto che sia redatto da Microsoft pone questo report interessante perché la casa americana può analizzare una mole molto ampia di dati, considerata la porzione di mercato che ricopre.

Primo tema affrontato è quella dell'identità digitale, che tocca tutti quanti noi. Qualche numero per capire la portata dei dati su cui Microsoft basa questo report. Nel 2021:

- Microsoft Defender ha bloccato più di 9,6 miliardi di malware

- 35,7 miliardi sono le email di phishing bloccate.

- 25,6 miliardi sono i tentativi bloccati di accessi non autorizzati sul cloud di Microsoft.

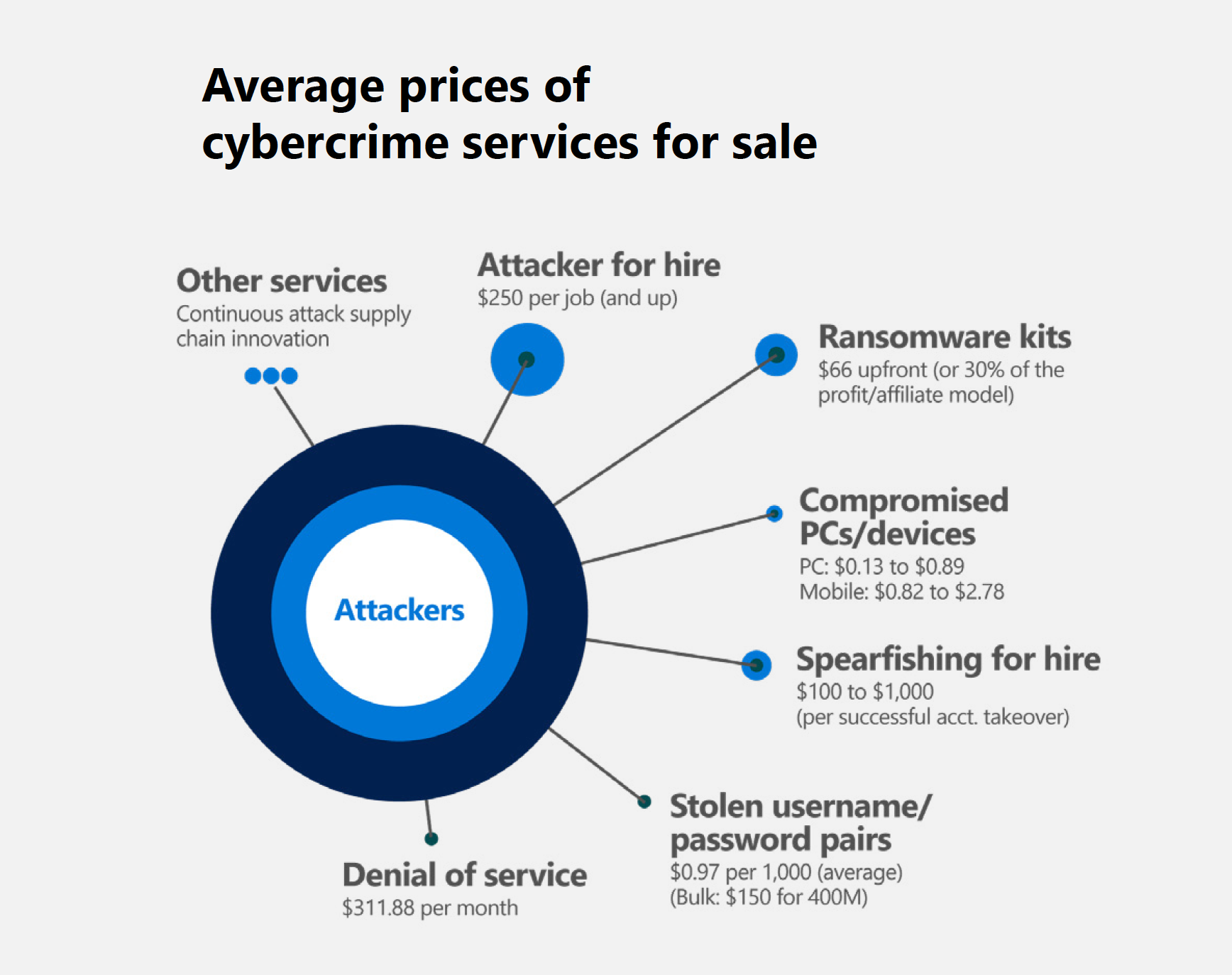

Il report conferma che il mondo del cybercrime si sta evolvendo velocemente in modalità As A Service, come dimostra anche questo grafico:

Oggi è possibile acquistare kit ransomware, attacchi DDOS, credenziali compromesse e molto altro: sono a tutti gli effetti delle armi cibernetiche a disposizione attori criminali che non hanno le capacità tecniche di realizzarle in proprio.

Sempre in tema di furto di identità, Microsoft suggerisce ancora una volta di abilitare sempre il secondo fattore di autenticazione, su tutti i servizi che lo permettono: è un argomento del qualche ho parlato spesso e non mi stancherò mai di ripeterlo.