Il criminale si nasconde nel tuo fornitore. I problemi (sottovalutati) della supply chain.

Ecco un'altro degli aspetti sottovalutati dalle aziende, quando si parla di sicurezza informatica.

Il modello più comune oggi adottato dalle aziende, è quello che prevede l'attivazione di misure di difesa volte a bloccare un attacco sferrato dall'esterno.

Quindi: firewall, IPS, Log Management, endpoint protection, e così via.

La tendenza dei criminali informatici, però, è quella di cercare di superare i sistemi di difesa, trovando soluzioni per aggirarli: lateral movement si chiama appunto la tecnica che viene usata per "spostarsi" all'interno di un sistema informatico, cercando di accedere non utilizzano la "porta principale".

Una delle soluzioni che attualmente sta prendendo piede è quella dell'attacco alla supply chain: vediamo cos'è e cosa significa.

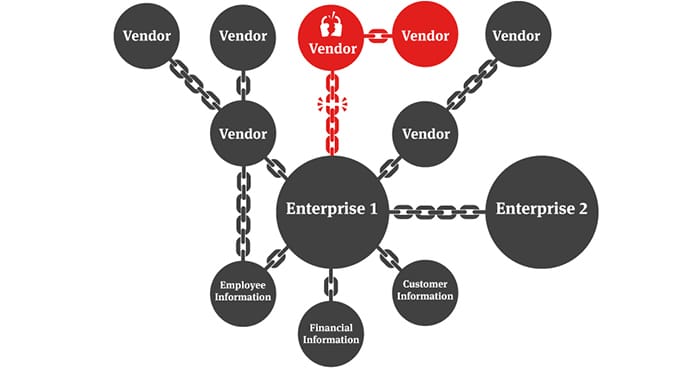

Per supply chain si intende la catena di aziende - partner, fornitori, clienti - che interagiscono con il target: l'obiettivo è quindi quello di attaccare prima uno di questi, penetrando il loro sistema, per poi avere accesso al target.

E' noto infatti che tutte le aziende con le quali ci relazioniamo quotidianamente, siano considerate "trust", ovvero le riteniamo affidabili: non vengono così effettuati controlli preventivi ed il livello di guardia è basso.

Ed il gioco è fatto.

Facciamo un esempio semplice per capirci: mettiamo di voler colpire l'azienda X, ma grazie ad una prima analisi abbiamo visto che i sistemi di difesa sembrano essere efficaci, non ci sono vulnerabilità importanti. Siamo però al corrente che l'azienda X ha come fornitore Y e che quest'ultimo ha una grossa falla in uno dei propri sistemi.

A questo punto la questione è semplice: una volta penetrato il sistema di Y, accedere ad X diventa semplice.

Quante volte, ad esempio, verificate email, file, link, che vi arrivano da colleghi, fornitori o clienti, con i quali avete a che fare (quasi) quotidianamente? Ecco, questo può diventare una porta di accesso importante per un cyber attacco.

L'ultimo esempio di questo tipo di attacco, è stato quello effettuato verso Asus: i cybercriminali hanno preso di mira il sito di Live Update, creandone uno ad hoc, potendo così "infettare" tutti i computer Asus che si sono collegati in quel momento al (falso) sito per effettuare un aggiornamento.

Come ci si può difendere?

E' necessario un approccio alla sicurezza informatica, diverso. Serve innanzitutto un sistema di analisi delle vulnerabilità che agisca in modo ricorrente e strumenti progettati per intercettare nuove minacce.