Anche a causa della pandemia che ci ha indistintamente colpiti l'anno passato, questa estate le vacanze sono qualcosa a cui ciascuno di noi ambisce ancora con più intensità.

Un periodo in cui "staccare la spina", scollegarsi dall'ufficio, dai colleghi, per tuffarsi in ciò che amiamo di più fare: dedicare tempo alla famiglia, sport, un viaggio (qualcosa di impensabile l'anno scorso!!), leggere uno o più libri, insomma, fare ciò che ci piace fare.

Il periodo quindi che si avvicina in fretta porterà tutte le aziende - indistintamente - ad avere il personale non in servizio, ovviamente svolgendo dei turni per non bloccare l'attività. Già, perché molto probabilmente quest'anno ad Agosto qualcuno lavorerà per cercare di recuperare quanto è stato perso l'anno passato a causa dei vari lockdown.

Tutto questo comporta che per tutto il mese dei Luglio, Agosto e Settembre (90 giorni pieni), non tutto il personale sarà presente e quello assente molto probabilmente non sarà contattabile, almeno in una finestra di 24/48 ore per le urgenze.

Una ghiotta occasione per chi opera nel mondo del cybercrime. Vediamo perché e cosa fare per evitare che ciò accada.

Il cybercrime opera quando siamo in vacanza.

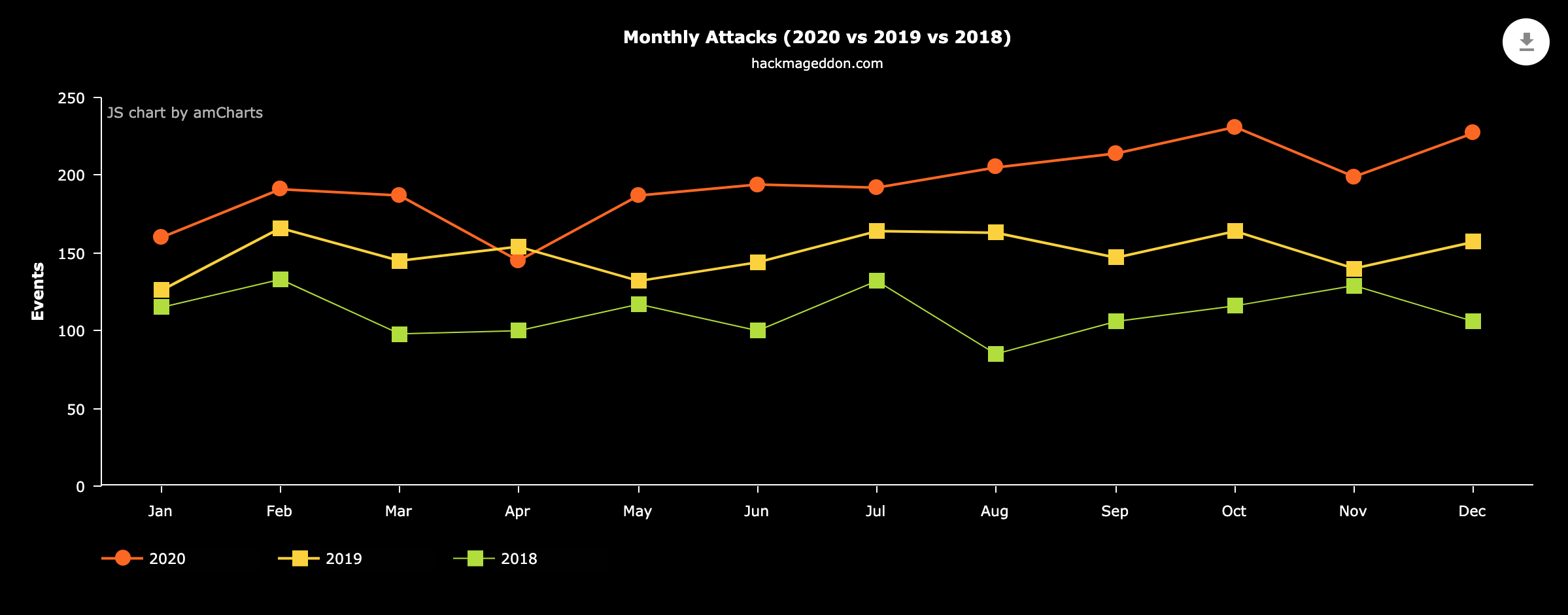

Analizziamo due fonti diverse per capire se la tendenza viene confermata. Nel primo caso vediamo il grafico di Hackmageddon (dell'ottimo Paolo Passeri) che è una bibbia nel tenere traccia degli attacchi di cui si ha evidenza pubblica:

Vediamo come, ad eccezione del 2018, negli ultimi due anni la tendenza è quella di un numero elevato di attacchi a partire dal mese di Luglio.

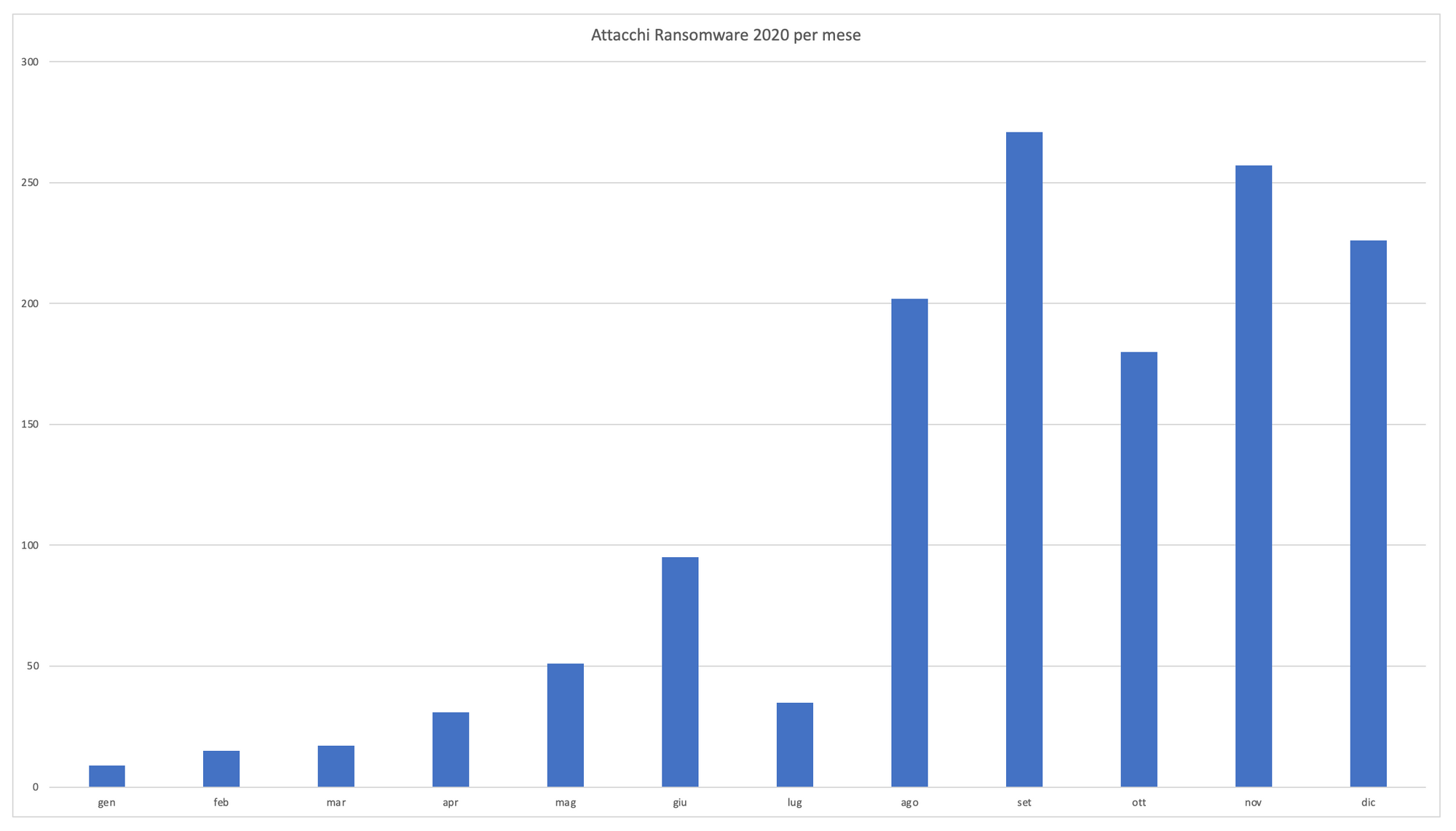

Se lo confrontiamo con l'analisi di DarkTracer che rileva i soli attacchi ransomware nel 2020, otteniamo una (triste) conferma:

Sembra quasi che dal mese di Luglio in poi ci sia una escalation sui mesi successivi. Anzi, è certo.

Come se non bastasse, a conferma di ciò, guardiamo cosa è successo pochi giorni fa in uno degli attacchi più devastanti degli ultimi tempi, ovvero quello da parte del gruppo REvil ai server VSA di Kaseya.

REvil ha sfruttato una vulnerabilità zero-day, ovvero un bug per il quale non era ancora presente una soluzione, ma ha sferrato l'attacco al venerdì, tra l'altro proprio nel week end della festa nazionale del 4 Luglio.

Il primo comunicato di Kaseya è di venerdì 2 Luglio alle ore 10.00. Immaginiamo quante persone, in quel momento, erano potenzialmente a casa dal lavoro oppure occupate in altre faccende o comunque ponevano la loro attenzione ai preparativi per la festa americana.

Sappiamo che il fattore umano è l'anello più debole che viene sempre sfruttato da criminal hacker: quando la nostra attenzione è più bassa, cercano di colpire.

Le vacanze espongono le aziende a rischi più elevati.

Abbiamo quindi visto che il periodo di vacanze ci espone a più rischi perché:

- personale chiave di riferimento IT di incidenti non al lavoro o comunque con operatività limitata.

- psicologicamente abbassiamo le nostre difese.

Questo comporta che, ad esempio, anche un aggiornamento di sicurezza dei sistemi venga rimandato perché il personale che lo deve eseguire non c'è. La conseguenza logica è che aumenta la così detta finestra di vulnerabilità, ovvero il tempo che intercorre tra il rilascio di un aggiornamento importante e l'effettivo aggiornamento dei sistemi dell'azienda.

Anche il fattore psicologico non va sottovalutato perché viene sfruttato dai criminal hacker per attività di social engineering: ogni qualvolta che ci capita per motivi organizzativi di sostituire un collega, è possibile cascare in trappole ben congeniate: pensate ad esempio ad attività di phishing (ovvero email fasulle) che ci chiedono - con urgenza - una risposta.

Qui la leva psicologia dell'urgenza, unita al fatto di dover completare una attività per un collega, potrebbe farci cadere in errore.

Cosa fare in concreto per non essere impreparati a questo contesto.

Ci sono per fortuna alcuni accorgimenti che le aziende possono attuare per riuscire a diminuire moltissimo il rischio all'esposizione durante il periodo di vacanza, fermo restando il diritto per ciascuno di un meritato riposo!

- Dotarsi di un sistema antispam professionale. L'email rimane il primo veicolo di accesso per un attacco informatico. Un sistema di antispam professionale, dotato di sandbox e analisi dei contenuti con machine learning, aiuta a mitigare il pericolo di email di phishing.

- Fornire meno informazioni possibili nell'Out Of Office. Ne avevo parlato proprio l'anno scorso in questo post: usiamo l'Out Of Office non intelligenza e forniamo solo il minimo di informazioni necessarie, affinché un eventuale attaccante non possa risalire (o comunque ci riesca con difficoltà) alla struttura aziendale, recapiti telefonici, nomi e funzioni aziendali.

- Tracciare tutti i log. I sistemi di Log Management spesso vengono programmati per registrare solo informazioni base perché poi tali dati richiedono tempo e risorse per essere analizzati. Ma così facendo il rischio è che servano a poco. E' possibile oggi far gestire in outsourcing il servizio di Log Management così da affidare ad un partner tale attività. In caso di incidente, inoltre, sarà possibile una analisi approfondita congiunta. Se possibile negoziare anche una attività di correlation ovvero un sistema che analizza eventuali correlazioni tra i log e mette in evidenza situazioni anomale, anticipandole.

- Preparare un piano di disaster recovery. E' un argomento complesso e articolato, ma in funzione del business che svolge l'azienda, permette di essere pronti anche alle più critiche delle situazioni.

- Gestire i backup con una copia in cloud. Le informazioni più preziose devono avere una terza copia in cloud. Non un cloud qualsiasi, ma una soluzione su misura con un partner che possa garantire il massimo della sicurezza e resilienza del dato. Inoltre la gestione di questi dati passa in carico al partner, liberando così l'azienda da oneri di manutenzione e responsabilità.

- Preparare un team di incident response. Se l'azienda non ha risorse in termini di persone e budget a sufficienza, oggi è possibile affidare questa attività anche una terza parte.

- Svolgere una preventiva analisi di threat analysis. Le analisi preventive, ad esempio sul dominio aziendale e sulle email compromesse, forniscono informazioni utili per identificare eventuali punti di attenzione (qui ne riporto un esempio con un caso studio)

- Informare e formare. Diffondere queste informazioni su tutta la popolazione aziendale è forse il primo step per mettere in allerta tutti i dipendenti. Avere più consapevolezza aiuta nel prevenire.

C'è un ultima cosa da aggiungere: tutte queste cose vanno fatte subito. Ora. Aspettare significa lasciare tempo a chi oggi minaccia il nostro lavoro.