Ultimamente, verificando nella cartella "Spam" del mio client di posta elettronica, ho trovato alcune email malevole, ovvero erano il vettore per un attacco informatico, in questo caso chiamato phishing.

Il phishing rappresenta la modalità di attacco più usata dai criminali informatici: alcune stime (fonte: phishingbox.com) ci dicono che:

- il 71% degli attacchi mirati usa questa tecnica

- il 66% dei malware viene installato via email malevole

- il 64% delle organizzazioni ha subito una "esperienza" di attacco via phishing email nell'ultimo anno

E' indubbiamente un fenomeno che non si più trascurare.

Come funziona un attacco phishing?

Il meccanismo è relativamente semplice: al bersaglio viene inviata una email contraffatta.

Infatti il phishing non è altro che una vera e propria truffa, dove il nostro interlocutore (colui che ci invia l'email) finge di essere qualcun altro per indurci a compiere un'azione, che può essere:

- inserimento di nostri dati personali (credenziali di accesso a sistemi/portali, dati di pagamento/carta di credito). In questi caso, di norma, l'email contiene un link che una volta cliccato ci porta su una pagina anch'essa contraffatta, volta a farci compiere l'azione di cui sopra

- apertura di un file allegato. Qui l'obiettivo è installare sulla macchina del bersaglio un malware: che sia un ransomware, una botnet o altro non ha importanza in questo momento.

Aggiungo un dettaglio importante, considerando che negli ultimi mesi questo fenomeno si è decisamente ampliato: oggi ci troviamo di fronte a due modalità differenti di attacchi phishing via email.

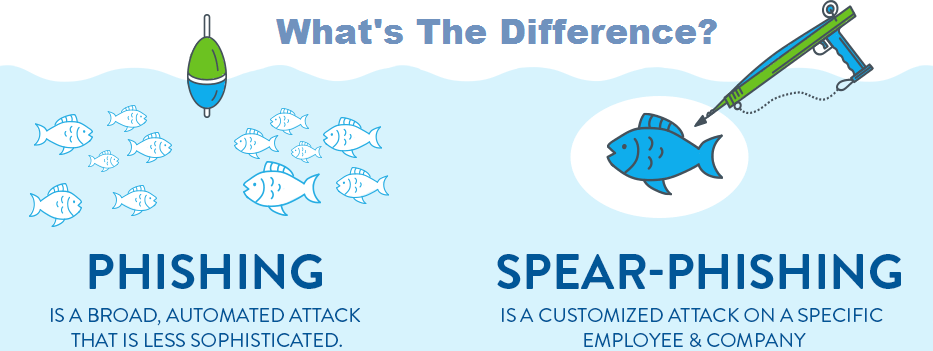

Phishing vs Spear-Phishing

Come illustrato nell'immagine, la differenza tra i due tipi di attacco risiede nel fatto che mentre il phishing è un attacco rivolto ad un numero elevato (il più grande possibile) di bersagli, lo spear-phishing viene indirizzato verso un bersaglio specifico.

Nel secondo caso vengono spesso utilizzate tecniche si social engineering per selezionare il target e di conseguenza prendere la mira.

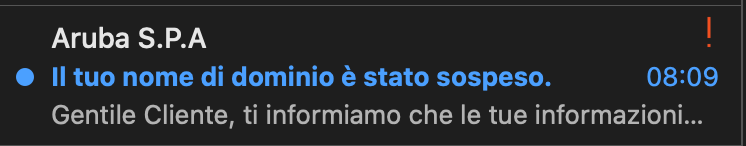

Primo caso.

Così si presenta l'email ricevuta nel client (in questo caso Outlook per Mac). Già da una prima analisi possiamo notare che:

1) è presente il flag di Alta Priorità, probabilmente inserito per far leva sul fattore "urgenza" ed indurre quindi il bersaglio a leggere il contenuto del messaggio.

2) il mittente viene identificato come "Aruba S.P.A.": come vedremo dopo, tale dato è palesemente falso. E' possibile però che possa trarre in inganno un bersaglio poco attento o che in quel momento abbia fretta. Di norma, infatti, le email provenienti da Aruba non hanno l'indicazione "S.P.A":

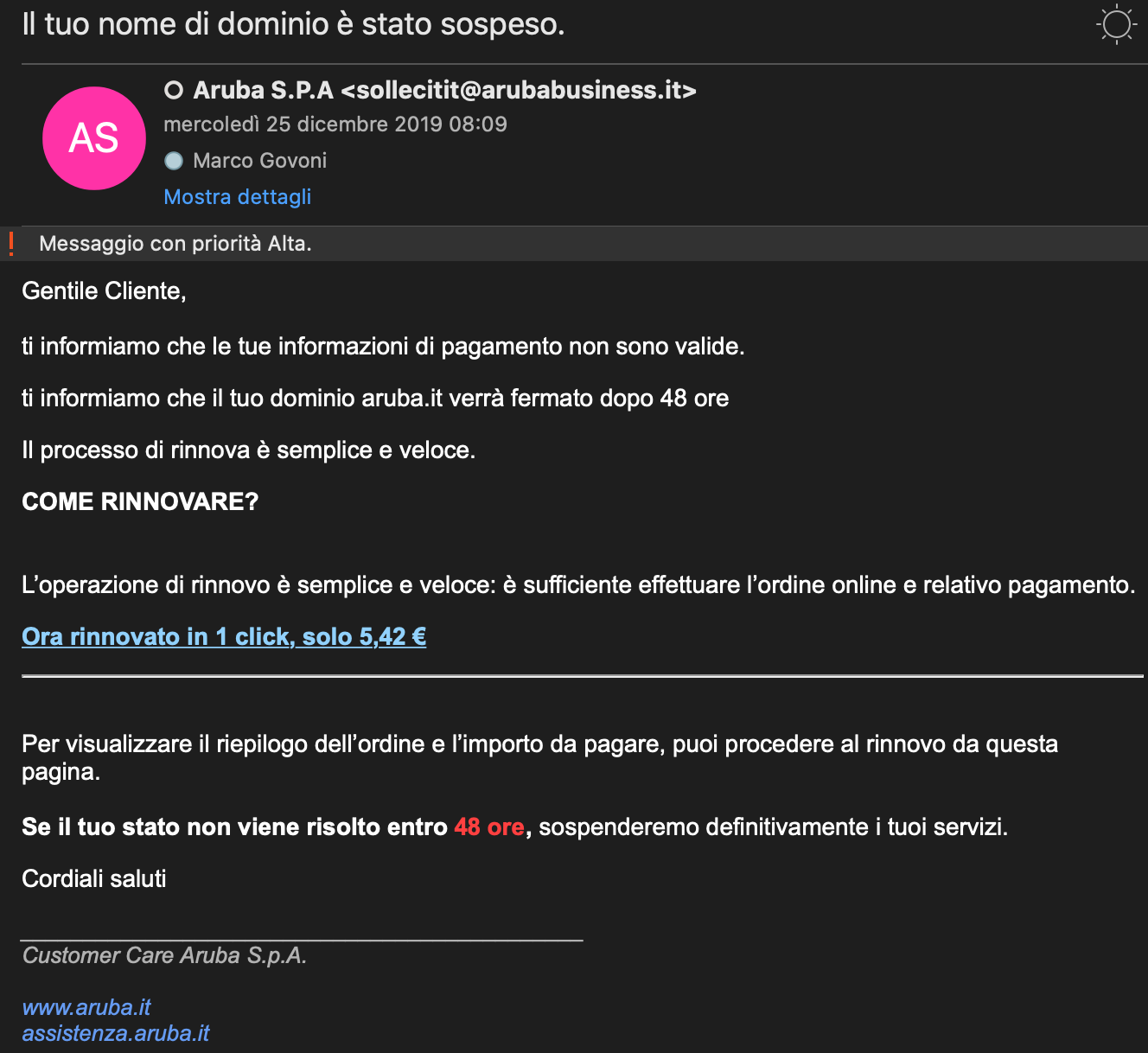

Andiamo avanti e vediamo il contenuto della email in questione:

Leggendo questa comunicazione possiamo fare alcune considerazioni:

- sono presenti alcuni errori grossolani di grammatica (minuscole al posto di maiuscole, verbi non corretti), anche se a mio avviso non così rilevanti: il bersaglio può - nella fretta - non accorgersene.

- l'email fa leva sul concetto di urgenza: ci comunica infatti che "il nostro dominio aruba.it" sarà bloccato se non procediamo al pagamento. Tenete presente che Aruba gestisce milioni di domini.

- per rafforzare il concetto di urgenza, viene esplicitato che abbiamo solo 48 ore per risolvere il problema.

- call to action: l'azione richiesta è chiara, semplice, veloce ("1 click") e poco costosa (5,42€). Questo significa che se avessimo un dominio Aruba, potremmo risolvere il nostro "problema" velocemente.

- la firma è del "Customer Care Aruba S.p.A."

- i link in calce (www.aruba.it e assistenza.aruba.it) non funzionano, ovvero non sono link. Questi sono stati probabilmente aggiunti come effetto "rassicurante" e di "conferma" della firma, ma non abilitati per non indurre il bersaglio a cliccare qualcosa che non sia la call to action.

- non sono presenti immagini nella email. Anche questa scelta probabilmente è stata fatta per fare sì che i client possano caricare il messaggio più velocemente, e che sia più leggibile.

Come abbiamo visto da questa prima analisi sulla forma, si capisce come lo studio di una email di phishing abbracci anche tecniche di (web)marketing e di vendita. In questo caso infatti il messaggio:

- crea un esigenza -> dominio da rinnovare

- comunica l'urgenza di una azione -> solo 48 ore

- fornisce una soluzione veloce, semplice e poco costosa -> "1 click, solo 5,42€"

Analisi del mittente.

Chi ha inviato questa email? Il mittente che compare a video è "sollecitit@arubabusiness.it": come possiamo verificarlo?

La soluzione più semplice è analizzare l'header della email stessa, ovvero quei dati "nascosti" che normalmente in client non ci fa vedere, perché risulterebbero incomprensibili ai più.

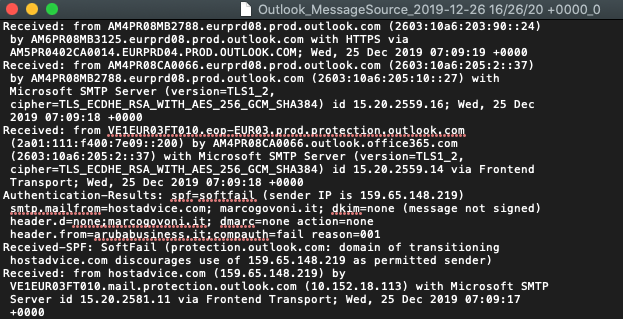

E' sufficiente andare sul messaggio e cercare l'opzione "Mostra originale" (o qualcosa di simile, varia a seconda dei client di posta): a questo punto comparirà un file di questo tipo:

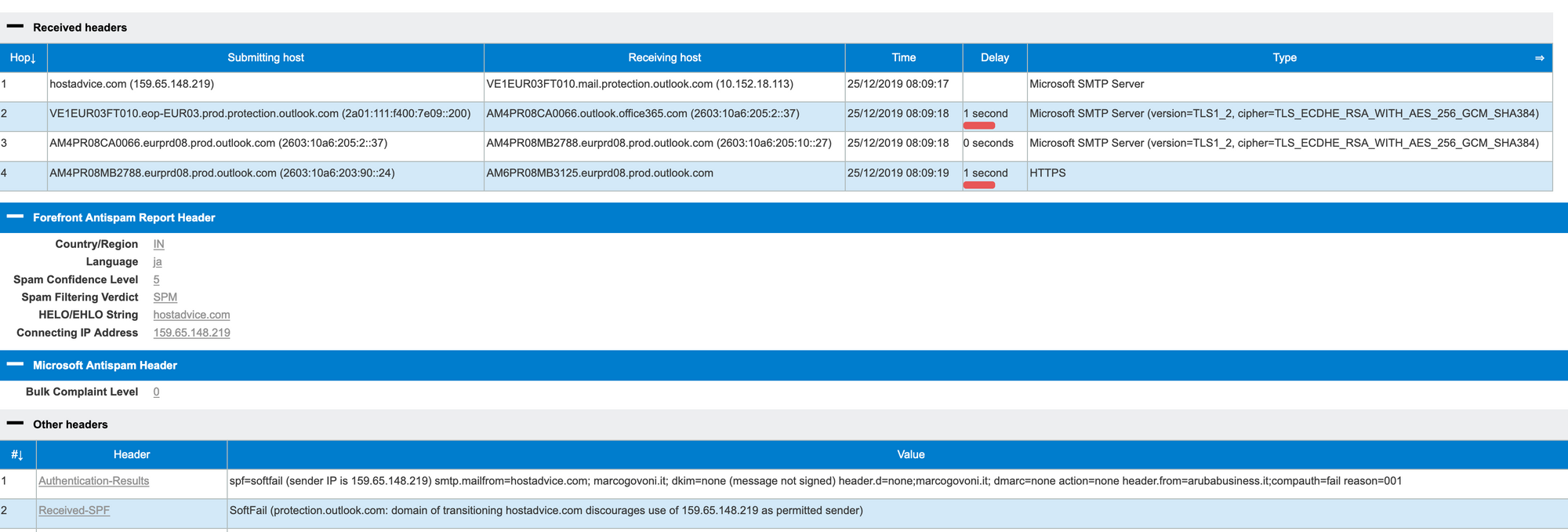

Per semplicità, esistono servizi online che ci aiutano a "leggere" queste informazioni. Ecco l'output fornito da mha.azurewebsites.net:

Qui possiamo trovare due informazioni importanti:

1) Il mittente è il server 159.65.148.219

2) Il campo SPF ha fornito un codice "softfail", ovvero ci "dice" che il server sopra indicato non è autorizzato ad inviare email a nome di arubabusiness.it

Il server in questione è localizzato in Bengaluru (India).

Analisi del link (call to action).

La call to action è la parte più pericolosa di questa email di phishing: contiene infatti un link che ci porterà su una pagina costruita ad hoc per sottrarci le nostre credenziali di pagamento.

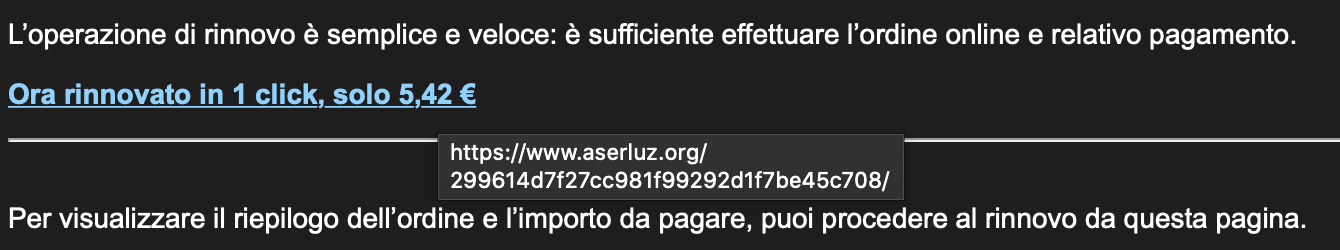

Innanzitutto va ricordato che è possibile "scoprire" il link semplicemente passandoci sopra il mouse:

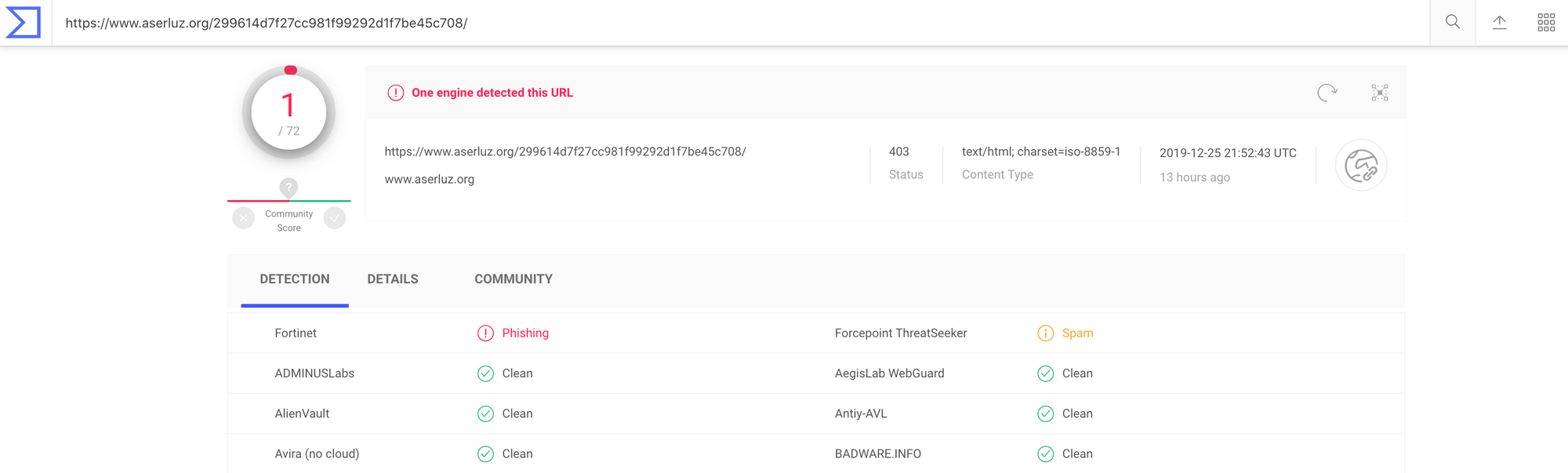

Se copiamo il link e lo analizziamo:

VirusTotal riconosce - anche se con uno score basso - che tale link porta ad un sito di phishing.

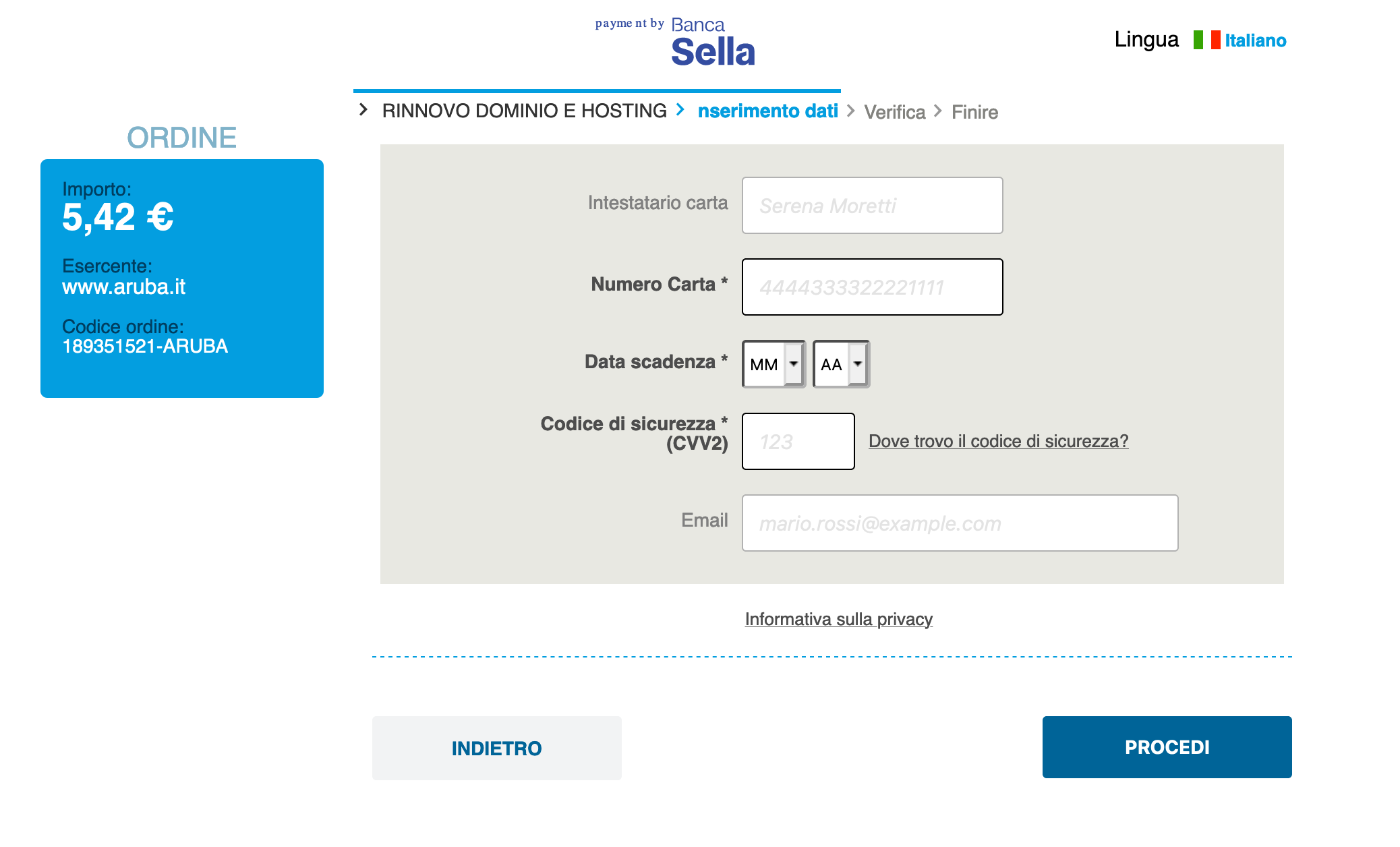

Cliccando sul Link veniamo reindirizzati all'url [h]ttps[:]//arubabusinesss-3dsecuit[.]com/1920228a2a7776123e462f6d2a1cea32/20b4a501a631c87eae9378f65c166369/e9f84d0c81075f11a/ che ci porta sulla pagina creata ad hoc per rubare le credenziali di pagamento:

Possiamo notare che - a parte un errore ortografico in alto nella parola "inserimento" - la pagina è molto "pulita" e quasi a prova di errore: spesso troviamo servizi reali che hanno interfacce molto più complicate... :-(

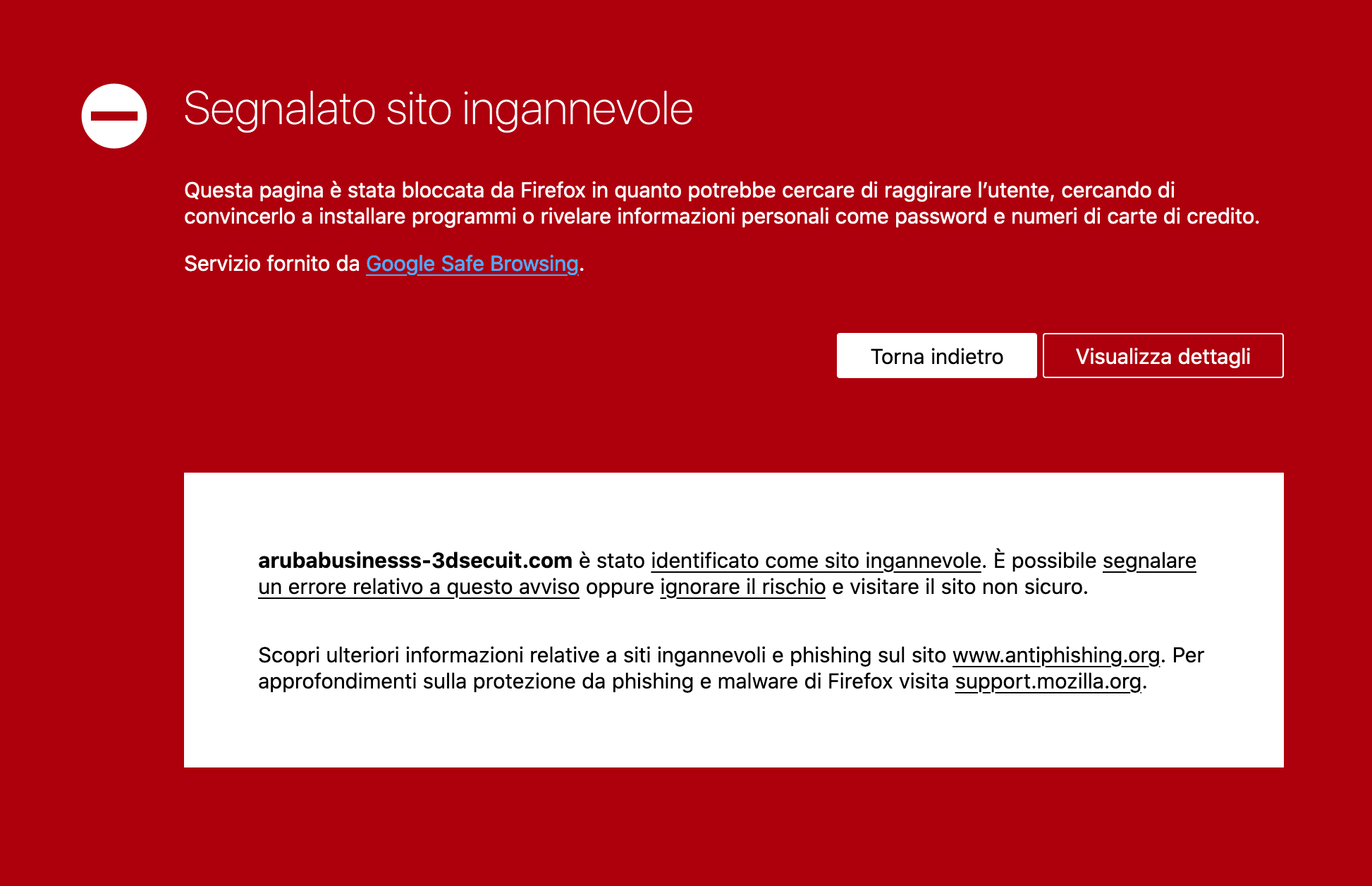

Alcuni browser, prima di aprire la pagina sopra indicata, effettuano un ulteriore controllo sul certificato di sicurezza SSL del sito web: in questo caso l'errore riportato da Firefox è il seguente:

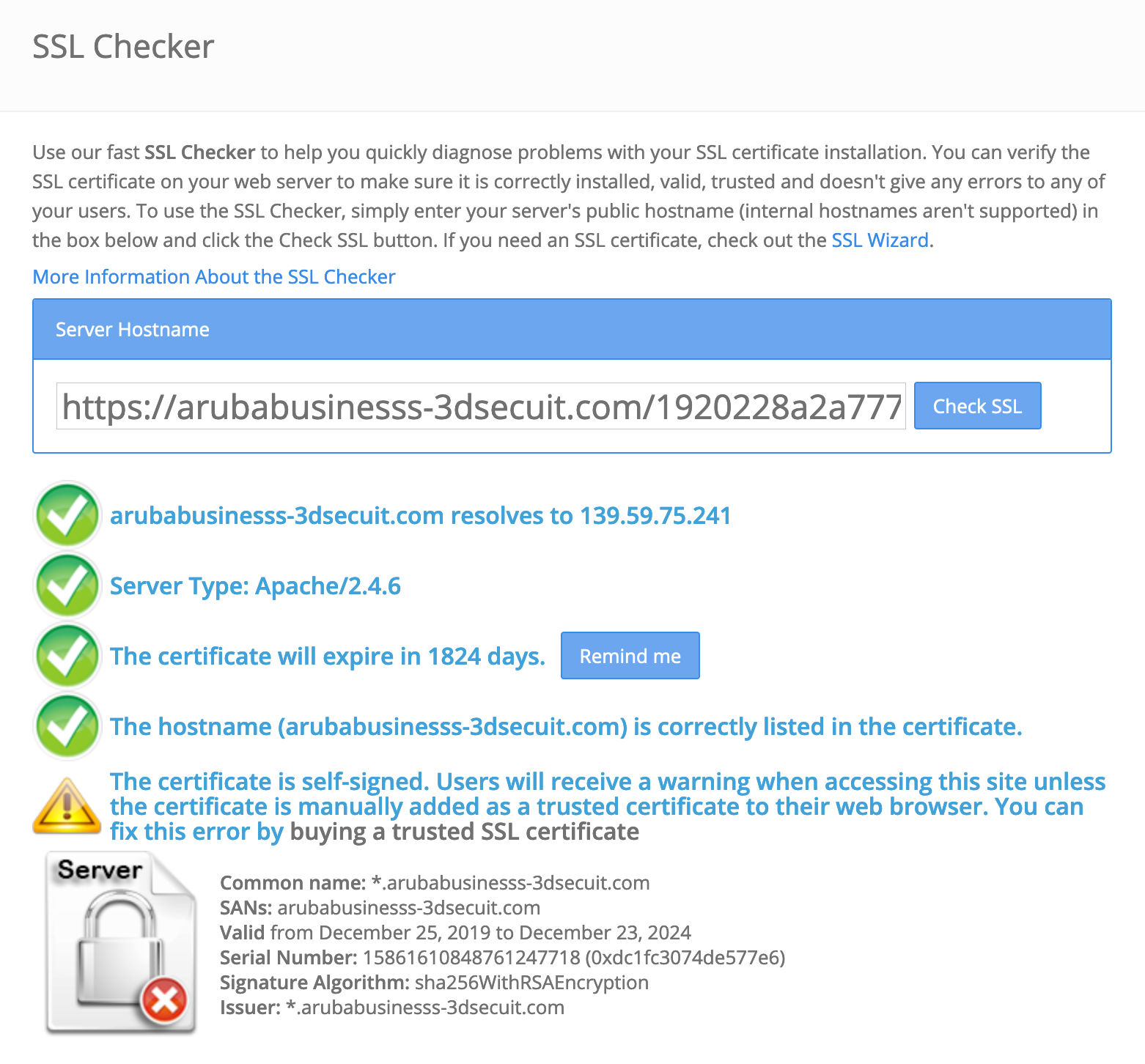

Il controllo incrociato sul certificato ci conferma che c'è "qualcosa che non va":

Secondo caso.

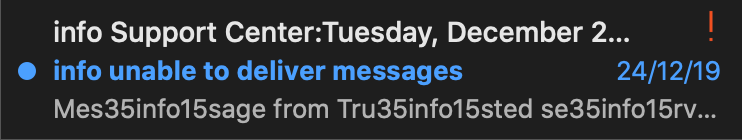

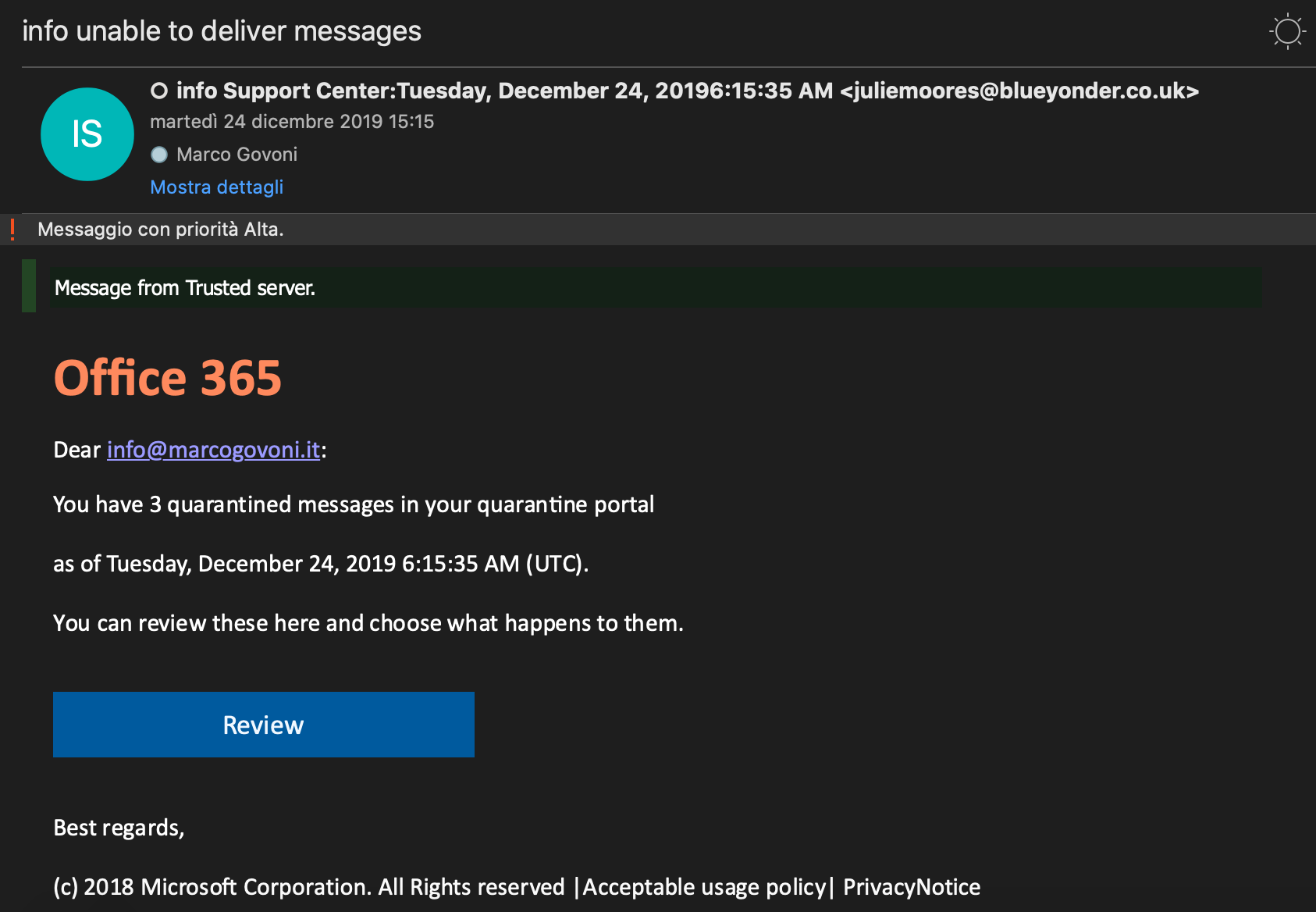

Questo messaggio, a differenza del precedente, si presenta nella cartella Inbox con un aspetto più "grezzo" in quanto l'anteprima del messaggio contiene del codice presente all'interno della email stessa.

1) è presente anche in questo caso il flag di posta Alta Priorità

2) il mittente è identificato come: info Support Center:Tuesday, December 24, 20196:15:35 AM juliemoores@blueyonder.co.uk

3) il messaggio è in lingua inglese

4) la firma è di "Microsoft Corporation"

Già qui troviamo una incongruenza, ovvero il mittente e la firma: Juliemoores lavora per Microsoft? E perché scrive con un dominio blueyonder.co.uk?

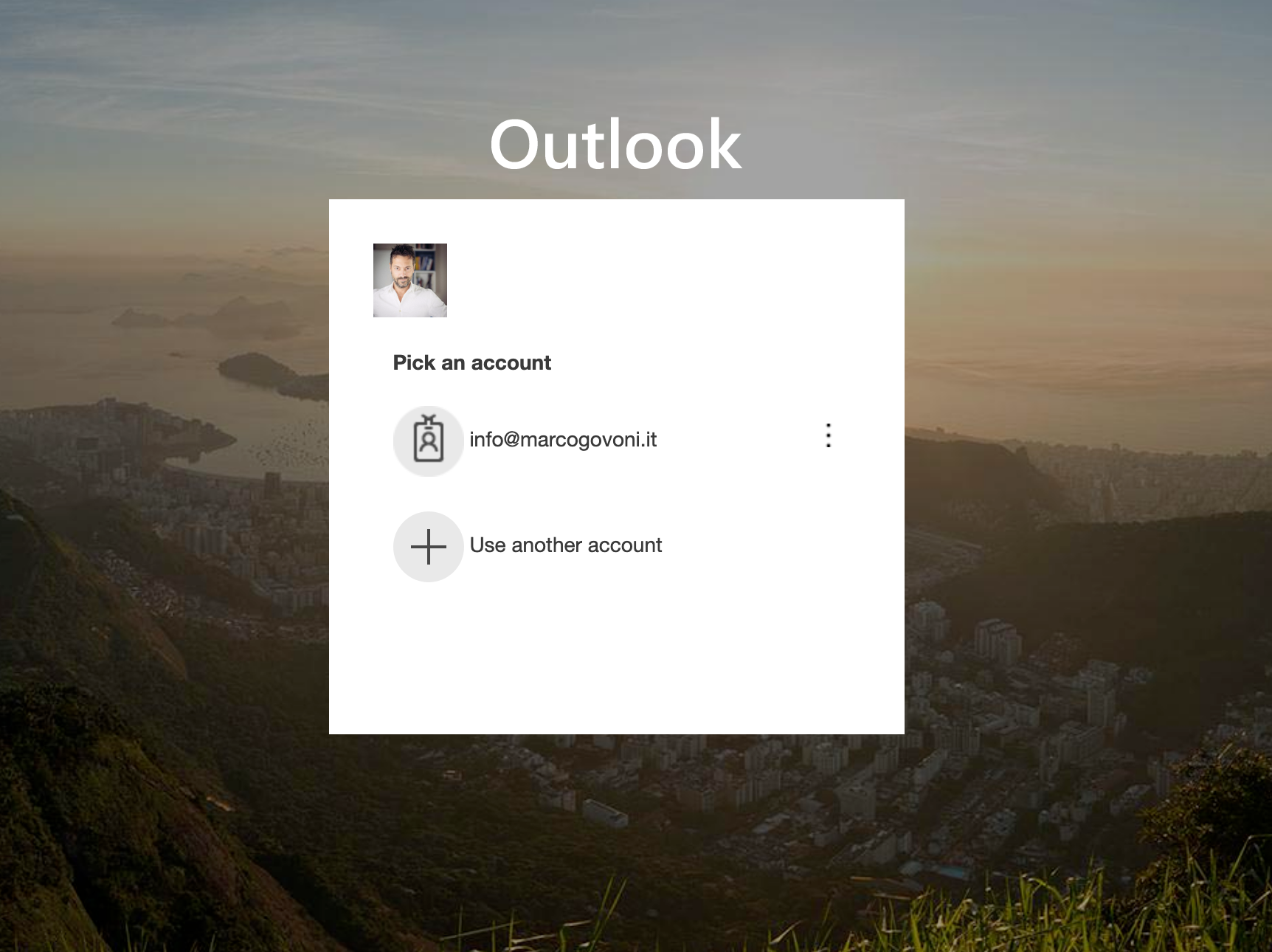

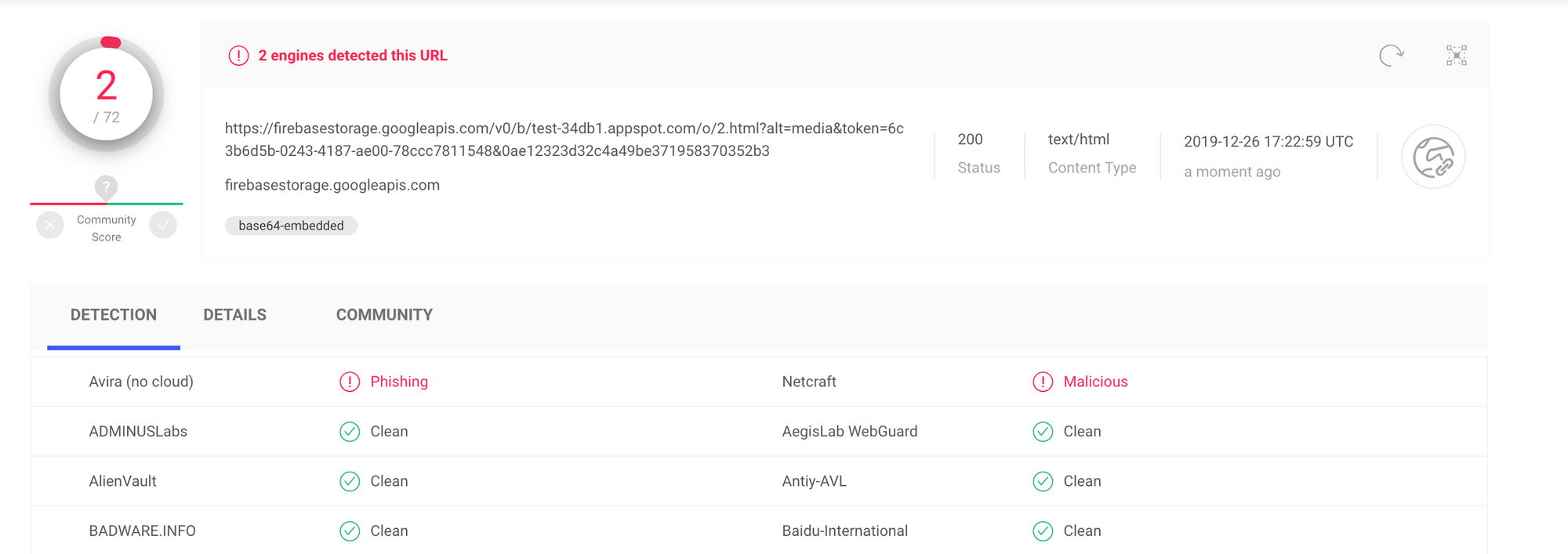

In questo caso l'attacco è mirato a sottrarre le credenziali di accesso dell'account di Office365: cliccando infatti sul pulsante "Review" si viene indirizzati alla pagina https[:]//firebasestorage[.]googleapis.com/v0/b/test-34db1.appspot.com/o/2.html?alt=media&token=6c3b6d5b-0243-4187-ae00-78ccc7811548&0ae12323d32c4a49be371958370352b3

Tale link viene riconosciuto malevolo da VirusTotale:

Conclusioni: come difendersi?

Come abbiamo visto in questi due esempi, difendersi da un attacco di phishing via email non è semplice, perché il criminale informatico fa leva su fattori come l'urgenza e la fretta, creando o sfruttando situazioni di stress che abbassano le difese della persona bersaglio.

Due sono le strade da seguire:

- Formazione: tutto il personale aziendale va formato sui pericoli che può correre e quali comportamenti tenere in caso di dubbio

- Analisi del rischio tecnologico: porre in atto una analisi delle vulnerabilità dei sistemi aziendali, al fine di anticipare e chiudere eventuali falle e mettere in campo sistemi di difesa adeguati.

Risorse che potrebbero interessarti: