Windows PrintNightmare: un nuovo incubo per le aziende? LinkedIn usato dagli hacker. Mercedes, Zyxel e criminali.

Puntata numero 28 di Cronache Digitali: innanzitutto un ringraziamento a tutti i lettori e gli ascoltatori del podcast, che stanno crescendo piano piano, ma soprattutto grazie per i feedback che ricevo in privato.

E' per me importante sapere che questa attività di divulgazione può in qualche modo aiutare o stimolare discussioni utili ad aumentare la consapevolezza nel mondo della sicurezza informatica.

Per i nuovi lettori, ricordo che i post di Cronache Digitali sono "riservati" agli iscritti: questo perché l'idea è quella di costruire una community con la quale confrontarsi.

L'iscrizione è gratuita: ho però visto con piacere che alcuni di voi hanno sottoscritto l'abbonamento. E' per me una gioia infinita per due motivi: primo, mi aiuta nel sostenere i costi della piattaforma, secondo mi da una spinta enorme nel creare nuovi contenuti di valore.

Grazie davvero!

Per iscriversi potete andare qui -> https://marcogovoni.it/signup/ (a proposito, serve solo l'email non dovete creare e ricordare nessuna password!) e poi, eventualmente, decidere se fare una donazione.

Andiamo al menu della settimana, ricco di portate importanti, soprattutto per chi lavora in ambito aziendale e si occupa di IT:

- Nuovo incubo Microsoft Server? Ora tocca a PrintNightmare

- LinkedIn di nuovo sotto attenzione degli hacker: come e perché.

- Attenzione ai dispositivi Zyxel: nuova ondata di attacchi.

- Mercedes subisce un data breach.

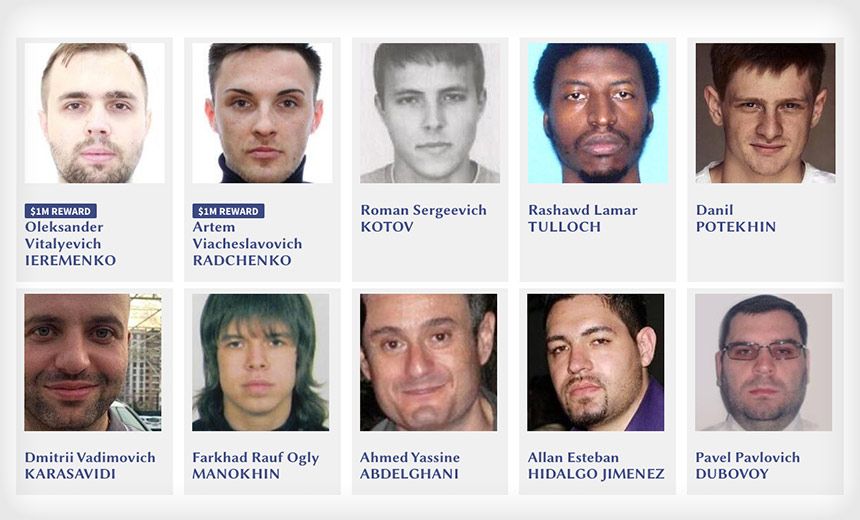

- Cybercrime: arresti, codici rubati e....

Puoi ascoltare qui il Podcast di questa puntata di Cronache Digitali, oppure continua la lettura!

Nuovo incubo Microsoft Server? Ora tocca a PrintNightmare

Ancora problemi per Microsoft, in particolare per Windows Server e di conseguenza per milioni di aziende nel mondo.

Dopo il caso "planetario" del marzo scorso relativo alle vulnerabilità dei server di posta Microsoft Exchange (ne ho parlato qui) battezzata DearCry, oggi tocca a PrintNightmare.

Il nome non fa presagire nulla di buono: il problema infatti è particolarmente insidioso e può creare grossi problemi alle organizzazioni.

In pratica si tratta di una vulnerabilità ancora non risolta nel momento in cui scrivo - e quindi per la quale non esiste un aggiornamento - che permette ad un attaccante in possesso di credenziali standard, di eseguire codice remoto su una macchina bersaglio.

Semplificando: è possibile caricare ed eseguire un malware su una macchina, anche da remoto, con le soli credenziali standard, anche se non si ha un account da amministratore.

Cosa è successo?

Microsoft aveva rilevato una vulnerabilità in un componente di Windows Server che ha il compito di stampare i documenti: il Print Spooler. Questo bug, identificato con la sigla CVE-2021-1675 era stato classificato con un punteggio 7.8, quindi critico. In sostanza, sfruttandolo, era possibile fare una così detta privilege escalation, ovvero si poteva - avendo credenziali di accesso standard - tentare di assumere un livello più alto all'interno del sistema.