Premessa sulle novità!

Questo è il primo articolo di una nuova serie, che ha l'obiettivo di uniformare le mie attività di comunicazione digitali, ovvero Podcast, Blog e Newsletter.

Mi sono arrivate alcune richieste di persone che - ascoltando il Podcast - ne volevano una versione trascritta. Altri che invece mi chiedevano come mai non scrivessi più con frequenza articoli sul mio Blog.

Probabilmente ho trovato la soluzione. Da oggi, ogni settimana, pubblicherò sul mio blog un articolo che in pratica racchiude le notizie che si possono trovare sul podcast - non una vera e propria trascrizione - diciamo un approfondimento. Ed allo stesso tempo l'articolo sarà inviato via email, così che possiate riceverlo comodamente nella vostra Inbox.

Oltre ad una ottimizzazione dei canali di comunicazione social, è per me l'occasione per rinnovare un legame con chi mi segue, sperando che questo diventi sempre più interattivo.

Tutto questo lo farò anche contestualmente ad un aggiornamento importante del mio sito, grazie alla fantastica piattaforma che uso, ovvero Ghost: sarà possibile quindi anche registrarsi per non perdere così più nessun aggiornamento sui temi a me cari: sicurezza informatica e soluzioni digitali per le aziende.

Insomma, Cronache Digitali diventa quindi un piccolo e personale magazine con le novità sul cybercrime per riflettere, confrontarsi e trovare spunti, accessibile su più canali: Podcast, Newsletter, Blog e il nuovo Canale Telegram!

Sì, ho inaugurato un nuovo canale Telegram (che trovi qui) dove potrai ricevere le notizie principali e gli aggiornamenti, si potrà anche commentare e a breve... incontri in chat audio!

🎙 Ascolta questo articolo sul Podcast! Clicca qui!

CyberNews: ancora su Microsoft Exchange: DearCry, Hafnium, la Cina e le aziende italiane.

Come probabilmente sapete le 4 vulnerabilità scoperte alcune settimane fa relative a soluzioni Microsoft Exchange on premise, hanno sollevato l'allarme in mezzo (o forse in tutto!) il mondo. Il motivo è semplice: la piattaforma di Microsoft è la più usata sul pianeta nel settore business per gestire la posta, ma non solo. Calendari, contatti, gruppi di condivisione, tante solo le applicazioni possibili.

Preciso subito che le vulnerabilità scoperte riguardano le versioni di Exchange installate "in casa del cliente" (on premise) e non la versione in Cloud chiamata Microsoft 365. Aggiungo anche che le vulnerabilità sono (erano) di tipo zero day, ovvero non esisteva ancora una patch o una soluzione al problema: le più pericolose.

Cosa è successo?

Sembra che Microsoft fosse a conoscenza da tempo, forse da Dicembre, di queste vulnerabilità. Allo stesso modo c'è il sospetto che alcune organizzazioni criminali avessero già da tempo iniziato ad analizzare come sfruttare tali vulnerabilità.

Il dato di fatto è che ad oggi, le cifre parlano di più di 60.000 aziende nel mondo colpite da questo attacco. Teniamo presente che in molti casi l'attacco ha l'obiettivo di sottrarre informazioni all'azienda, come ad esempio la rubrica contatti e le email, senza bloccarne le attività: questa metodologia è particolarmente insidiosa e pericolosa perché permette di preparare un attacco più mirato e profilato perfettamente sulla vittima.

Hafnium è il nome di uno dei gruppi cinesi più attivi nel mondo del cybercrime, tanto che il sospetto è che sia addirittura sovvenzionato dallo stato. DearCry è invece uno dei nomi dato al ransomware che viene oggi distribuito grazie alle vulnerabilità di cui sopra, sì, perché il problema è anche un altro: ancora moltissime organizzazioni non hanno potuto o voluto aggiornare i propri sistemi e quindi sono ancora esposte alla minaccia.

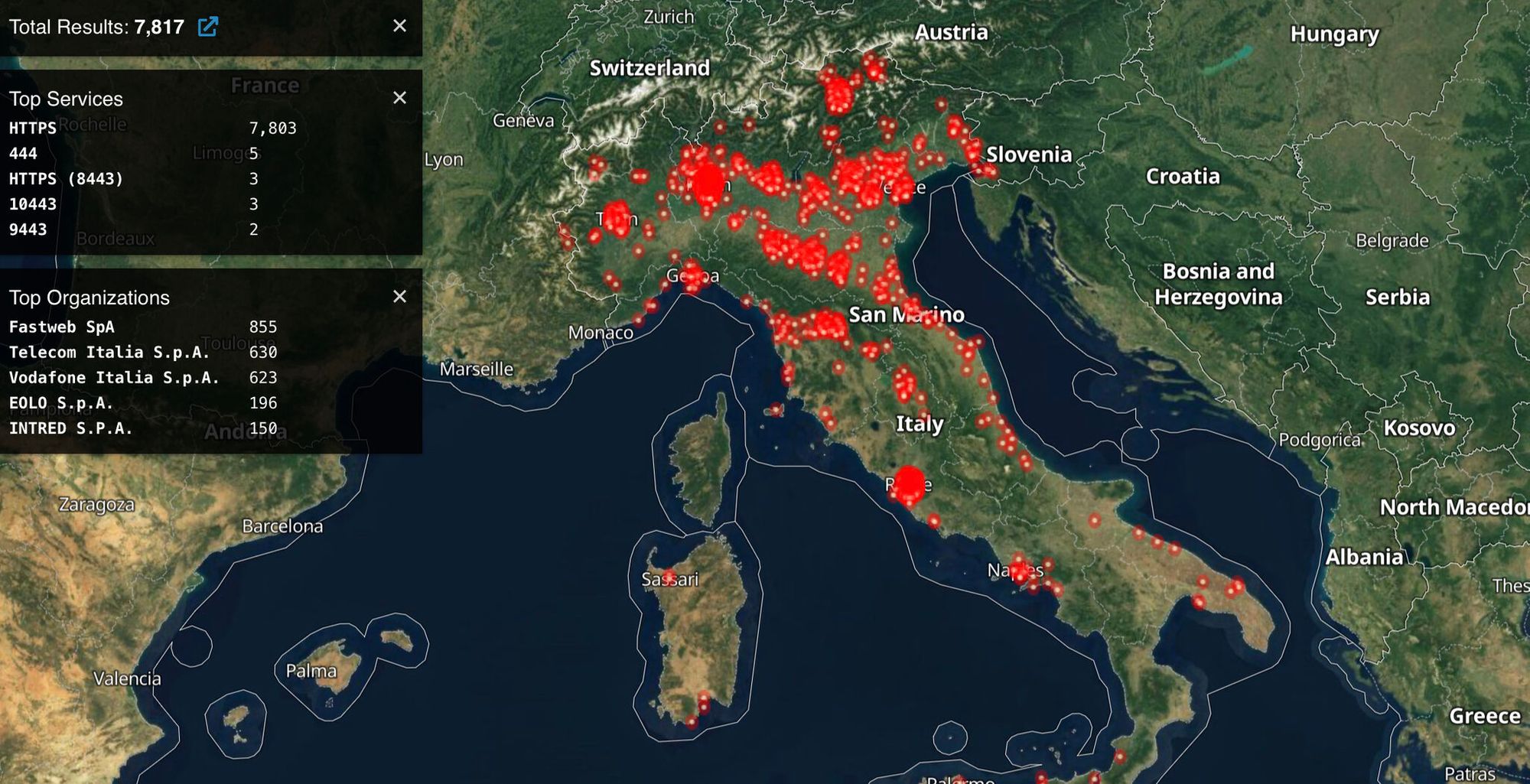

Pensate che solo in Italia, facendo una ricerca tramite Shodan, è possibile rilevare come ci siano ancora circa 3000 server Exchange esposti che non hanno ricevuto l'aggiornamento di sicurezza. E' quindi fondamentale provvedere immediatamente.

Wind3 vittima di Hafnium?

Sembra anche che l'operatore telefonico Wind3 sia tra le vittime: tra il 6 ed il 7 Marzo, infatti, pare che molti dei sistemi informatici interni di Wind, ovvero quelli usati ad esempio dai Negozi, dalle agenzie di vendita o gli operatori, siano stati messi fuori servizio in via precauzionale. Infatti in una email dell'AD di Wind a tutti i dipendenti dell'azienda, si spiega che il fermo delle macchine è dovuto "a circa 40 PC che sono stati interessati dal problema". Nessun comunicato ufficiale, ma il sospetto rimane.

Graham Ivan Clark, 3 anni di prigione.

Quello che vedete nella foto è il diciottenne accusato di aver sferrato l'attacco a Twitter nel luglio 2020. Per chi non se lo ricordasse, Twitter subì un attacco durante il quale qualcuno riuscì ad impossessarsi di circa 130 account di personaggi famosi, come ad esempio Elon Musk, Barak Obama, Bill Gates, twittando link malevoli che avevano il fine di sottrarre alle vittime denaro per poi riversarlo in conti cifrati. Sembra che la truffa abbia portato nelle tasche del gruppo capeggiato da Graham circa 117.000 dollari.

Come è stato possibile?

L'attacco è stato a portato a termine grazie ad una azione di vishing, ovvero un phishing via telefono: in pratica il criminale ha celato la propria identità dietro un numero di telefono reale di Twitter ed ha così convinto un dipendente dell'azienda nel fornire le informazioni necessarie per entrare in possesso delle credenziali dei profili social.

Premier Diagnostic: data breach di oltre 50.000 clienti.

La società Premier Diagnostic con sede negli Stati Uniti annuncia di aver subito un furto di informazioni: gestiscono i test diagnostici per COVID-19 per persone, scuole, cliniche e aziende.

Immaginate quindi la sensibilità di tali informazioni. Sembra che i criminali informatici siano riusciti ad entrare in possesso dei dati dei clienti tra cui il numero di previdenza sociale, patente e dati di identificazione personale. Un bel problema.

Nuove vittime della doppia estorsione.

Un fenomeno nuovo, cresciuto esponenzialmente nel 2020, è quello della doppia estorsione: gruppi organizzati riescono a penetrare le aziende con ransomware per cifrare i file della vittima, dopo averli però esfiltrati. Questo permette così all'attaccante di chiedere un doppio riscatto: il primo per riavere possesso delle proprie informazioni, il secondo per non pubblicarle sul web, ponendo quindi la vittima in preda ad eventuali sanzioni che il GDPR impone, oltre che ai danni di reputazione che ne derivano.

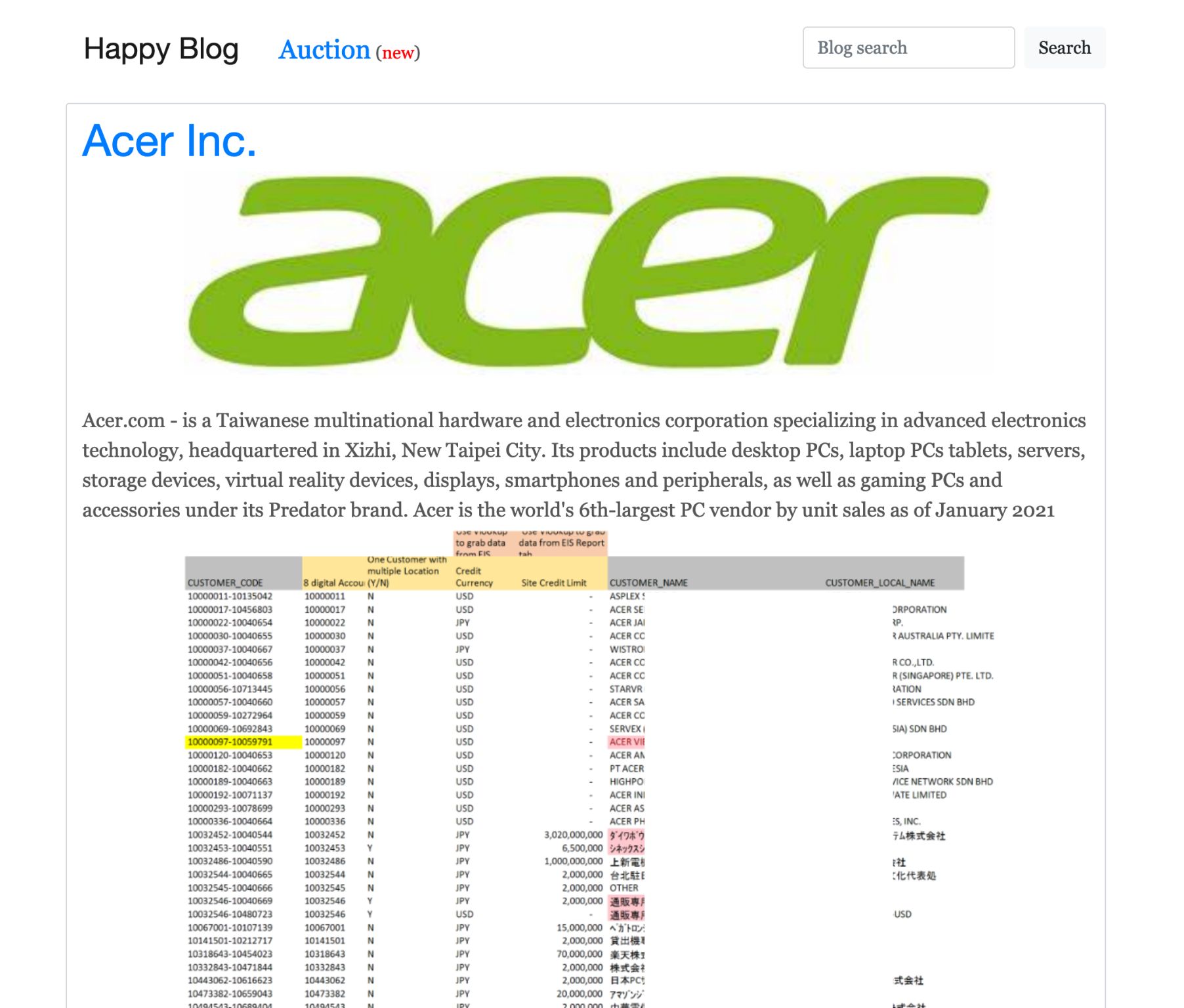

La settimana scorsa segnalo due target che sono stati colpiti, secondo quanto pubblicato dai cyber criminali: Acer, il colosso di Taiwan che produce computer ed accessori informatici, sembra essere stato vittima del gruppo REvil.

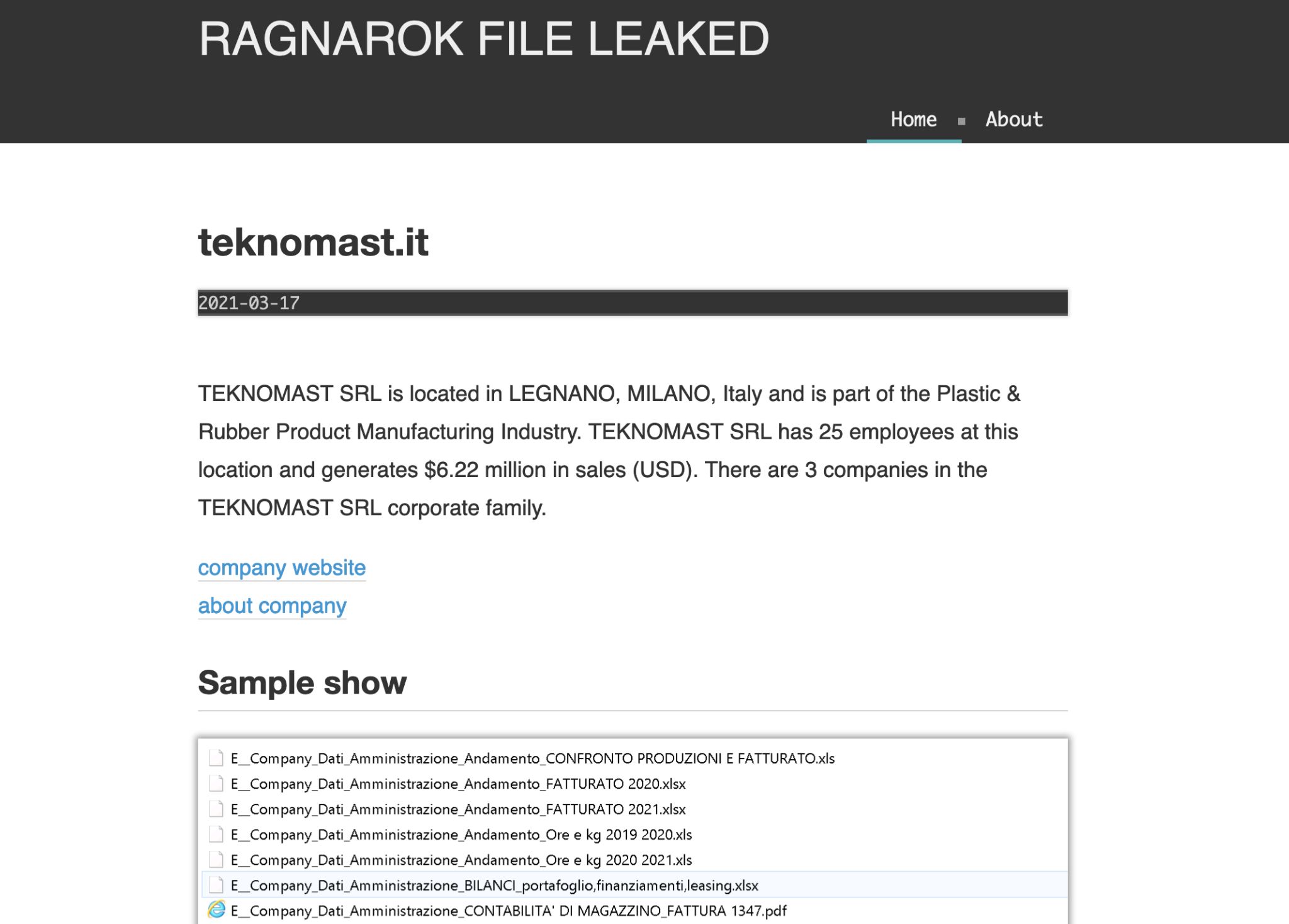

Teknomast, un nome ai più sconosciuto, azienda italiana di Legnano, in provincia di Milano, che produce materiale plastico.

Una realtà come tante, che fattura circa 5 milioni di euro, con una ventina di dipendenti: da quanto appare sul blog nel dark web, sembrerebbe essere stata colpita dal gruppo Ragnarok. Allo stato attuale il loro sito internet è ancora off line.

Vi ricordo che questo tipo di attacchi sono spesso automatizzati, svolti "a strascico" e quindi non guardano in faccia nessuno, come in questo caso.

Per approfondimenti, suggerimenti, progetti e consulenze, usate pure il "fumetto" giallo in basso a destra ;-)