[post aggiornato il 4 Nov h 18.00 - #2]

Il 5 novembre è il giorno in cui si svolge la così detta Million Mask March, la marcia guidata dal gruppo hacktivista Anonymous, in protesta l’establishment.

Lasciamo perdere le motivazioni socio-politiche all'origine di questo movimento: in Italia il gruppo Anonymous coglie la palla al balzo e ha iniziato (ieri, 3 Novembre) una serie di attacchi volti a mettere in evidenza come i nostri dati non siano sufficientemente protetti dalle istituzioni:

......

"I dati postati svelano la pochissima o addirittura assenza di sicurezza nella infrastrutture del nostro paese, ancora una volta la nostra privacy non é tenuta affatto in conto, sbattendonesene di usare una semplice crittografia delle password oppure ancora piu semplicemente non usare password come quelle che potete vedere riportate qui si seguito."

(Parte del post sul Blog di Anonymous, domenica 3 Novembre 2019)

Buoni o cattivi?

Diciamo subito con chiarezza che le attività svolte dal gruppo Anonymous sono illecite, e perseguibili penalmente. Dal punto di vista etico, sottrarre informazioni contenute in un data base e renderle pubbliche, non è certo un'attività lodevole.

Credo però che sia sbagliato anche condannare questi comportamenti senza prima fare un riflessione: chi opera nel campo della sicurezza informatica, probabilmente si sarà trovato almeno una volta di fronte alla scelta di dover infrangere le regole, come ad esempio forzare un sistema senza autorizzazione, oppure "lasciar perdere".

Se poi aggiungiamo che oggi - grazie a nuovi strumenti digitali, prendiamo ad esempio il motore di ricerca Shodan - chiunque può cercare vulnerabilità nei sistemi e tentare di accedervi.

Il risultato delle azioni di Anonymous è - anche - quello di far emergere un problema che altrimenti rimarrebbe invisibile.

Attacchi del 3 Novembre: analisi

Gli attacchi di Anonymous del 3 Novembre sono rivolti a istituzioni in ambito "green" o che comunque hanno a che fare con l'ambiente:

- Confagricoltura Piemonte (data breach e defacing)

- CO.DI.MA. – Consorzio Difese Agricole Mantova e Cremona (data breach e defacing)

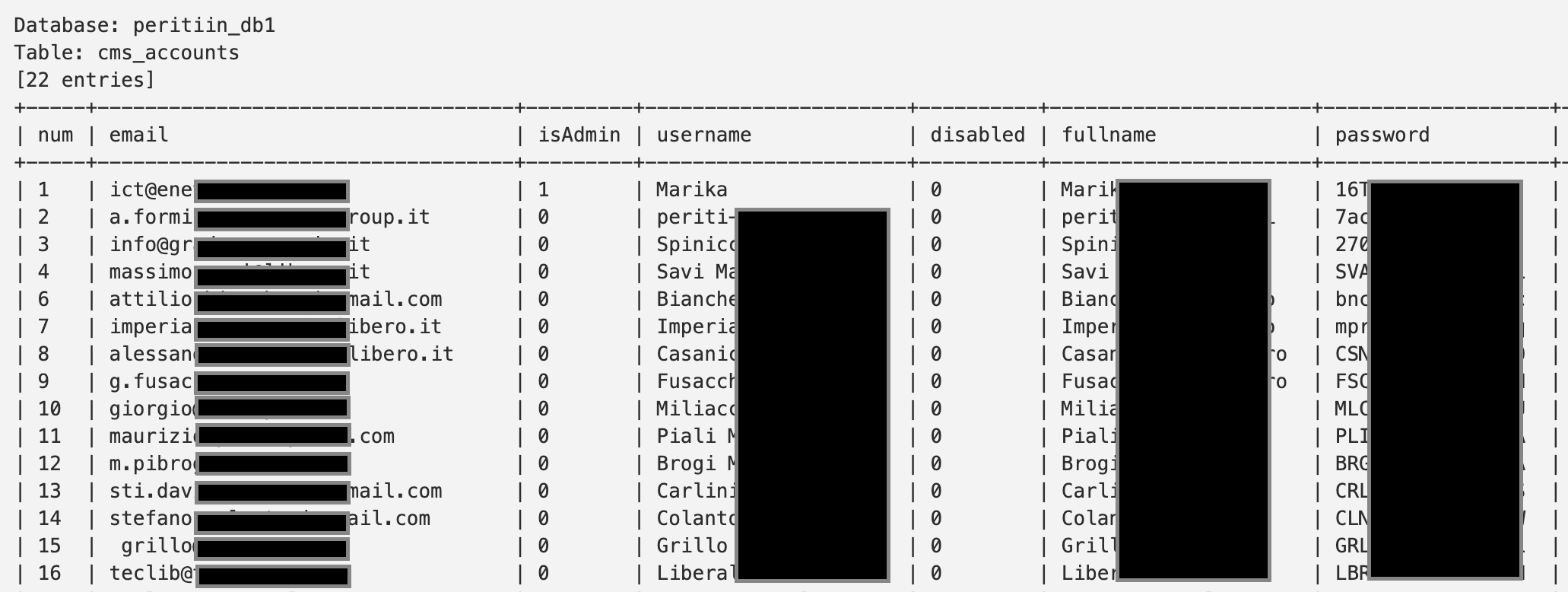

- Periti industriali di Rieti (data breach)

- Agrotecnici Piemonti (data breach)

- Agrotecnici Cuneo (data breach)

- EBITER – Ente Bilaterale Turismo e Servizi (data breach)

(Potete trovare la lista completa ed aggiornata nel mio progetto CSTRIKE)

La criticità che balza all'occhio è che in un caso le password erano in chiaro, e tra l'altro, era il codice fiscale dell'utente.

Questo esempio mette in evidenza due principali criticità:

1) La password è in chiaro

2) La password - essendo il codice fiscale - ci fornisce ulteriori preziosi elementi sull'identità della persona (sesso, età, luogo di nascita), che possono essere usati per attività di Social Engineering.

Sempre parlando di Social Engineering, nel data base pubblicato relativo a CO.DI.MA, troviamo le motivazioni per cui un utente si è iscritto alla piattaforma. Ecco qualche esempio:

Il Sig. Fabio XXXX che abita in via YYYY con email ZZZZ vuole "migliorare la precisione dei trattamenti nel proprio frutteto"

C'è chi vuole "verificare le giornate di pioggia da richiedere all'INPS"

Ricordiamoci che oggi, anche grazie al GDPR, è necessario porre ancora più attenzione a come vengono gestiti, manipolati e protetti i dati in nostro possesso, perché in caso di violazione ci sono procedure articolate da seguire ma anche sanzioni che possono diventare "importanti".

Cosa fare? Un primo punto di partenza è della Analisi del Rischio Tecnologico.

4 Novembre

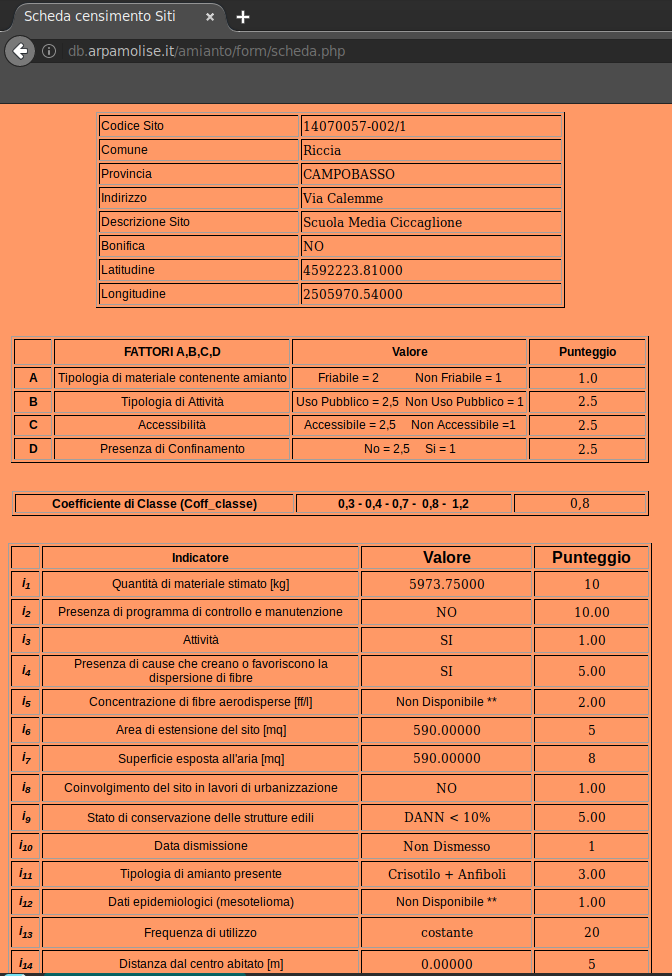

In data odierna Anonymous ha preso di mira alcuni siti dell'ARPA. In particolare, sembra che sia entrato in possesso di informazioni "da approfondire", riguardanti la bonifica di alcuni siti dall'amianto.

Il tema è molto delicato e va quindi analizzato nel suo complesso prima di arrivare a qualsiasi conclusione.

Il data breach dell'Arpa Molise ha portato alla luce alcune schede utilizzate per classificare siti con utilizzo di amianto. Ecco un esempio:

Le tabelle pubblicate, relative ad altri target, hanno come fattor comune la debolezza delle password. In un caso, anche la password dell'amministratore del portale, è di soli 9 caratteri di cui 7 lettere e 2 numeri.

Nei prossimi giorni aggiornerò questo post con i nuovi attacchi che saranno pubblicati, spunti e analisi: se vuoi rimanere aggiornato lascia il tuo nominativi qui sotto. Se hai domande o curiosità, scrivi pure nel gruppo Telegram Cronache Digitali Cybersecurity per tutti