TV, un "super" fake, Ubiquiti, un altro arresto (in Italia) e CyberAngels

Settimana prima di Pasqua molto intensa nel mondo del cybercrime. Ma anche con un paio di buone notizie. Vediamo subito cosa è successo.

[Se vuoi ascoltare questa puntata sul Podcast, clicca qui o scorri in fondo all'articolo!]

Oggi vi racconto di:

- Sierra Wireless, attacco ransomware.

- FatFace: che vergogna!

- Clop: nuove tecniche di pressione sulle vittime.

- Channel 9 TV: tutto spento!

- I retroscena dell'attacco a Ubiquiti.

- Arrestato il re delle truffe online in Italia!

- SecuriElite: l'agenzia di sicurezza... fake.

- CyberAngels

Sierra Wireless, il gigante dell'IoT

Sierra Wireless è una multinazionale canadese che progetta e produce apparecchiature per comunicazioni senza fili, specifiche per il mondo dell'IoT (Internet Of Things).

Il 20 Marzo l'azienda è stata colpita da un ransomware, molto probabilmente penetrato nei sistemi settimane prima, che ha bloccato una parte dei sistemi IT, compreso il sito istituzionale che è stato messo offline.

La produzione dei componenti elettronici è stata fermata: dall'azienda non sono trapelate notizie in merito al tipo di attacco o di ransomware. In questi casi la pressione per tornare operativi è sempre molto alta.

Questo è un classico caso, da manuale potremmo dire, che evidenzia quali impatti può avere un attacco ransomare su una organizzazione.

FatFace: "non dite niente a nessuno"!

Questa è curiosa. Succede che la catena inglese di abbigliamento FatFace, subisce un attacco informatico, dove vengono esfiltrati i nomi dei clienti, indirizzo e sembra anche alcune informazioni (parziali) dei dati di pagamento.

Passano più di due mesi e FatFace scrive ai clienti una email dove comunica l'accaduto. Concludendo con la frase:

"Please do keep this email and the information included it within it strictly private and confidential”.

In sostanza, chiede ai propri clienti - vittime di un furto di informazioni - di non dire niente a nessuno.

Possiamo dire con buona approssimazione che la gestione di questo incidente sia stata alquanto pessima. Prima di tutte per le tempistiche: ricordo tra l'altro che in Italia vige il GDPR (il caso FatFace è un UK quindi esclusa) che impone alle aziende tempi molto stretti per notificare al garante ed eventualmente ai propri clienti cosa sia successo.

Poi il modo in cui lo si è comunicato, chiedendo appunto ai diretti interessati di non dire nulla. Potete immaginare la reazione sui social media... una debacle!

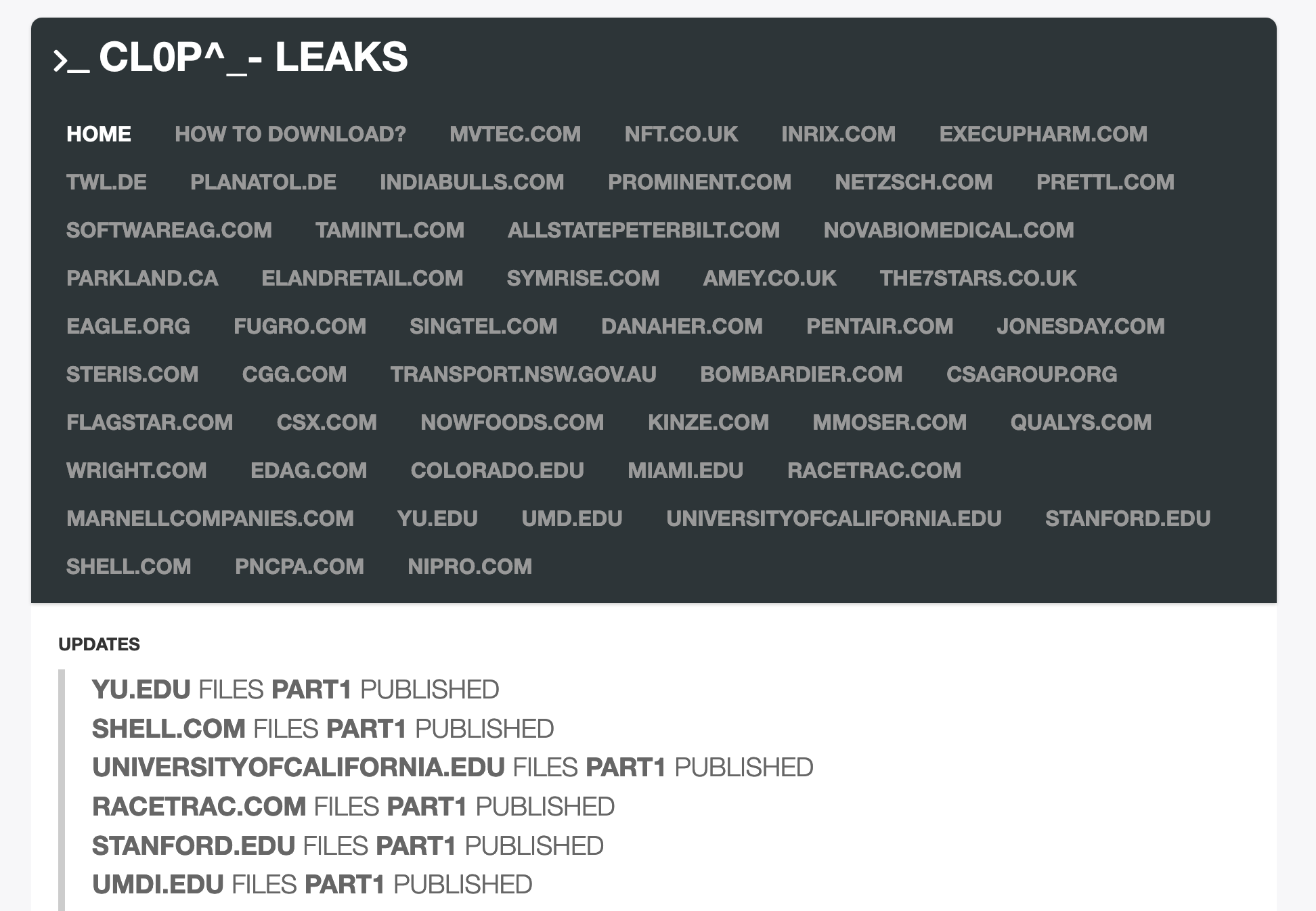

CLOP: nuove tecniche di pressione sulle vittime.

CLOP è uno dei gruppi criminali più attivi al momento. Fa parte del più esteso gruppo nominato FIN11: specializzati in attacchi verso il mondo della finanza, sembra siano supportati anche da qualche governo, anche se in realtà non ci sono ancora notizie chiare su quale sia il vero paese di origine di questa organizzazione.

Il nome CLOP deriva appunto dall'estensione che viene data ai file una volta crittografati: .clop

Vi racconto di CLOP perché le ultime notizie hanno evidenziato come questo gruppo abbia iniziato, durante gli attacchi, attività di pressione in qualche modo nuove, verso le vittime.

Mi spiego: una volta compromessa l'azienda obiettivo dell'attacco e rubati i database, CLOP ora contatta anche i nominativi presenti in questi archivi dicendo loro: "Guarda che abbiamo i tuoi dati personali perché li abbiamo rubati a xxxx".

Questo ovviamente fa sì che i diretti interessati a loro volta chiedano spiegazioni alla vittima del data breach che così si trova in mezzo a due fuochi: da una parte il cybercriminale che vuole il riscatto, dall'altra i suoi clienti che rivendicano i loro diritti e chiedono chiarezza.

Una tecnica micidiale. L'ultima volta che è stata rilevata è stata all'attacco a Bombardier, del quale vi ho parlato in una precedente puntata.

TV: Channel Nine chiude per attacco informatico.

Il canale australiano Channel9 viene colpito da un attacco informatico: programmi sospesi per mezza giornata, dipendenti tutti i a casa. Riporto questa notizia perché è una delle poche volte che viene rimbalzata su vari media, anche mainstream.

Sappiamo quanto sia difficile oggi far emergere notizie dal mondo del cybercrime, ed è proprio per questo che dedico il mio tempo a questa newsletter e podcast: probabilmente in questo caso essendo la vittima una televisione, la notizia ha avuto più evidenza. Bene.

Ubiquiti: una brutta storia.

Ad inizio Gennaio vi avevo raccontato dell'attacco informatico subito da Ubiquiti, società specializzata nella produzione e vendita di dispositivi di network e wifi per le aziende.

Tra l'altro, a me personalmente i suoi prodotti piacciono tantissimo.

Ma torniamo a noi: cos'era successo? Ubiquiti subì un data breach in quanto un loro fornitore aveva erroneamente esposto le credenziali di accesso dei clienti al servizio cloud di Ubiquiti.

NOTA: attivate sempre l'autenticazione a due fattori, che - in casi come questo - può letteralmente salvarvi.

La società comunicò via email a tutti i clienti l'avvenuto attacco, raccomandando di cambiare la password. Fine della storia.

Oggi però emergono nuovi scenari, grazie ad un whistleblower, ovvero un informatore che per ovvi motivi vuole rimanere anonimo. Questa persona, che a quanto pare ha lavorato nel team di incident response di Ubiquiti proprio in occasione dell'attacco sopra indicato, racconta una versione molto differente dei fatti.

"La situazione è stata catastrofica. A Dicembre 2020 abbiamo scoperto che un gruppo informatico aveva avuto accesso completo a tutti i database di Ubiquiti su Amazon Web Servers (AWS). Gli hacker sono riusciti ad avere le credenziali privilegiate dopo averle rubate ad un dipendente del team IT di Ubiquiti sul portale LasPass, usato appunto per salvare le password.

In teoria l'attaccante avrebbe avuto accesso a tutti i dispositivi Ubiquiti basati sul cloud, nel mondo. Per fortuna ci siamo accorti subito dell'intrusione, siamo intervenuti, trovando anche una backdoor che il cyber criminale aveva installato. Poco dopo è arrivata una richiesta di 50 Bitcoin (2.8M $) per non far trapelare nulla: l'azienda (Ubiquiti) non ha trattato, anche se l'attaccante aveva dimostrato di avere una seconda backdoor nei sistemi."

Una storia veramente intricata. Alla fine l'informatore conferma che il gruppo IT è riuscito a trovare ed eliminare anche la seconda backdoor. Rimangono comunque alcuni punti da chiarire... vedremo nelle prossime settimane.

Arrestato il re delle truffe online: sette anni di reclusione.

Ottima notizia quella pubblicata dal Commissariato di Polizia Online, che racconta come sia finita la lunga carriera di un criminale di 63 anni, arrestato in un piccolo centro nei pressi di Roma.

L'uomo era dedito alla realizzazione di truffe online, soprattutto incentrate alla falsificazione di strumenti di pagamento: oggi più che mai sappiamo quanto il phishing sia lo strumento più utilizzato per ingannare, anzi, truffare, cittadini ed imprese.

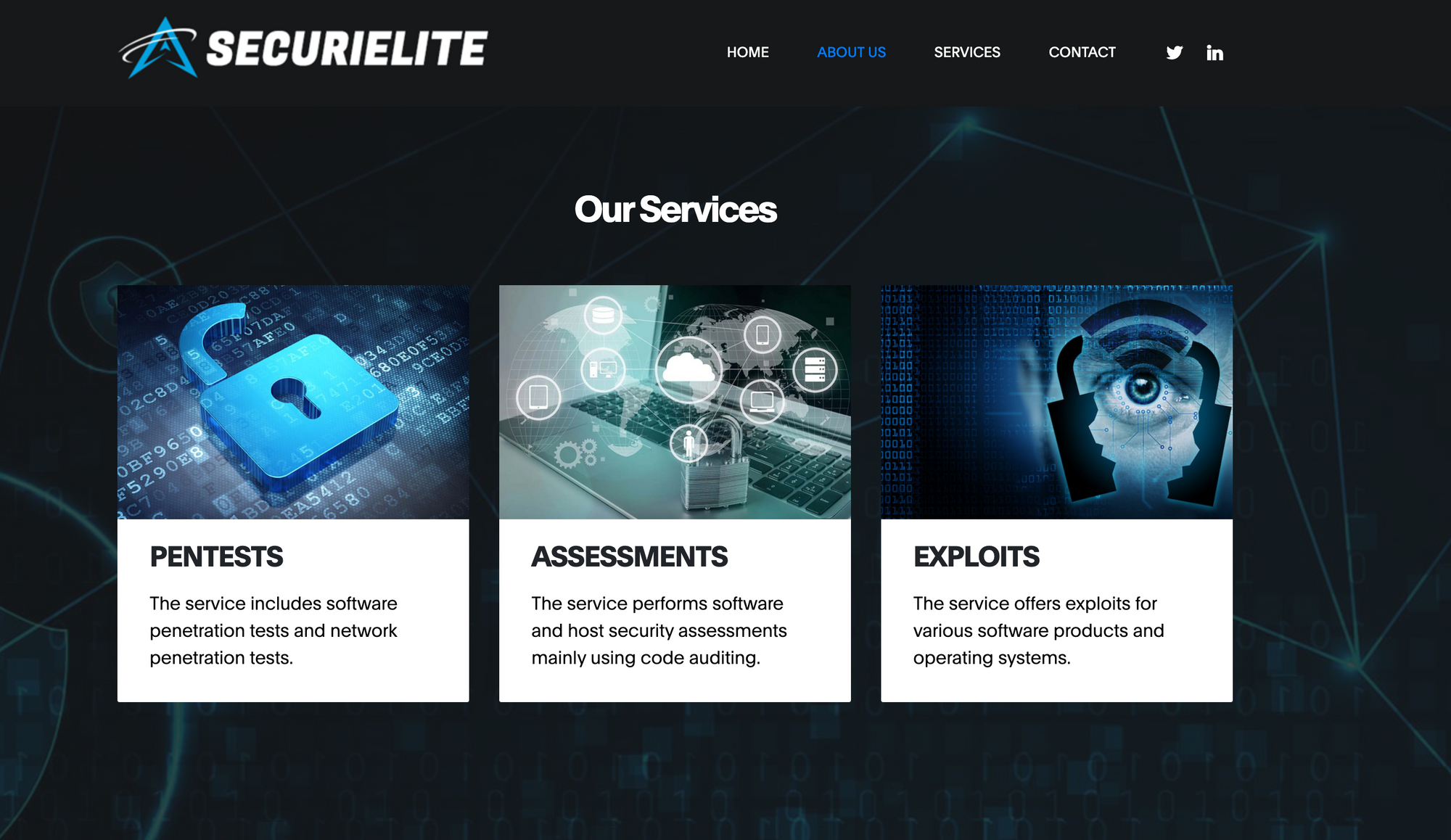

SecuriElite: la nuova frontiera dei fake esperti di cybersecurity.

Questa qui sopra è la home page di SecuriElite, una società turca specializzata in cybersecurity che aiuta le aziende a difendersi dal cybercrime.

Offrono servizi personalizzati ed avanzati, dalla prevenzione alla gestione degli incidenti. Il loro motto è:

"SecuriElite is an offensive security company offering elaborate security services for our clients."

Sito ben fatto, account Twitter e LinkedIn. Ma c'è un problema. E' un fake.

In realtà è un sito di phishing creato proprio da un gruppo di cybercriminali sponsorizzati dalla Nord Korea e volto a cercare nuove vittime. Della serie: io ti contatto per aiutarmi a difendermi, e non so che mi sto mettendo in casa un criminale. Giusto per sottolineare il livello a cui siamo arrivati.

La segnalazione proviene dal gruppo di Threat Analysis di Google.

CyberAngels: una startup per aiutare le PMI a difendersi.

Ora parliamo di una realtà italiana, una startup per la precisione, che si sta preparando a lanciare i propri servizi sul mercato, ovviamente nel mondo della cybersecurity.

Vi racconto quindi chi è CyberAngels e perché ha attirato la mia attenzione.

Iniziamo col dire che quello che mi ha colpito maggiormente è l'obiettivo che si sono dati i fondatori di CyberAngels: ovvero quello di offrire una serie di servizi in ambito cybersecurity ai professionisti e alle piccole e medie imprese.

Oggi infatti questa fascia di mercato è un po' lasciata "a se stessa": molte delle soluzioni di cybersecurity e delle aziende già presenti sul mercato si rivolgono alle grandi aziende, che possono così usufruire di servizi e prodotti innovativi, tagliati su misura.

Il modello invece che sta realizzando CyberAngels punta a colmare la mancanza di supporto per le attività più piccole, fino ad arrivare al singolo professionista: tutti, per lavoro, maneggiamo dati personali - che possono essere di clienti, fornitori o partner - e di conseguenza dobbiamo in qualche modo proteggerli.

CyberAngels quindi sta creando una rete, una sorta di hub, composto da professionisti nel mondo della sicurezza informatica - i così detti "Angels" - che potranno fornire le proprie competenze ad un mercato che ha bisogni e budget limitati. Inoltre, particolare interessante, saranno anche disponibili polizze assicurative studiate apposta per coprire i danni di un attacco informatico e su misura per il target di riferimento.

Sappiamo infatti oggi come sia importante, almeno nella prima fase per quelle aziende che vogliono approfondire i tema della sicurezza informatica, quanto sia importante svolgere, ad esempio, un primo checkup, per capire qual'è lo stato dell'arte della propria realtà, anche se molto piccola.

CyberAngels mira quindi a diventare un riferimento per professionisti e PMI, fornendo loro competenze su misura. Un bel progetto che è nel pieno della sua nascita. Ne seguirò gli sviluppi e vi aggiorno.

Ti è piaciuto questo post? Se non l'hai ancora fatto, registrati cliccando qui a Cronache Digitali, così potrai ricevere tutti i post direttamente nelle tua email!

Ascolta "CyberNews: Week #15 | 29 Marzo - 4 Aprile | Cosa è successo nel Cyber Crime?" su Spreaker.