Articolo odierno per la ribrica #BusinessFriday impegnativo ma - spero - utile: una sintesi dell'ultimo rapporto Clusit sulla sicurezza informatica... 274 pagine raccolte in poche righe! Una sfida.. impossibile :-)

Innazitutto: cos'è il Clusit? E' l'Associazione Italiana per la Sicurezza Informatica. Un organismo che monitora il mercato, promosso dall'Univeristà degli Studi di Milano - Dipartimento di Informatica. Tra i soci, moltissime le aziende in prima linea nel campo della cibersecurity: Fastweb è stato il primo provider ad aderire; oggi troviamo anche Vodafone. Qui potete vedere la lista completa.

Il report 2018 - Edizione Settembre - sulla sicurezza ICT è un documento molto articolato ed approfondito che - ovviamente - non è possibile sintetizzare in poche righe: mi limiterò quindi riportare le parti che più trovo interessanti, lasciandovi poi l'opportunità di leggerlo nella sua forma completa.

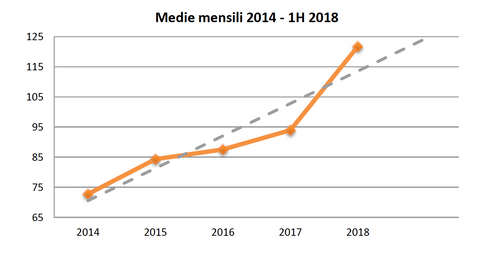

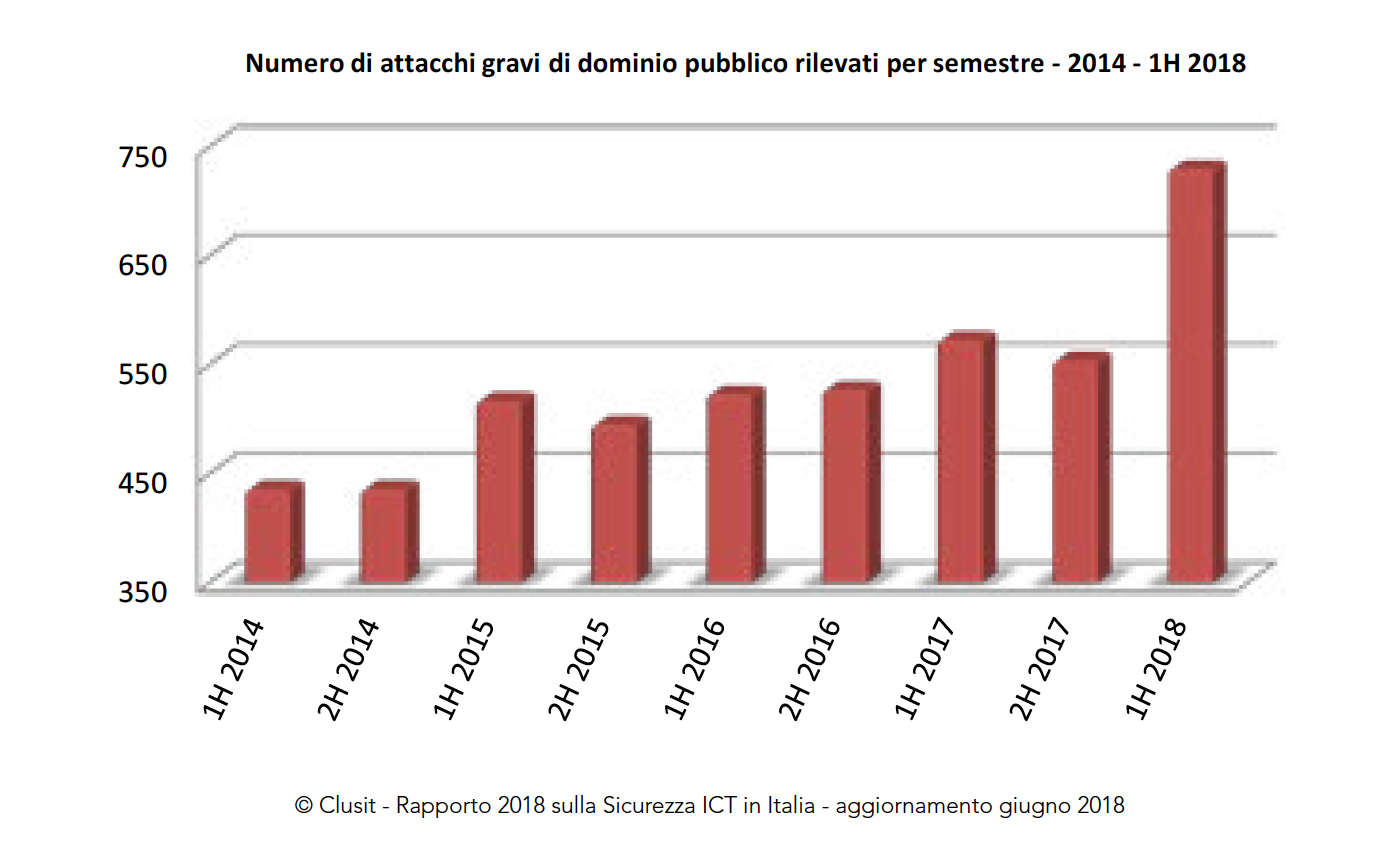

Il 2017 è stato l'anno del trionfo dei Malware

Il grafico parla da solo: teniamo presente inoltre che un numero considerevole di attacchi non sono pubblici, perché le vittime se ne accorgono mesi o anni dopo.

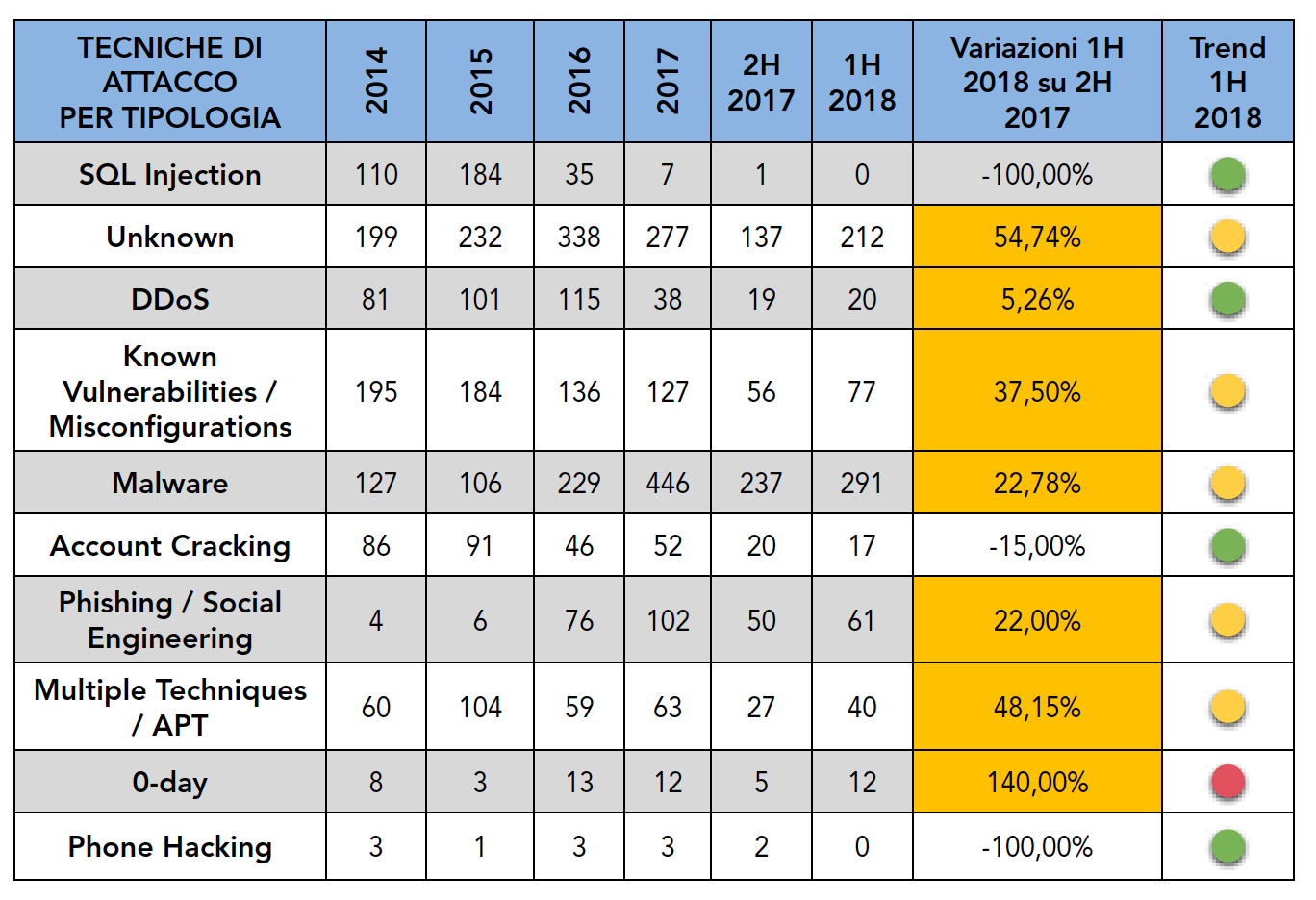

Le tecniche di attacco sono mutate nel tempo. In particolare, salgono in % le modalità "sconosciute": questo deve preoccupare molto il mercato PMI ed Enterprise perché significa che le difese messe in campo è molto probabile che non possano essere utili.

Attacchi DDOS

Un attacco DoS (Denial of Service) . un attacco volto ad arrestare un computer, una rete o anche solo un particolare servizio. Alcuni attacchi hanno come target una particolare applicazione o servizio, ad esempio Web, SMTP, FTP, etc., altri invece mirano a mettere fuori uso completamente il server o, addirittura, un’intera rete. Gli attacchi DDoS (Distributed Denial of Service) amplificano la portata di tali minacce. Un attacco DDoS viene infatti realizzato utilizzando delle botnet, ovvero decine di migliaia di dispositivi (non pi. solo computer di ignari utenti), in grado di generare richieste verso uno specifico target con l’obiettivo di saturarne in poco tempo le risorse e di renderlo indisponibile.

Naturalmente gli effetti di un attacco DDoS possono essere devastanti sia a causa della potenza che possono esprimere, ma anche per le difficolt. insite nel poterli mitigare in tempi rapidi (se non attraverso la sottoscrizione di un specifico servizio di mitigation).

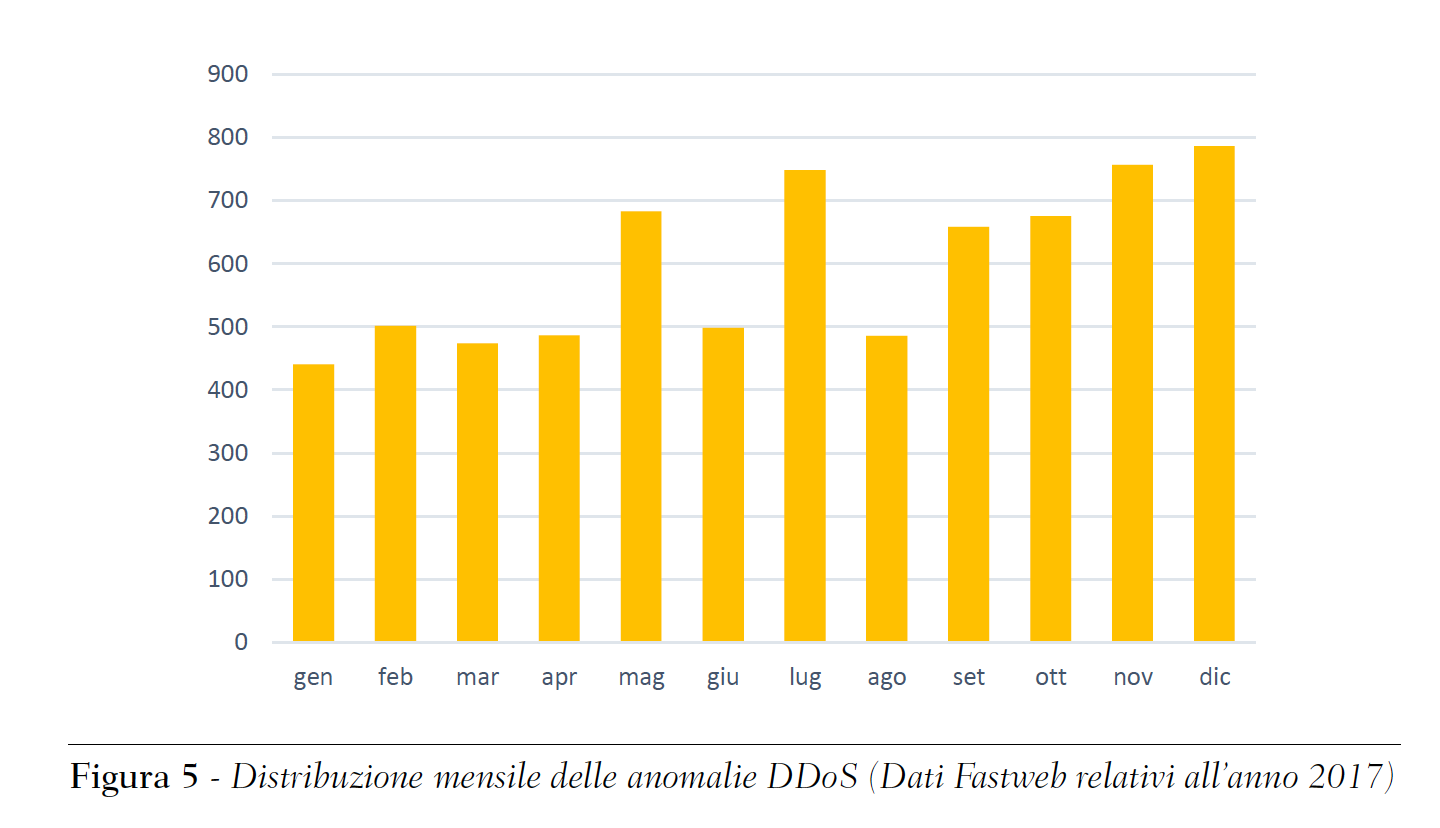

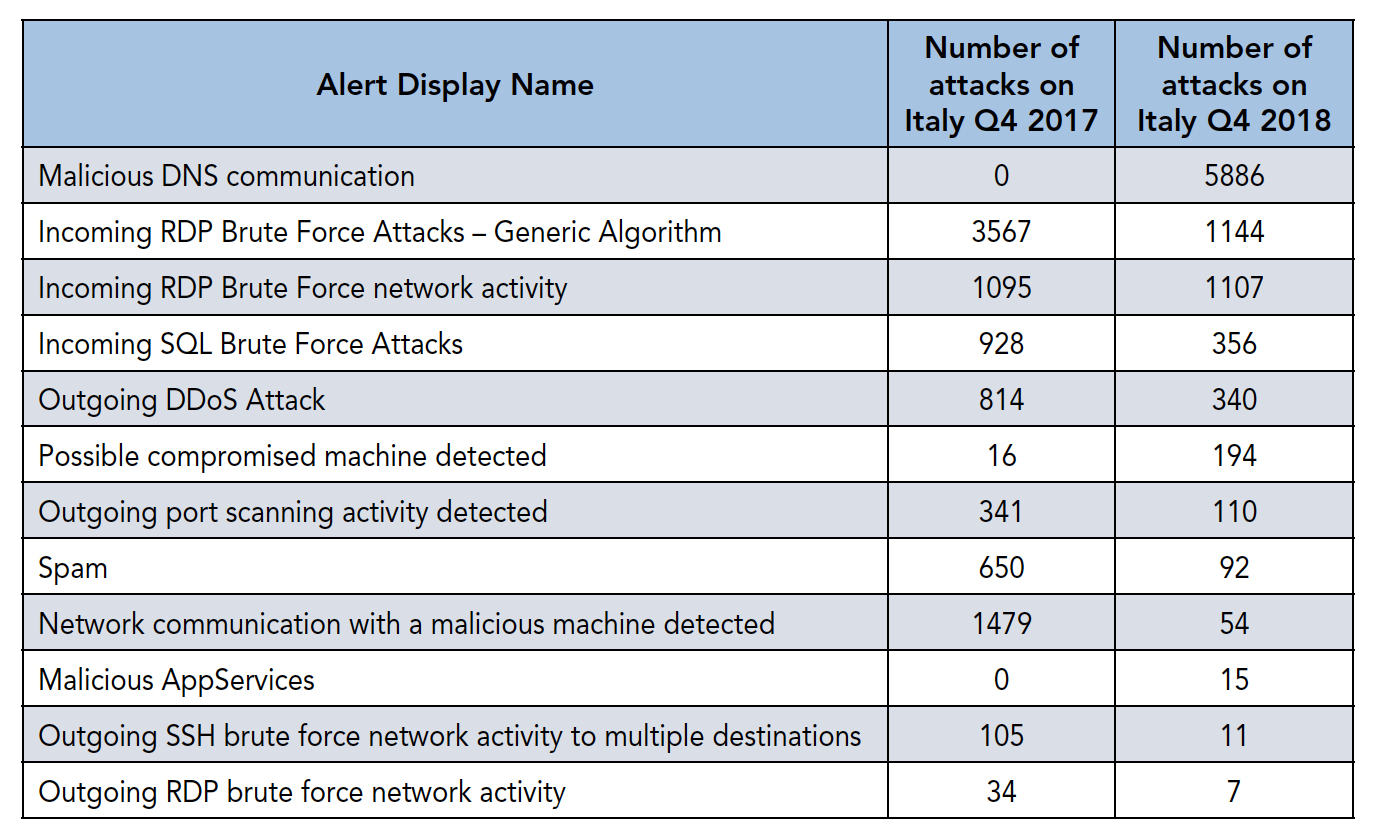

Ricordo inoltre che oggi è possibile acquistare nel Dark Web, attacchi DDOS per poche decine di dollari. Anche per questo motivo, la quantità di attacchi di questa natura, è aumentata notevolmente in Italia. Ecco i dati rilevati sulla sola rete Fastweb nel 2017:

In media un attacco di questo tipo dura meno di 3 ore, mentre il 3% supera le 24 ore consecutive.

Attacchi ai Protocolli Voip

I servizi VOIP (Voice Over Internet Protocol) rappresentano una modalit. di trasmissione di voce e traffico multimediale su reti IP dove le comunicazioni vocali vengono convertite, pacchettizzate e trasmesse sotto forma di traffico dati.

In questo modo . possibile abilitare chiamate tra PC e telefoni IP, ma anche verso la rete telefonica classica (tramite una conversione del formato effettuata tipicamente dalla rete dell’operatore).

Il vantaggio maggiore delle comunicazioni VOIP è la sensibile riduzione dei costi che è possibile ottenere dato che pu. sfruttare le sinergie con la rete dati. D’altra parte questo meccanismo è caratterizzato da possibili vulnerabilità (tipiche di una classica rete IP) e può ampliare la superficie d’attacco alla quale le Aziende sono esposte.

Le particolarità e vulnerabilità dello specifico protocollo possono infatti rappresentare un’ulteriore modo per condurre attacchi mirati e frodi contro aziende e organizzazioni. Le problematiche sono varie: si può trattare di scenari evoluti di Social Engineering e intercettazione fino a possibili interruzioni di servizio (DoS e DDoS) e Service Abuse (dove l’infrastruttura della vittima viene utilizzata per generare traffico verso numerazioni a tariffazione speciale).

Altro punto di attenzione, quindi, sono i centralini telefonici: sempre più frequentemente vengono virtualizzati. I vantaggi che si ottengono lato cliente sono enormi, perché i sistemi di unified communication (così si chiamano) portano la comunicazione interpersonale su un altro livello, permettendo alle persone di aumentare la loro produttività. Ma attenzione: scegliere una soluzione e soprattutto un fornitore che garantisca la sicurezza del sistema, con aggiornamenti continui e manutenzione programmata. Solo così è possibile godere appieno di questa tecnologia.

(Ancora) Phishing e ingegneria sociale

Il Phishing è un fenomeno che attraverso tecniche di Ingegneria Sociale (Social Engineering), quindi imitando per aspetto e contenuti messaggi legittimi di fornitori di servizi, richiede di fornire informazioni riservate come il numero della carta di credito o le credenziali d’accesso. Il livello di verosimiglianza dei messaggi che vengono inviati è così elevato che sta diventando sempre più difficile per l’utente medio notare la differenza tra le mail mandate in una campagna di Phishing e le e-mail inviate legittimamente dai comuni servizi on-line.

E' importante sapere che oggi esistono sistemi che permettono di simulare una campagna di phishing verso la propria azienda, al fine di capire qual'è lo stato dell'arte dei propri dipendenti e collaboratori: testare e poi formare, questa è la soluzione.

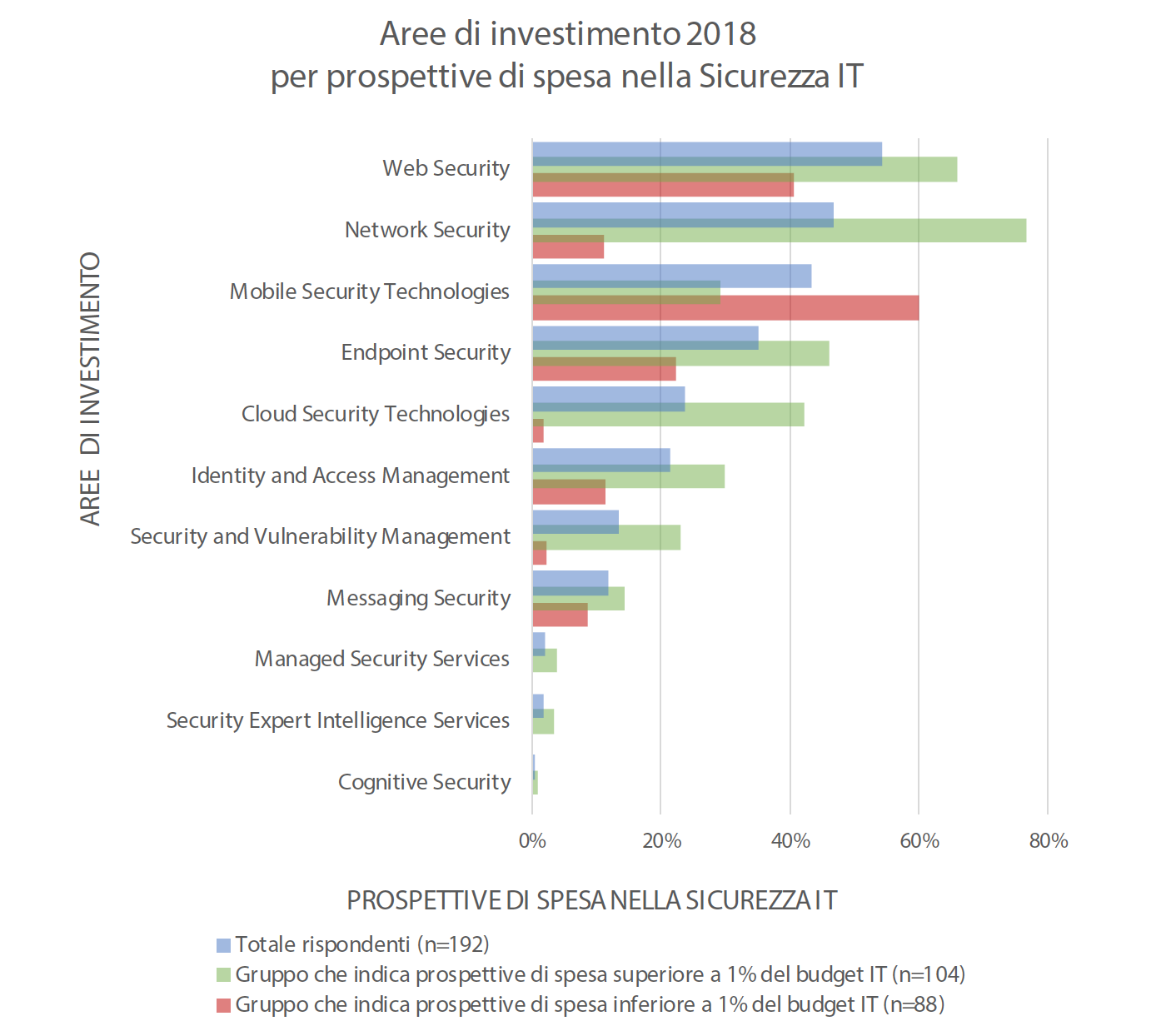

Sicurezza IT in azienda: quanto si investe?

Ancora molto poco. Le aziende che superano l'1% del budget IT in sicurezza informatica, aumentano ma in modo limitato.

E' un controsenso. Anche se credo la motivazione risieda nel fatto che sia opinione comune che i sistemi di difesa siano invasivi e costosi.

In realtà esistono soluzioni che permettono di approcciare la sicurezza IT con budget molto limitati, riuscendo però a raggiungere un risultato ora insperato: uno di questi è Areasicura, il mio progetto sull'Analisi del Rischio Tecnologico (qui le info -> https://info.areasicura.it/aziende )

Attacchi al cloud (2017)

Le soluzioni cloud sono oggetto di frequenti attacchi: anche in questo caso, scegliere un fornitore che possa garantire il massimo livello di sicurezza è fondamentale.

Attacchi su Azure: una media di 100 alert al giorno

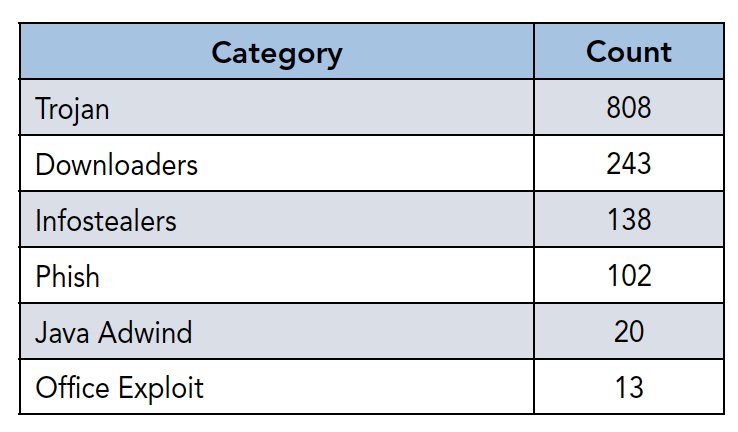

Attacchi su Office 365

Le minacce principali rilevate verso clienti italiani evidenziano come otre il 60% rientrano nella categoria del Trojan. Secondo posto per i Downloader.

Il fattore umano

Rimane l'indiscussa sfida per le organizzazioni e le aziende: riuscire a formare le proprie persone sulle nuove minacce, è il primo, fondamentale, passo verso una consapevolezza che porta inevitabilmente ad una maggiore sicurezza informatica.

Tecnologie di sicurezza sempre più sofisticate rendono arduo e a volte impossibile sfruttare i punti deboli legati alla tecnologia, è per questo che gli attaccanti decidono sempre più spesso di sfruttare l’anello debole della catena rappresentato dal fattore umano. Bypassare questo tipo di “protezione” è facile, comporta rischi minimali e praticamente non richiede alcun investimento.

La mente del criminale, ingegnere sociale o hacker, è naturalmente indotta a trovare sempre strade alternative per eludere le misure di sicurezza messe in campo, pur di raggiungere il proprio obiettivo, e nella maggior parte dei casi lo fa concentrandosi sulle persone che usano la tecnologia.

Il Social Engineering rappresenta in molti casi il principale strumento utilizzato dagli hackers per sferrare un attacco. Il fattore umano rappresenta quindi realmente l’anello debole dell’information security.

Se si vuole innalzare realmente il proprio livello di information security, quindi non si può prescindere dal formare adeguatamente tutti i propri collaboratori, e comprendere che tutta la tecnologia del mondo non potrà mai proteggerci da un attacco di social engineering ben congegnato.

La domanda, che correttamente dovremmo porci tutti, infatti è: “Per quale motivo un attaccante dovrebbe impegnarsi arduamente per superare barriere tecnologiche molto efficaci, quando, attraverso delle semplici analisi e correlazioni di informazioni presenti sul web e qualche telefonata ben congegnata, si può raggiungere lo stesso risultato ma con un terzo dell’impegno, della fatica e del rischio????”