Quotidianamente, per la mia attività lavorativa, mi trovo nel "maneggiare" una mole importante di informazioni che reperisco da fonti pubbliche o semi-pubbliche.

In particolare sono dati figli di ricerche OSINT svolte su social network, forum, deep, dark e clear web: lo faccio per monitorare cosa accade nel mondo del cybercrime, analizzare cosa viene estratto (in maniera illecita) dalle aziende e ragionare quindi su quali siano i migliori approcci per una protezione e difesa efficace.

Questo mi impone di trattare queste informazioni con cura, soprattutto quando racconto il mio lavoro proprio qui nel blog Cronache Digitali.

Negli ultimi mesi poi abbiamo assistito alla pubblicazione di enormi database esfiltrati da vari social network, Facebook in primis, ma anche LinkedIn e Clubhouse, che hanno così messo a disposizione dei più una quantità di dati personali ingente. Spesso poi usata per finalità criminali, come attacchi phishing.

Per questo motivo mi sono posto una domanda: quali sono i limiti che ci si deve porre nel maneggiare informazioni pubbliche?

Per avere una risposta autorevole, mi sono rivolto all'amico Francesco Cucci, avvocato, DPO e consulente privacy. Serve un parere di un esperto. E spero che questa chiacchierata possa servire a chi, come me ma anche per finalità diverse, trova e raccoglie informazioni pubbliche.

Semplificando la cosa, possiamo dire che le informazioni pubbliche possono essere raccolte principalmente con tre modalità:

- Attività OSINT: ovvero ricerche su fonti aperte.

- Scraping: software che estraggono i dati da un sito web.

- Utilizzo di API non ufficiali: interrogazione di un sito tramite funzioni che però non hanno una licenza d'uso.

Quando un dato è pubblico, posso utilizzarlo come voglio?

Questa è una delle domande alle quali spesso si da la risposta sbagliata. Ovvero: se trovo una informazione che è pubblica e accessibile, posso utilizzarla per altre finalità.

La risposta è NO. Ce lo spiega molto bene l'avvocato Francesco Cucci:

"Occorre partire da questo concetto: pubblicazione non equivale a consenso preventivo a qualunque trattamento.

I dati pubblici sono pubblici per ben precise ragioni che non fanno presumere di per sé che l’interessato abbia prestato il consenso a qualsiasi trattamento.

Per intenderci facciamo alcuni esempi.

I dati personali di un individuo che compie un crimine possono essere fatti oggetto di trattamento - comprensivo della pubblicazione - da parte di una testata giornalistica nell’esercizio del diritto di cronaca, che ne costituisce la condizione di liceità, ma non per questo possono essere raccolti da un altro soggetto al fine di costruire un archivio strutturato di informazioni di carattere giudiziario per realizzare una sorta di casellario giudiziario privato cui attingere, a pagamento, informazioni di tal genere sui cittadini.

O ancora:

le persone che partecipano ad un concerto rendono pubblici i loro volti e l’informazione della loro presenza al concerto. Ciò, però, non autorizza in automatico un fotografo professionista a rubare primi piani e a pubblicarli.

O ancora:

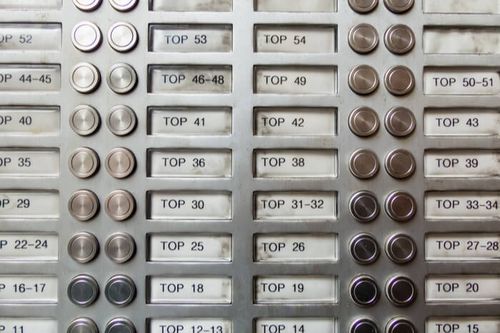

i nominativi sui citofoni dei palazzi in una pubblica via sono stati esposti alla possibilità che un numero indefinito di persone possa leggerli, ma non comportano il consenso dei residenti ad essere raccolti ed inseriti in un database pubblico per la ricerca online di corrispondenze tra nominativi ed indirizzi, ad esempio."

OSINT

In ambito OSINT, Francesco ci ricorda che:

"L’OSINT, l’Open Source Intelligence, cioè la raccolta di informazioni personali relative ad uno o più individui accedendo a fonti informative aperte è, per definizione stessa, un’attività di intelligence, cioè di investigazione.

A tal fine occorre domandarsi quali siano le possibili basi giuridiche dell’OSINT.

Sappiamo che per l’art. 6 del Regolamento UE 579/2016 (GDPR), non prevede espressamente una condizione di liceità riferita all’esercizio di un diritto in sede giudiziaria, che, infatti, ritroviamo indicata solo quale condizione di deroga del Titolare dal divieto di trattare dati particolari, di trasferire dati in paese ectra UE o da alcuni specifici adempimenti previsti negli articoli riferiti ai diritti degli interessati.

Questo sta a significare che un avvocato o un investigatore privato, autorizzati dalla legge italiana a svolgere indagini (e quindi anche attività di OSINT), potranno fondare i trattamenti di dati personali operati nell’ambito di tali indagini non tanto su una condizione di deroga, ma sulle altre basi giuridiche, e, in particolare, sulle lettere b) (trattamento necessario all’esecuzione di un contratto, quello di “mandato”) e c) (trattamento necessario ad adempire un obbligo legale al quale è soggetto il titolare del trattamento, cioè quello di adempiere fedelmente il patrocinio) del primo paragrafo dell’art. 6 GDPR"

In sostanza le informazioni raccolte non possono essere condivise. Ma andiamo avanti perché c'è un aspetto interessante:

"Sull’OSINT, poi, c’è da fare anche una analisi della reale “apertura” delle fonti consultate, perché spesso accade, invece che:

- la fonte non sia effettivamente accessibile (cioè si renda necessaria quale attività di forzatura dei filtri di accesso alla fonte)

- la fonte non sia legalmente accessibile (cioè, pur essendo effettivamente accessibile, chi vi accede non potrebbe farlo in quanto non ne ha le qualità, o indichi false motivazioni autocertificando, ad esempio, circostanze false)

- la fonte, pur effettivamente e legittimamente accessibile al pubblico, contenga dati che gli interessati non hanno affatto autorizzato a pubblicare (es: informazioni date ad un titolare che le archivia in database erroneamente resi pubblici: l’interessato ha autorizzato il titolare a trattare i dati per determinate finalità; non lo ha affatto autorizzato a renderli accessibili a chicchessia).

- la fonte, pur accessibile al pubblico in maniera legittima, contenga dati personali della cui comunicazione gli interessati non si sono avveduti (es.: si pensi a tutte le info personali che oggi i dispositivi IoT comunicano sul web, come, ad esempio, un braccialetto sportivo, configurato male dall’utente perché i consensi che ha prestato erano totalmente disinformati o fondati sull'opt-out)."

Il contesto è quindi fondamentale ed il rischio di uscire dal perimetro, alto.

Scraping

Sullo scraping - che di per sé non è una attività illecita - sempre in base al principio espresso prima, è comunque fondamentale rispondere prima ad alcune domande:

"Una persona fisica o giuridica qualificabile come Titolare, secondo la definizione datane dal GDPR, che raccogliesse informazioni pubbliche per inserirle in un proprio database destinato a soddisfare finalità diverse ed ulteriori rispetto a quelle che erano alla base della pubblicazione (consenso dell’interessato, diritto all’informazione, ecc.) dovrebbe certamente chiedersi:

- Posso contare su una condizione di liceità ex art. 6 GDPR?

- In caso positivo sono tenuto ad erogare agli interessati l’informativa ex art. 14 GDPR (quella che deve fornire chi acquisisce i dati personali non direttamente dall'interessato)?

- Se sì, come la metto in atto nei termini previsti dalla norma?

- Se no, qual è la base giuridica su cui fondare questa deroga dal dovere di informativa?"

Utilizzo di API senza licenza (e/o autorizzazione)

Qui valgono i principi visti per lo scraping con l'aggravante che non c'è alcuna autorizzazione rilasciata da chi ha in gestione l'applicazione.

Uno dei casi concreti e più recenti è quello delle varie app che sono nate per tracciare le attività su ClubHouse: in sostanza permettono di avere una quantità ingente di analytics sui partecipanti ad una conversazione, l'account, il tempo e la data di partecipazione e le eventuali interazioni.

Sì, sono dati pubblici, ma non possono essere raccolti, elaborati e condivisi senza una specifica autorizzazione degli interessati.

Cosa fare in concreto?

Il principio cardine è quello di tenere alta l'attenzione e non sottovalutare quali - nostre - informazioni pubbliche sono in circolazione.

Il mondo del cybercrime "vive" sulla presenza di questi dati. In questo articolo ho spiegato come sapere se la tua azienda ha delle email compromesse.

Per chiudere, grazie a Francesco per la disponibilità!