Il data leak, visto da un criminal hacker: cosa può fare con i dati rubati?

Oggi ci mettiamo nei panni di un criminale informatico e cerchiamo ci capire cosa se ne farebbe di un data leak, analizzando un caso reale e concreto.

Il nuovo modello di business degli attori criminali nel cybercrime, sappiamo si è spostato da tempo sulla così detta doppia estorsione: significa in sintesi minacciare la vittima di pubblicare sul web i dati che sono stati esfiltrati (ovvero, portati fuori dall'azienda) se non si paga un riscatto.

Oramai questa pratica è di uso comune, anche in Italia, ed addirittura ci sono cellule di criminal hacker specializzati proprio in questa attività: cercare di rubare le informazioni che sono all'interno dei PC e server di una azienda, per poi monetizzare il tutto.

La monetizzazione può avvenire in due modi principali:

- chiedere appunto un riscatto alla vittima affinché i dati non siano divulgati.

- vendere i dati nel dark web, dove ogni singola informazione ha un valore che può essere negoziato con altri criminali informatici. Per farne cosa lo scopriamo più avanti.

Quello che ho notato spesso è che le aziende, principali bersagli, spesso sottovalutano cosa possa comportare perdere una parte dei propri dati. Questo succede anche alle singole persone.

Oramai la tecnica della doppia estorsione è una pratica comune nel mondo degli attacchi ransomware e di conseguenza sempre di più sono le aziende, di ogni dimensione, che non cedendo al ricatto dei cyber criminali, si vedono pubblicare decine o centinaia di gigabyte di dati esfiltrati dalla loro rete.

Disclaimer: tutte le informazioni utilizzate in questo articolo sono reali e disponibili su internet. Tuttavia, per preservare comunque la privacy delle vittime dell’attacco informatico, nomi, immagini, luoghi, sono stati cancellati o sostituiti da nomi di fantasia.

Cos’è un data leak?

Il termine data leak significa il trasferimento non autorizzato (volontario o involontario) di informazioni riservate. Nel mondo del cyber crime spesso questa azione è la conseguenza di un data breach, ovvero "la diffusione intenzionale o non intenzionale, in un ambiente non affidabile, di informazioni protette o private/confidenziali” (Wikipedia).

Quando una azienda (ma questo vale anche per le singole persone) sono vittime di un data breach, hanno subito di norma una violazione dei propri sistemi informatici, dai quali sono state esfiltrate (estratte) informazioni riservate, afferenti a dati personali, oppure aziendali, brevetti, dati di pagamento o altro.

Negli ultimi anni i criminal hacker hanno spostato il loro core business proprio su questa attività. In sostanza, grazie ad ransomware, il criminale informatico riesce a penetrare nei sistemi della vittima, rubare i dati e poi cifrarli così da renderli non più disponibili. A questo punto scatta la prima estorsione: una richiesta di pagamento per ottenere la chiave che permette di riavere accesso alle proprie informazioni.

Aziende ed organizzazioni però - ed aggiungo per fortuna - hanno in qualche modo imparato a difendersi da questa minaccia, di conseguenza sono sempre più frequenti i casi dove grazie a copie di backup la vittima riesce a recuperare i propri dati, se senza dover pagare e quindi cedere al ricatto. Attenzione comunque che il recupero dei dati comporta in ogni caso un danno economico alla vittima, dovuto al tempo di ripristino ed al recupero delle informazioni che sono andate perse in funzione di quanto il backup fosse aggiornato.

Ma andiamo avanti. I criminali informatici, consapevoli di questo nuovo contesto, si sono evoluti e sono passati così alla seconda (doppia) estorsione: se la vittima non paga perché riesce a recuperare le informazioni, minacciano di pubblicare tutto quanto sono riusciti ad esfiltrare a meno che non si paghi un ulteriore riscatto.

E qui nascono nuovi problemi. Innanzitutto perché se i dati sono effettivamente stati rubati e quindi sono in mano ai criminali, non è possibile evitarne la pubblicazione.

Ma questi, cosa comporta per la vittima?

Quali conseguenze può avere un data leak?

Ovviamente la risposta a questa domanda dipende da quali dati sono stati rubati. Se si tratta, ad esempio, solo di file relativi a presentazioni di prodotti o servizi, poco male. Ma se, come nella maggior parte dei casi, i criminal hacker hanno avuto accesso ad informazioni personali e riservate, il contesto stesso cambia.

Rubriche telefoniche, indirizzi email, fatture, documenti di identità, credenziali di accesso, progetti riservati, piani di marketing: qui le conseguenze possono avere ripercussioni anche importanti, che possiamo suddividere in 3 categorie.

- Conseguenze legali.

Il GDPR impone alla vittima di notificare il data breach:

Il titolare del trattamento (soggetto pubblico, impresa, associazione, partito, professionista, ecc.) senza ingiustificato ritardo e, ove possibile, entro 72 ore dal momento in cui è venuto a conoscenza, deve notificare la violazione al Garante per la protezione dei dati personali a meno che sia improbabile che la violazione dei dati personali comporti un rischio per i diritti e le libertà delle persone fisiche.

Questo potrebbe anche innescare delle verifiche da parte del Garante, che può anche arrivare a prescrivere misure correttive o addirittura sanzioni (fino al 2% del fatturato annuo) nel caso in cui si riscontrino carenze riguardo l’adeguatezza delle misure di sicurezza della vittima.

2. Reputazione

Il danno di reputazione può influire parecchio sulle attività della vittima: oltre ad una possibile perdita di fiducia dei clienti, questo potrebbe riversarsi anche sui fornitori, rischiando quindi di mettere la vittima in cattiva luce e compromettendo rapporti consolidati.

3. Danni alle vittime indirette.

Questo è un punto fondamentale: oltre all'azienda è realistico pensare che i dati siano afferenti a personale dipendente, collaboratori, fornitori. Questi soggetti devono essere avvertiti dell'accaduto, perché proprio loro possono diventare vittime di successivi attacchi.

Cosa può fare in pratica un criminal hacker con i dati pubblicati di una azienda che ha subito un data leak?

Per provare a rispondere, ho analizzato una parte dei dati pubblicati su internet, di un data leak subito da una piccola azienda italiana.

Premetto che l'analisi non è completa (per motivi di tempo) ma ha l'unico obiettivo di cercare di capire quali azioni criminali si possono compiere e quindi sensibilizzare tutte le persone ad avere la massima cura delle proprie informazioni.

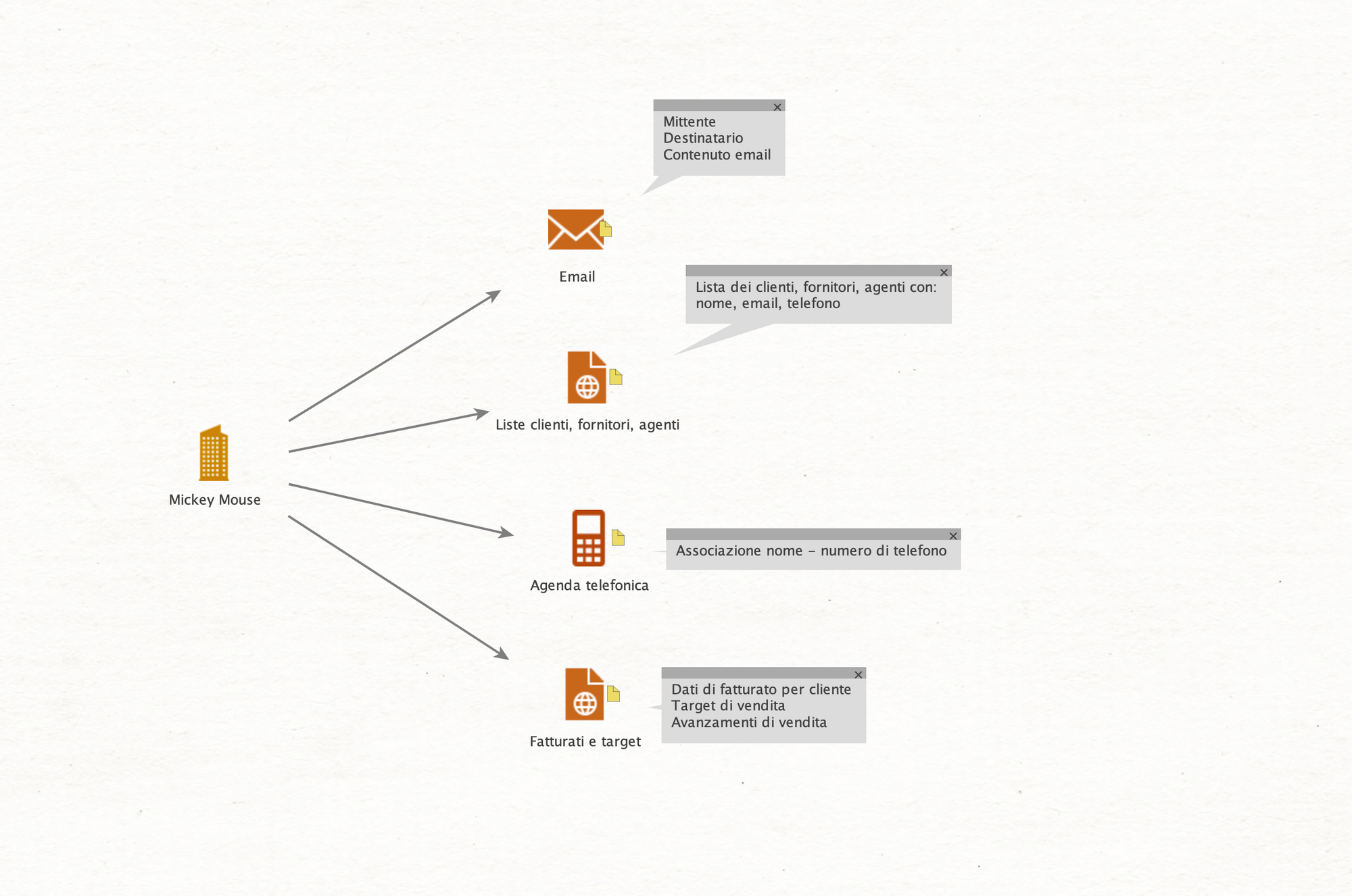

Nel caso in questione, l'azienda - che chiameremo Mickey Mouse - ha subito un attacco ransomware, sono stati esfiltrati alcuni GB di dati dall'interno e poi pubblicati su un sito di data leak.

Le informazioni pubblicate sono quindi il contenuto di alcuni PC o server, all'interno dell'azienda, dove i dipendenti salvano i loro file.

Possiamo suddividerle in due macro categorie: file relativi all'azienda e file relativi alle persone.

File relativi all'azienda.

I dati in possesso ad un criminal hacker permettono di svolgere attività di business intelligence mirate. E' possibile, ad esempio, contattare i clienti di Mickey Mouse, la rete vendita, sapere quanto hanno venduto, cosa e quando.

Non mi soffermo più di tanto su questo punto: risulta evidente che tali informazioni possono essere utili ad un concorrente per azioni mirate, oppure ad un criminale informatico per contattare clienti e fornitori al fine di incidere in maniera più efficace nella estorsione della vittima.

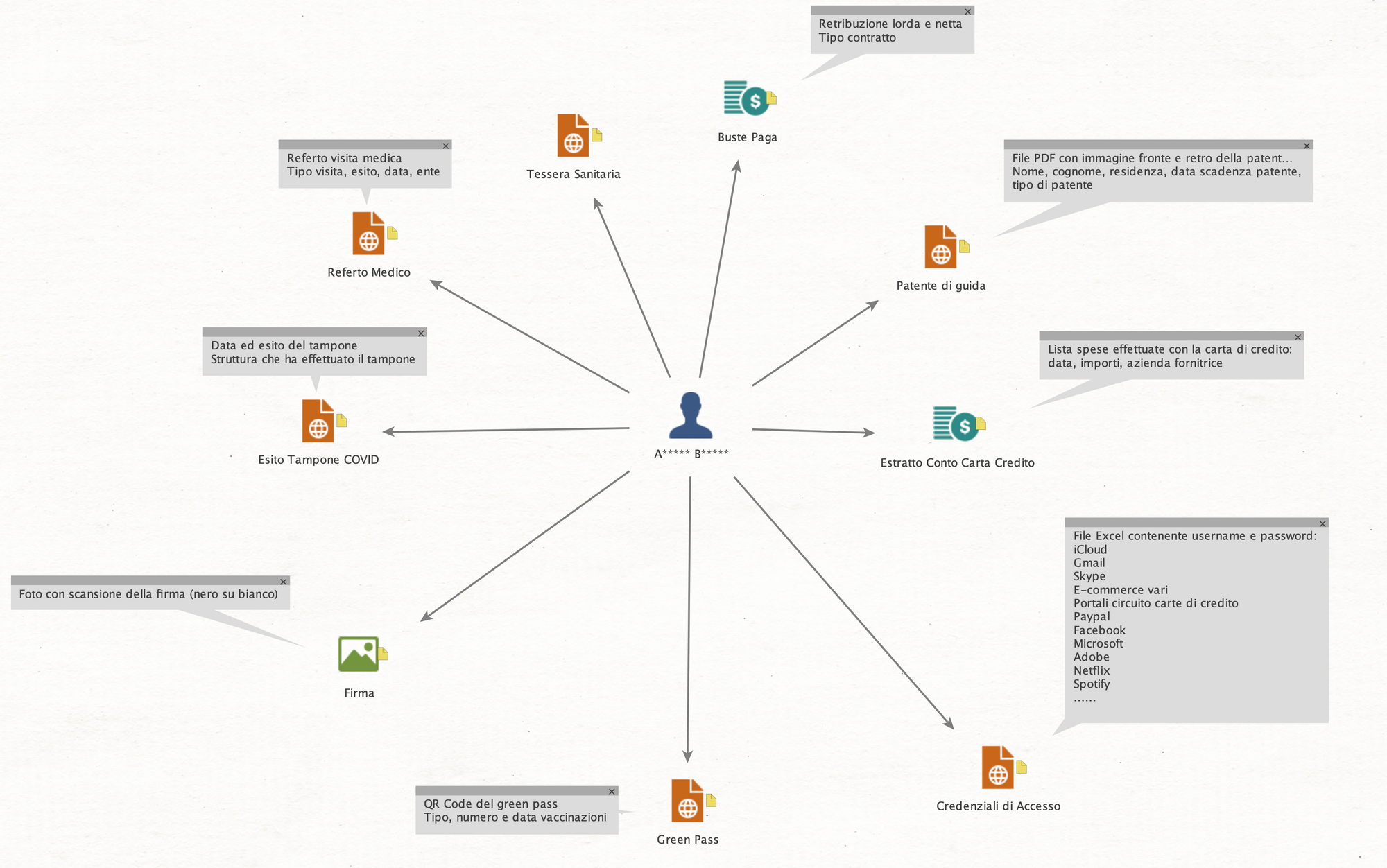

File relativi alle persone.

Qui la cosa è più complicata, perché si sposta l'attenzione su quella che potremmo definire vittima indiretta, ovvero un dipendente dell'azienda, in quanto i suoi dati sono finiti in rete.

Nel caso specifico ho provato a raccogliere alcune informazioni su due persone presenti nel data leak, una un dipendente (prova certa in quanto sono presenti le buste paga), una invece no.

I dati afferenti a questa persona sono molti: dai documenti, al green pass, fino ad un file Excel con una quantità enorme di username e password di portali di vario genere.

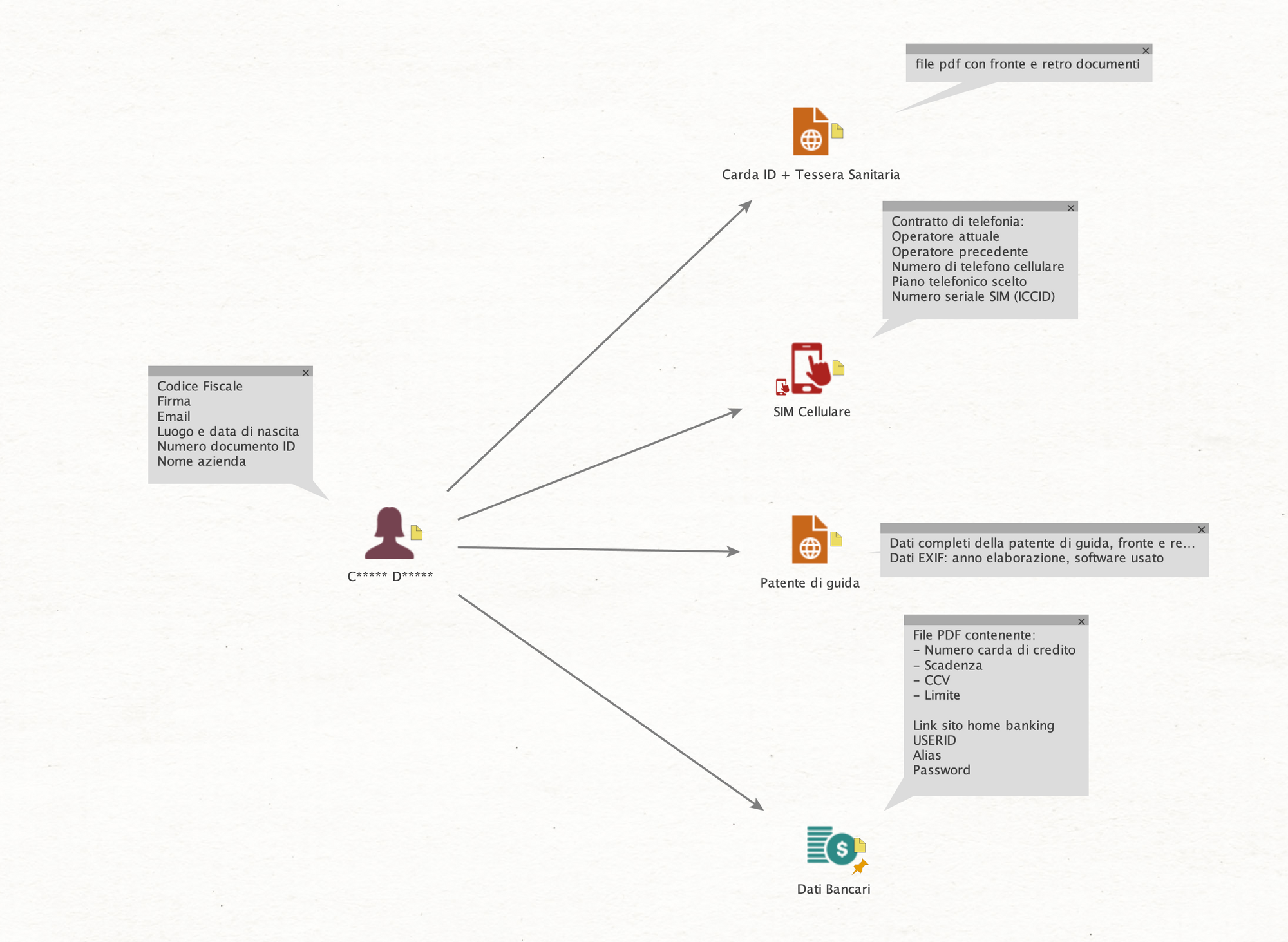

Il secondo caso, oltre a riportare sempre i documenti di identità, è significativo perché si possono trovare i dati della SIM telefonica (con ICCID), i dati della carta di credito e dell'accesso ai servizi bancari.

Ora, nel caso specifico, il rischio maggiore è quello dell'accesso non autorizzato ai propri sistemi e del furto di identità.

Cosa può succedere in concreto?

Essere in possesso di un numero di telefono, documento di identità, numero di SIM, permette ad un criminale di attuare un tentativo di sim swap, ovvero "spostare" in numero di telefono della vittima su una nuova SIM, in mano al truffatore.

Per fare cosa? Avere accesso, ad esempio, agli SMS dei sistemi a doppia autenticazione.

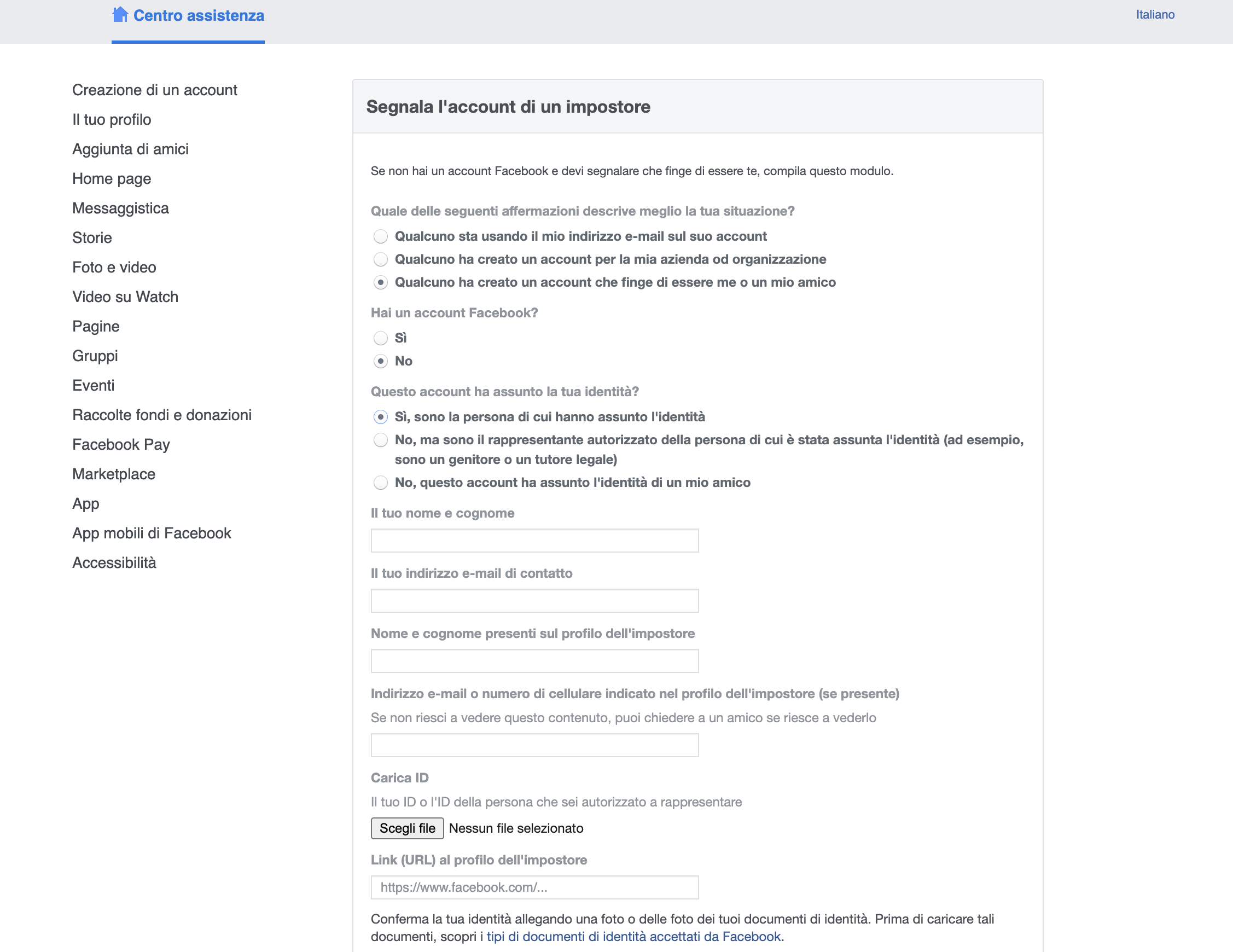

Con i documenti di identità, è possibile tentare un account takeover, ovvero impossessarsi ad esempio di un account social, reclamando di esserne il proprietario.

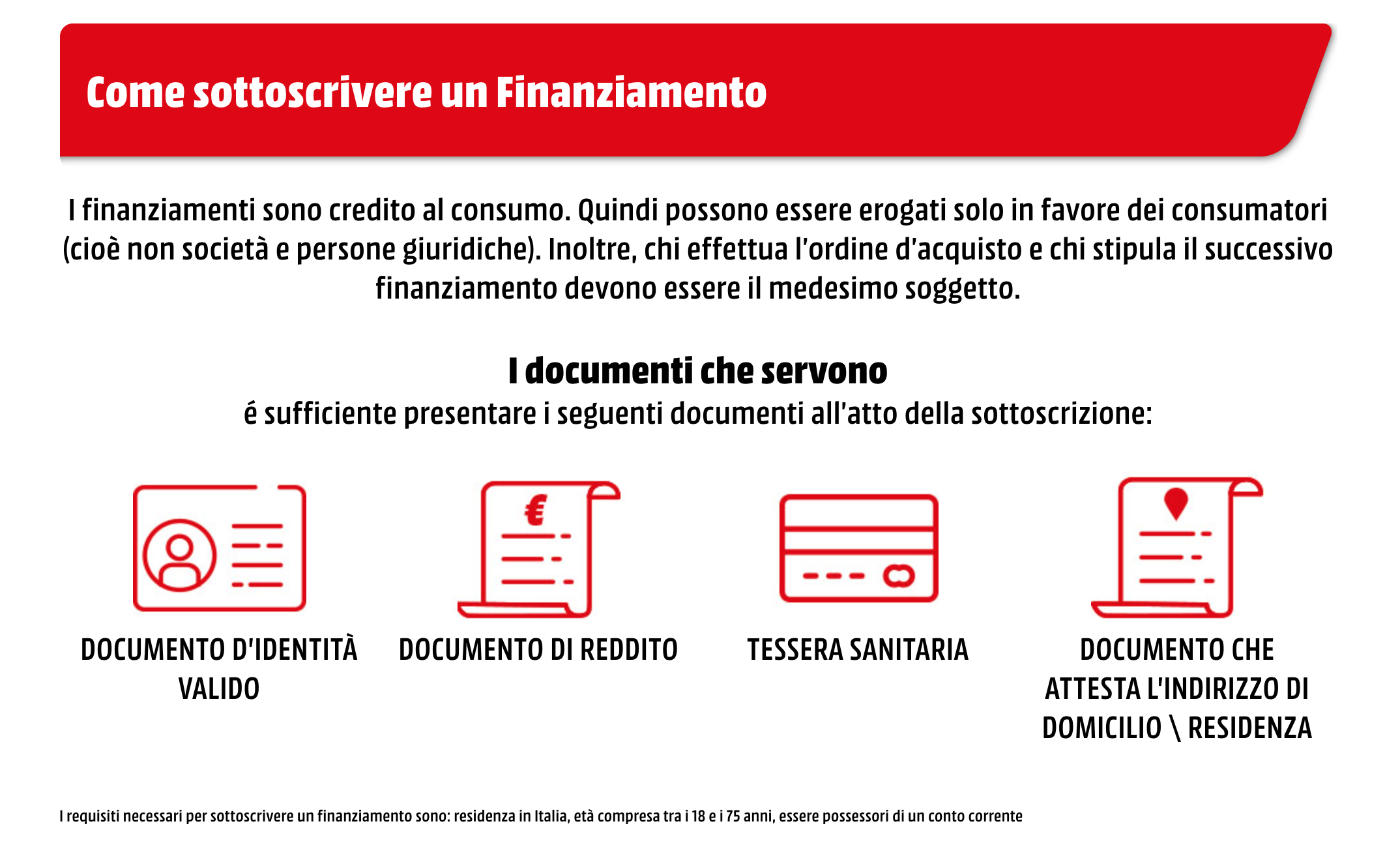

Ricordiamoci inoltre che molti servizi online, come ad esempio la richiesta di un finanziamento, possono essere portati a termine avendo il documento di identità, la tessera sanitaria dell'individuo ed una busta paga:

Ultimo, ma non ultimo, l'accesso non autorizzato ai propri sistemi: se lasciamo che le nostre password siano memorizzate in un file Excel su un PC che è stato violato, il rischio è enorme.

Ricordo che, anche se per alcuni può sembrare "cosa da poco" che qualcuno ci rubi l'identità su un social network, nella realtà non è così: a parte i profili social che vengono usati per attività lavorative c'è anche il problema che poi - sostituendomi ad una persona - potrei svolgere azioni illecite, come ad esempio inviare malware a tutti i contatti, piuttosto che pubblicare messaggi al limite della legalità.

Un altro aspetto fondamentale avendo a disposizione le informazioni di un data leak è quello del phishing: i social engineer vanno a nozze con una mole di dati del genere.

Perché? Perché è possibile confezionare email molto contestualizzate e credibili. Nel caso in questione, mettetevi nei panni del Caso 2, potreste ricevere una email del genere:

"Gentile XXXX, la sua patente di guida numero YYYYY scadrà tra 30 giorni. In ottemperanza al nuovo regolamento e per velocizzare le pratiche di rinnovo, la invitiamo a cliccare sul seguente link del Portale ACI - al quale è iscritto - per prenotare senza attesa la visita di rinnovo."

Un messaggio del genere che ha riferimenti concreti, può facilmente trarre in inganno chiunque: se poi associato ad un portale di phishing ben fatto.... bingo.

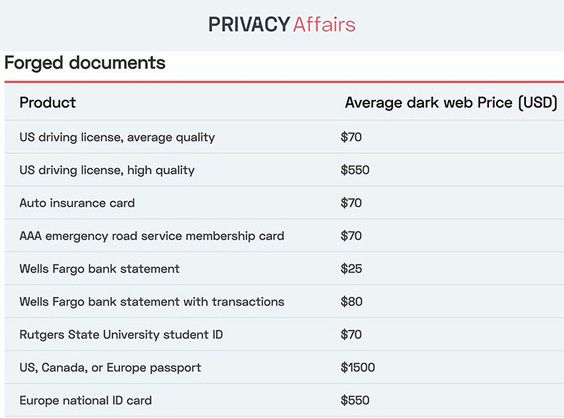

Questo è il motivo per cui tutte queste informazioni hanno un preciso valore economico nei marketplace sul dark web: un documento di identità, ad esempio, può essere venduto - se in alta definizione - fino a 500$

Cosa fare?

Dobbiamo innanzitutto imparare a gestire con la massima cura le nostre informazioni. Sia come persone che come aziende.

Non salvare liste di password in file Excel. Attuare, come azienda, politiche di sicurezza preventiva e proattiva. Assicurarsi a chi diamo i nostri documenti e pretendere che siano custoditi a dovere.

Anche se alla fine probabilmente il danno alla singola persona può essere in qualche modo sistemato, è necessario perdere molto tempo e risorse: perché, invece, non provare ad evitare che questo accada?

Ti è piaciuto questo post? L'hai trovato utile? Iscriviti qui!