Facebook 2, LinkedIn. Il Comune di Brescia, Boggi, Bianchi e la vicenda HitMan. Ma non solo.

Mi ripeto, lo so. Ogni settimana sembra essere quella con più notizie provenienti dal mondo del cybercrime, ma... è proprio così, purtroppo.

Qualcuno mi ha chiesto "perché lo faccio": ritengo la diffusione di queste notizie un passaggio per aumentare la consapevolezza verso un argomento che non viene trattato da nessun media mainstream. Un ottimo motivo quindi per prendere spunti per aumentare le proprie difese.

Vi ricordo che potete ascoltare il Podcast CyberNews con i contenuti di questo post, se lo preferite!

Ecco il menu di oggi:

- Dati rubati a Facebook e LinkedIn: tutti gli aggiornamenti, compreso un nuovo data base.

- Attacco al Comune di Brescia, Boggi (Milano) e Bianchi Industry (Bergamo)

- Vhive data breach: l' "ikea" di Singapore, ko.

- L'evoluzione del ransomware Avaddon e Clop.

- Axios (Roma) sotto attacco: a rischio i registri elettronici degli alunni.

- La Polizia Postale ferma un sicario arruolato sul dark web.

Dati rubati a Facebook (nuovo data base!) e LinkedIn: aggiornamenti e (di nuovo) cosa fare.

La notizia - per fortuna - è arrivata anche sui media tradizionali: alcuni dati di 533 milioni di profili Facebook sono stati diffusi gratuitamente e 500 Milioni di profili LinkedIn messi in vendita.

Sul caso Facebook ne ho già parlato in questo articolo e in questa video intervista che ho rilasciato per Giustizia Caffè. Ci sono però alcuni elementi nuovi.

Innanzitutto il garante per la privacy italiano ho chiaramente detto - con una ordinanza del 6 Aprile - che non è possibile fornire pubblicamente informazioni estrapolate dal data base in questione. Questo ha fatto sì che alcuni siti - che in pratica dicevano all'utente se il suo numero di cellulare era o meno all'interno del DB rubato e pubblicato - abbiano dovuto interrompere il loro servizio.

Come è quindi possibile oggi sapere se il nostro numero di cellulare è stato diffuso tramite questa azione illecita? Al momento l'unico sito è I Have Been Pwned.

Emerge anche un altro aspetto sulla questione Facebook: come mai se un profilo è stato cancellato dal social network nel 2015, il numero dell'utente è stato estrapolato nel 2019 e quindi compare nel data breach?

Ovviamente la cosa fa verificata ed approfondita ma.... i dubbi su come Facebook gestisce i nostri dati non possono che aumentare.

Ma.... pronti per la novità? Sembra esista un secondo data base contenente nuovi dati relativi ad utenti Facebook e Instagram.

La notizia viene diffusa da Vice, in quanto alcuni ricercatori hanno scoperto un bot Telegram creato appunto per fornire informazioni, previa pagamento, relative ad utenti Facebook e Instagram.

Il fatto è però che i dati che questo bot fornisce, sono diversi da quelli che si possono reperire sul data base pubblicato. Di conseguenza, attinge le informazioni da un altro DB.

Ma quindi è stato rubato un altro data base a Facebook? Sembra di no, o meglio non direttamente. Un ricercatore afferma che queste informazioni siano figlie di un databreach (o meglio, figlio di una attività di scraping) avvenuto a Gennaio 2021 a SocialArks. Ma chi sono costoro?

SocialArks, con quartier generale in Cina, si definisce una "società internazionale per il social-media management, dedicata a risolvere problemi di brand building, marketing e social customer management nel settore del commercio estero con la Cina"

Succede, a Gennaio scorso, che a causa di un errore di configurazione dei server di SocialArks, qualcuno abbia raccolto informazioni che non dovevano essere pubbliche: un leak di circa 318 milioni di record afferenti a profili Facebook, Instagram e LinkedIn.

Una questione delicata, che pone l'attenzione ancora una volta sulle informazioni che spesso, inconsapevolmente, forniamo ai vari social network.

E linkedIn?

Sul caso LinkedIn quello che ci è dato sapere al momento è che un threat actor (letteralmente l'autore dell'illecito) ha messo in vendita sul Dark Web un DB con i dati (email, nome, numero di telefono, posizioni lavorative, skill, etc) di più di 500 milioni di utenti, ad un prezzo molto basso (attorno ai 1.500$).

Personalmente non ho ancora evidenza sulla data di aggiornamento di questi dati, perché ricordiamoci che LinkedIn ha subito in passato altri furti di informazioni e quindi il data base potrebbe contenere dati non aggiornati.

Cosa fare?

Con queste informazioni a disposizione di "chiunque", tenendo presente che tra i dati c'è il numero di cellulare ed il nome, il rischio più concreto è quello di truffe via SMS o WhatsApp.

Messaggi che ci annunciano vincite di prodotti o servizi, fino ad arrivare a comunicazioni relative alla prenotazione del vaccino anti Covid-19, magari seguite da una telefonata di conferma volta a recuperare ulteriori informazioni personali.

M-a-s-s-i-m-a A-t-t-e-n-z-i-o-n-e : informate amici e parenti che magari hanno meno dimestichezza con queste tecniche di phishing, perché i primi bersagli saranno proprio loro.

Gli attacchi in Italia.

Iniziamo con il Comune di Brescia, che comunica così l'accaduto:

«Il Comune di Brescia informa che, a partire dalla giornata di martedì 30 marzo, è stato vittima di un attacco informatico da parte di ignoti, che ha causato danni alla rete, non consentendo di garantire i normali servizi»

Non ci sono ovviamente molte informazioni in merito alla vicenda, sembra che l'attacco sia stato portato a termine con un particolare malware ma non ci sono indicazioni su come sia penetrato nei sistemi.

La notizia trapelata rivela che sia stato chiesto - dopo l'attacco - un riscatto di 1,3 Milioni di dollari. Ovviamente - soprattutto una Pubblica Amministrazione - non può pagare un riscatto del genere.

Riflettiamo sul fatto che oggi questi attacchi - e questa ne è una ulteriore prova - vengono spesso svolti "a strascico", ovvero senza sapere chi c'è dall'altra parte: quale tipo di azienda, quanto fattura e via dicendo. Per questo motivo è solo una questione di tempo. Come dimostrano anche i casi successivi....

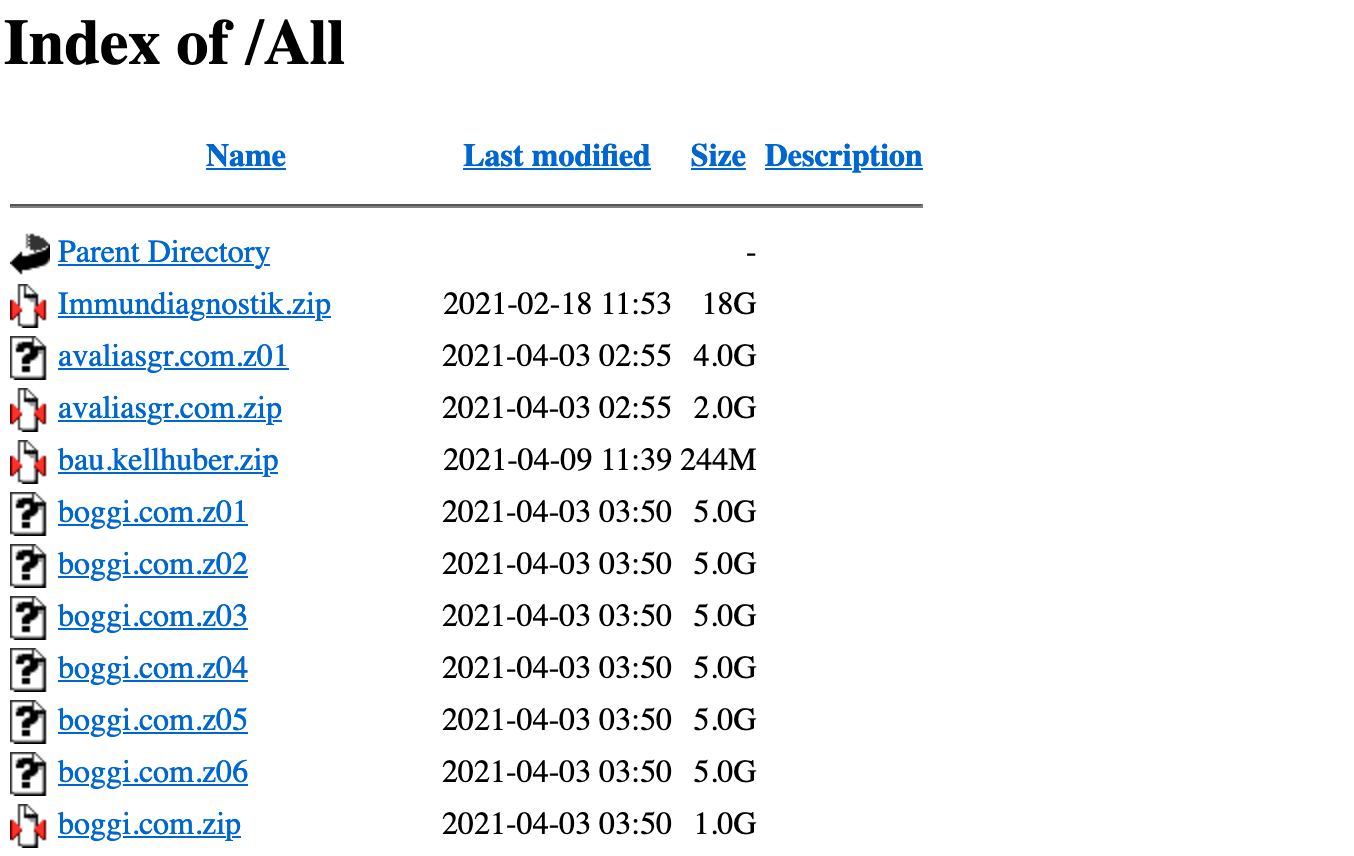

Il brand milanese Boggi, nel bersaglio del gruppo Ragnarok. La tecnica di questi attacchi prevede che il ransomware, prima di cifrare le informazioni, ne esfiltri una parte: in questo caso, come vedete nella foto, sono più di 30GB suddivisi su più file, che in teoria chiunque può scaricare.

In questi casi la vittima ha un duplice rischio, ovvero quello di incorrere in sanzioni dovute al GDPR che regolamenta l'uso e la protezione dei dati personali. E' quindi fondamentale - sempre più - maneggiare con cura le informazioni e come prima cosa fare un check up dei propri sistemi, per capire dove sono le falle e quindi porre rimedio.

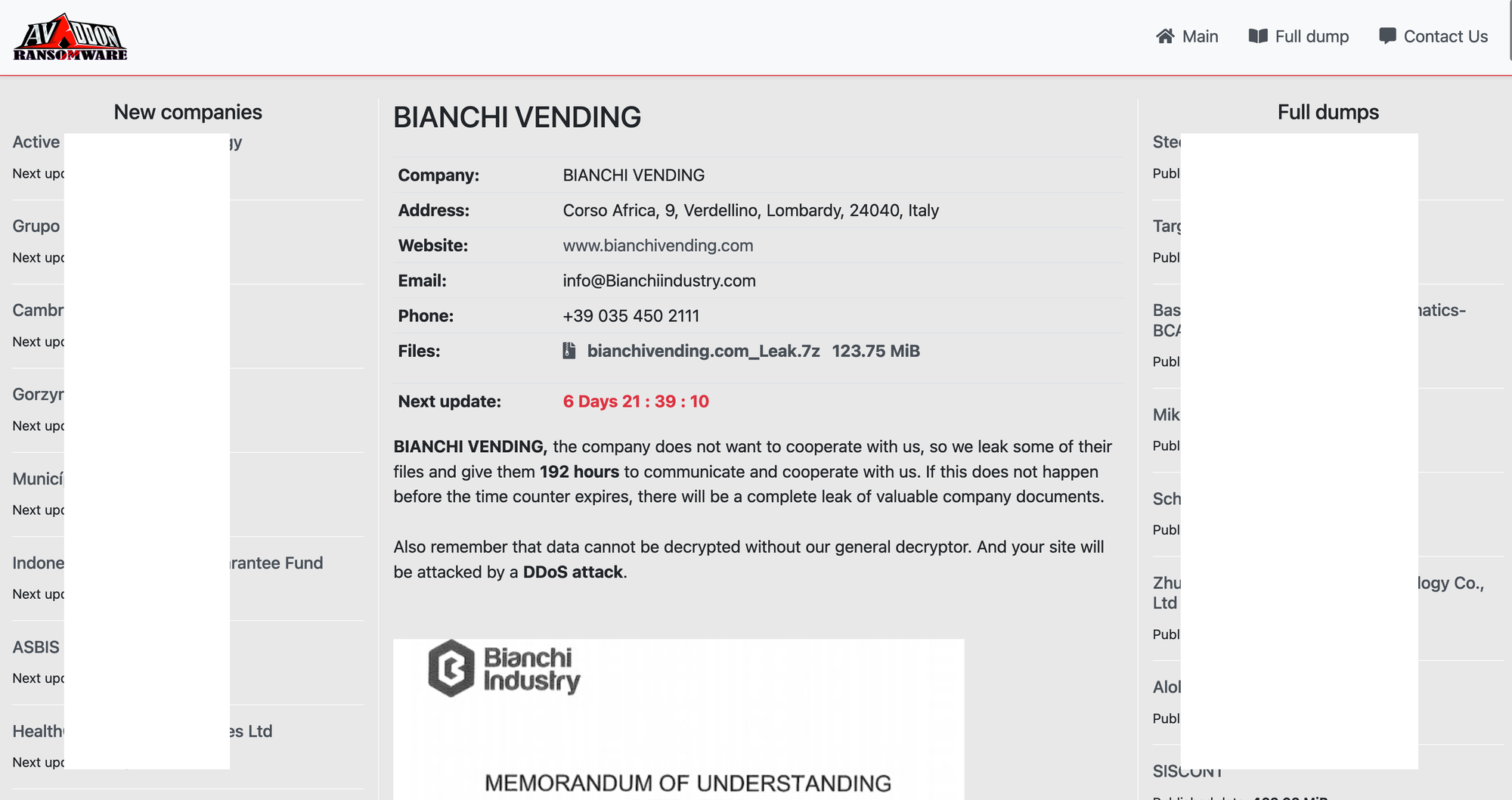

Bianchi Vending SPA (azienda di Milano) sembra essere stata invece vittima di Avaddon, un gruppo specializzato in attacchi a doppia estorsione, chiedendo un riscatto alla vittima per riavere possesso dei propri dati e poi per non pubblicarli.

Da quanto pubblicato sul sito di Avaddon, Bianchi Vending sembra (giustamente) non aver pagato alcun riscatto. Ecco perché il gruppo criminale ha così pubblicato più di 120MB di documenti interni dell'azienda Bianchi Vending, con la minaccia di rendere disponibili tutti i file del leak se non inizierà una negoziazione.

Ancora in Italia: Axios (Roma) di nuovo sotto attacco. Paura per i registri elettronici degli alunni.

Axios è una azienda specializzata nella fornitura di servizi per le scuole, in particolare il registro elettronico, un applicativo che abbiamo iniziato a conoscere ancora meglio dall'inizio della pandemia e con la DAD.

Axios fornisce questa applicazione a circa il 40% delle scuole, da quanto riporta CyberSecurity360.

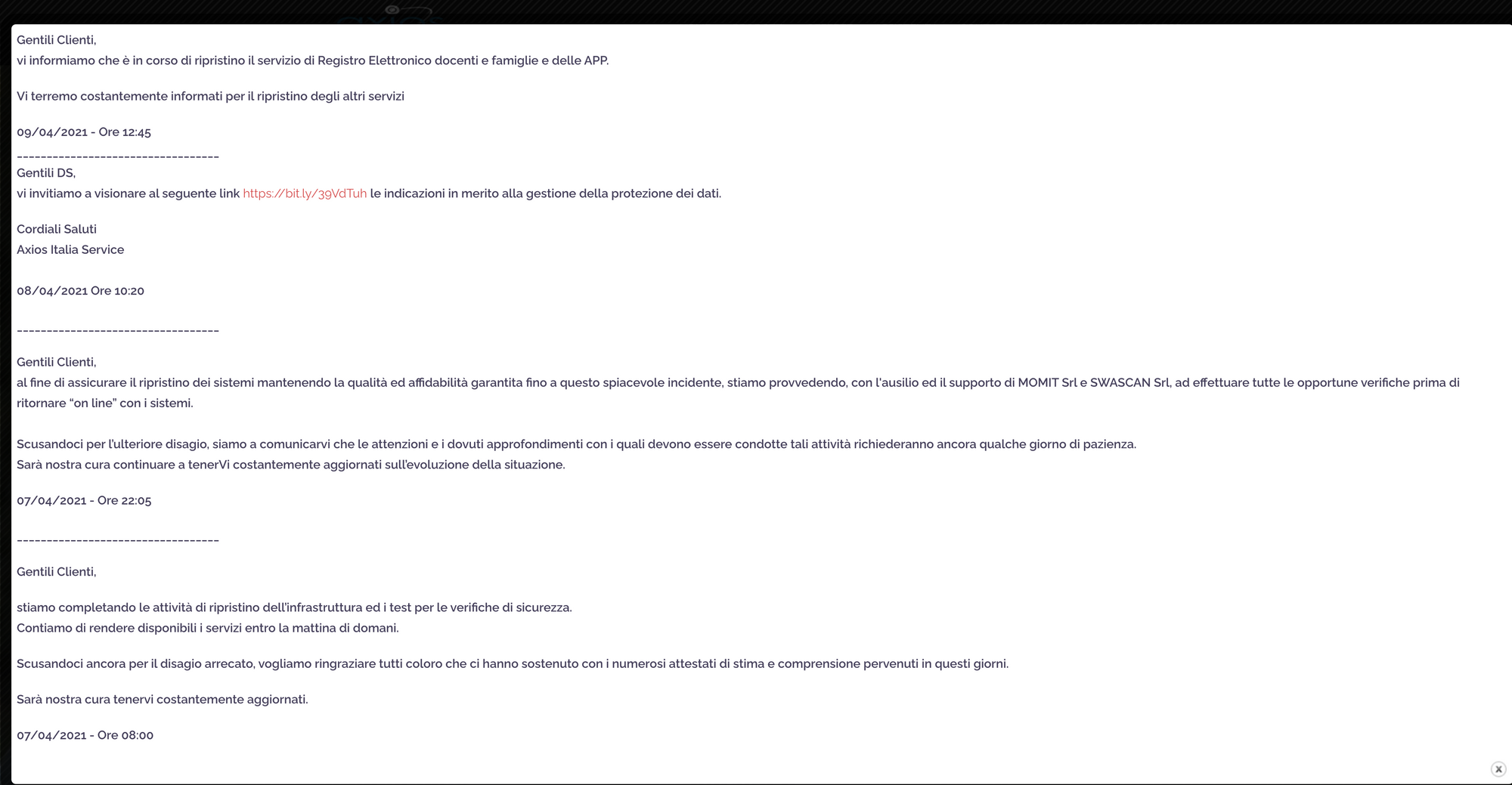

L'attacco subito è un ransomware che ha bloccato l'attività. Ecco come compariva il sito dell'azienda dopo la riapertura per le vacanze pasquali:

Tra l'altro, proprio un anno fa (il 9 Aprile 2020) sempre Axios ha subito un attacco DDoS che ha messo ko il sistema informatico rendendolo inaccessibile.

Su questa vicenda due punti di attenzione: primo, la gestione dell'ultimo incidente (ancora in corso al momento in cui scrivo), almeno per quanto concerne la comunicazione, è stata esemplare. Il sito è sempre stato aggiornato con informazioni puntuali verso gli utenti. Non sappiamo cosa sia stato fatto in concreto per riportare l'azienda ad essere operativa: le attività di incident response - così si definiscono tutti i processi metti in campo per mitigare l'attacco e riportare la situazione alla normalità - sono state affidate a due società italiane, Swascan e Momit.

Swascan - partner con il quale collaboro da tempo - è tra le aziende più attive e dinamiche nella gestione preventiva degli attacchi informatici.

Secondo spunto, dopo il primo attacco del 2020, forse non è stata posta la giusta attenzione su altre possibili minacce (cosa che poi è avvenuta puntualmente): al di la' di come sono andate le cose, dobbiamo riflettere sul fatto che una prima azione criminale espone l'azienda ad ulteriore "attenzione" verso i cybercriminali, soprattutto se tratta informazioni che possono essere ritenute di qualche interesse per profilare.

L'evoluzione dei gruppi Avaddon e Clop nelle estorsioni. Una nuova frontiera.

Avaddon e Clop (ma anche il gruppo REvil) sono tra i maggiori attori che forniscono (per così dire...) un servizio di Ransomware as-a-service, ovvero permettono, anche a chi non ha competenze informatiche, di commissionare un attacco verso un bersaglio.

Nel mese di Marzo è stata evidenziata una nuova modalità operativa, ovvero - dopo aver attaccato la vittima - inviano email a tutti i contatti (della vittima) informandoli che i loro dati sono stati rubati e che presto saranno pubblicati.

Questa strategia aumenta quindi in maniera esponenziale la pressione sulla vittima dell'attacco che si trova quindi in una posizione molto scomoda: oltre a dover fronteggiare l'attacco, deve relazionarsi con tutti i propri contatti (clienti, fornitori ed altro) che probabilmente chiedono informazioni in merito.

Una evoluzione "micidiale" che pone le aziende in una morsa ancora più difficile da affrontare perché impreparate a gestire situazioni del genere: in questi casi è bene affidarsi sempre a chi ha esperienza in merito.

HitMan: il sicario. Fermato dalla Polizia Postale.

Sembra un film, davvero, ma questa storia incredibile è accaduta proprio in Italia. In sintesi, la Polizia Postale ha arrestato un quarantenne lombardo, funzionario di una grande azienda, per atti persecutori aggravati in danno della giovane ex fidanzata.

In pratica, l'uomo avrebbe ingaggiato sul Dark Web, un "sicario", tramite un intermediario, con il compito di fare del male alla sua ex fidanzata, sembra sfregiandola con acido. Il tutto ovviamente previa un pagamento in bitcoin.

La Procura della Repubblica di Roma è intervenuta dopo che già erano stati effettuati alcuni dei pagamenti previsti dal "contratto".

Perché vi racconto questa storia? Per fare assieme un paio di riflessioni.

- Non sappiamo se l'intermediario o addirittura "il sicario" fossero reali o creati "ad hoc" dalle forze dell'ordine per attirare appunto delinquenti che cercano quel tipo di attività criminale. Ma questo costa poco a mio parere. Quello che emerge di positivo è l'azione svolta dalla Polizia che è riuscita a bloccare un crimine efferato, utilizzando strumenti informatici o esche sul Dark Web, evidenziando così un concetto chiave: chi pensa che il Dark Web sia un luogo dove l'anonimato possa proteggerlo nel commettere crimini, di qualsiasi tipo, deve fare marcia indietro. Per fortuna, aggiungo.

- Il Dark Web: sappiamo per definizione che essendo un ambiente dove l'anonimato è più protetto che nel web tradizionale (ma non completo), spesso è il luogo dove vengono scambiati contenuti illegali di ogni tipo. Si va dal materiale pedopornografico, ai marketplace di droga e armi, passando per i cyber-arsenali metti in vendita da gruppi criminali. Ma non è tutto così. Il Dark Web viene utilizzato anche per lo scambio di informazioni che probabilmente non sarebbe possibile sui canali tradizionali, oppure pericoloso. Pensiamo ad inchieste giornalistiche, oppure comunicazioni da parte di whistleblower, ovvero coloro che denunciano comportamenti o situazioni non regolari ma vogliono rimanere anonimi. Ci sono anche artisti che usano il Dark Web per comunicare. Insomma: massima attenzione nell'utilizzo di questo canale, soprattutto se non ci sono motivi reali per utilizzarlo.

Ed ora?

Eccoci alla fine di questa puntata settimanale con CronacheDigitali. Ultimi 30 secondi: come ho già annunciato con questo post, spiegando le motivazioni per cui desidero creare una community, se non sei ancora registrato a CronacheDigitali, fallo ora. Basta cliccare qui e rispondere alla email. Fine. Gratis. Senza impegno.

Prossimamente, i nuovi articoli saranno visibili solo agli iscritti.

Stay tuned!

Ascolta la puntata sul Podcast:

Ascolta "CyberNews: Week #16 | 5 - 11 Aprile | Cosa è successo nel Cyber Crime?" su Spreaker.