Comuni italiani (e USL) sotto attacco. Supermercato senza formaggio e una bomba per spegnere internet.

Eccoci qui alla nuova puntata di CyberNews, la rubrica settimanale (che puoi ascoltare anche sul Podcast!) dove racconto cosa è successo nel mondo del CyberCrime, per riflettere assieme su alcuni aspetti. Let's go!

Menu prelibato anche oggi:

- PA italiana sotto attacco: Comune di Brescia, Comune di Rho, Città di Caselle Torinese, USL Umbria 2.

- Supermercato olandese termina le scorte di formaggio a causa di un ransomware.

- LogicGate conferma un data breach.

- Dove ho parcheggiato la mia auto? ParkMobile subisce un furto ingente di informazioni.

- Android Malware colpisce più di 500.000 terminali Huawei.

- Arrestato un sospetto un USA che voleva far esplodere un Data Center Amazon.

Comuni italiani sotto attacco: cosa succede ai nostri dati?

La situazione è la seguente: tre amministrazioni di comuni italiani sembrano essere state attaccate con un ransomware, in particolare da DoppelPaymer. Questa tipologia di malware viene utilizzata principalmente dal gruppo criminale Indrik Spider, diventato "famoso" nell'agosto del 2017 grazie ad un attacco al National Health Service inglese, chiedendo un riscatto di 53 Bitcoin (all'epoca circa $200.000). Sempre nel corso del 2017 e gli anni successivi, Indrik Spider, mise sul mercato una nuova versione di BitPaymer, uno dei più aggressivi e malevoli ransomware dell'epoca.

Ma torniamo a noi: sono 3 i comuni che compaiono nella lista pubblicata sul sito DoppelPaymer, che viene utilizzato per comunicare quali sono le vittime: il Comune di Brescia, quello di Rho e quello di Città di Caselle Torinese.

Al momento solo il Comune di Brescia a comunicato ufficialmente di aver subito un attacco, tra l'altro ancora in corso. Nessuno dei 3 comuni comunque ha informato i cittadini dell'accaduto con banner o link sulla propria home page: solo il Comune di Brescia, a quanto risulta, ha pubblicato un annuncio poi tolto (perché??!)

Dalle poche notizie che circolano, Laura Castelletti - vicesindaco di Brescia - ha comunicato che "L’attacco, immaginato, voluto, pianificato e poi lanciato contro i nostri sistemi informatici è ancora in corso e non possiamo permetterci di offrire agli hacker un vantaggio competitivo fornendo loro informazioni e aggiornamenti importanti" (fonte Brescia Corriere del 13 Aprile 2021).

Quali pericoli corrono i cittadini?

Sappiamo che la pubblica amministrazione, proprio per sua natura, tratta anche informazioni personali. Nei casi sopra indicati nessuno dei Comuni ha ammesso che parte dei dati siano stati estratti dai server. Ma un dubbio rimane: come è possibile vedere sul sito di DoppelPaymer, vengono riportati alcuni "sample", ovvero delle "prove", che confermerebbero che qualche informazione è stata compromessa e portata all'esterno della struttura.

Cosa è successo veramente? Credo sia fondamentale, una volta mitigato il pericolo e messa in sicurezza tutta la struttura, comunicare in maniera trasparente ai cittadini quanto accaduto. Ma ho l'impressione che tutto finirà nel dimenticatoio....

Rimane il fatto che anche i sistemi delle PA locali possono subire attacchi informatici, anzi, sembra proprio che ultimamente siano nel mirino di qualche gruppo di cyber criminali.

E' quindi fondamentale che tutti gli organi governativi, anche i più piccoli, adottino misure e politiche volte ad evitare (almeno in parte) questi pericoli.

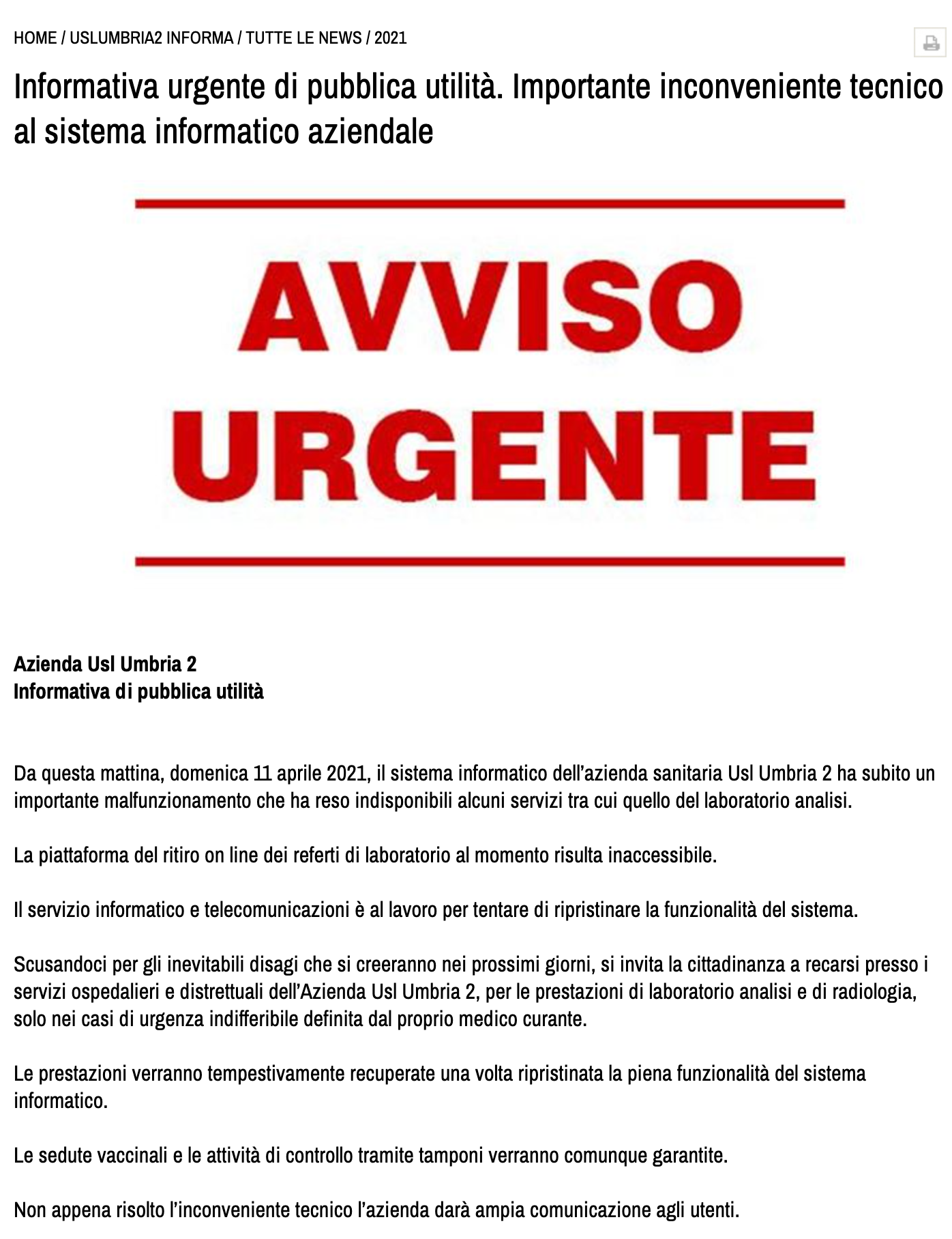

USL Umbria 2

Quello che vedete è il comunicato apparso sul sito dell'USL Umbria 2, anch'essa colpita da un attacco informatico. Qui il livello di allerta è ancora maggiore, in quanto le informazioni sono anche sensibili, riferendosi alla salute dei cittadini.

Non ci sono aggiornamenti su questo caso, vi farò ovviamente sapere nelle prossime puntate....!

L'attacco a Bakker Logistiek provoca carenza di... formaggio nei supermercati olandesi.

Può sembrare una scherzo, ma non lo è. Bakker Logistiek è una delle principali aziende specializzate in stoccaggio e logistica di generi alimentari in Olanda.

Succede che viene colpita da un ransomware che in questo caso, oltre a decifrare alcuni dati, mette fuori uso buona parte dei device e dei server dedicati agli ordini dei clienti.

Il risultato è stato che per alcuni giorni non era più possibile ricevere ordini e consegnare merce ai supermercati, mettendo così in difficoltà i clienti finali che si sono visti "svuotare" gli scaffali di alcuni dei prodotti a loro preferiti.

Può sembrare un danno da poco, ma se ci fermiamo a pensare quanto possa incidere sul fatturato - e sulla reputazione - di un fornitore del genere, è facile raggiungere cifre ragguardevoli che comunque incidono su un bilancio aziendale.

LogicGate conferma di aver subito un data breach.

LogicGate è una startup che offre servizi alle aziende in ambito sicurezza e gestione del rischio.

In una email del 23 Febbraio scorso ai suoi clienti, ha confermato che c'è stato un accesso non autorizzato al proprio spazio storage su Amazon Web Services. Sembra che qualcuno sia riuscito a decifrare alcuni file memorizzati da LogicGate, che contenevano informazioni sui propri clienti.

Questa notizia porta l'attenzione in merito ad un tema anch'esso sottovalutato, ovvero quello della reputazione: quando un incidente informatico colpisce aziende che offrono servizi di sicurezza (e può purtroppo capitare, vedi il caso di Qualys), uno dei danni collaterali sul medio-lungo termine è quello della reputazione: è infatti possibile che alcuni clienti decidano di cambiare fornitore, proprio a valle dell'accaduto, per una mancanza di fiducia.

Poniamo sempre attenzione, quando scegliamo un fornitore di servizi per la nostra azienda, su quali siano i sistemi di difesa informatica che mette in campo per i propri dati.

ParkMobile: rubati i dati di 21 Milioni di utenti.

ParkMobile è una app molto popolare in Nord America, utilizzata per cercare, prenotare a pagare i parcheggi per la propria auto.

Il 26 Marzo la società comunica che un attacco informatico "collegato ad una vulnerabilità di un fornitore" ha permetto all'attaccante di rubare un prezioso data base, contenente i dati di più di 21 Milioni di utenti.

I dati in mano ai cybercriminali contengono nome, indirizzo email, data di nascita, numero di telefono, targa dell'automobile e password di accesso (non in chiaro, per fortuna).

Questo episodio, aldilà del numero e della importanza di informazioni sottratte, porta l'attenzione ancora una volta sul tema degli attacchi alla supply-chain: ovvero quando viene colpito un bersaglio, i cybercriminali provano ad attaccare i suoi clienti, soprattutto se la vittima fornisce servizi IT.

Esattamente come il caso di fine 2020, SolarWinds.

Oggi, quindi, quando una azienda sceglie un fornitore tecnologico ad esempio per il cloud, backup, sistemi di telefonia avanzata (centralini virtuali), servizi di monitoraggio della rete o degli apparati, applicazioni web, etc, deve necessariamente valutare il fornitore anche in base al livello di sicurezza implementato, magari chiedendo documentazione e referenze.

Joker Malware colpisce 500.000 Huawei Android.

Sembra siano più di mezzo milione i dispositivi Huawei con sistema operativo Android che hanno scaricato dallo store ufficiale una applicazione contenente purtroppo un Malware della famiglia Joker.

Questo tipo di virus ha l'obiettivo di sottoscrivere - ad insaputa dell'utente - servizi premium a pagamento.

Questo caso riporta alla luce un fenomeno molto diffuso soprattutto nel mondo Android, ovvero quello di applicazioni malevole, che però all'apparenza sembrano normali e funzionali app.

Il problema nasce dal fatto che - per come è concepito il sistema Android - è relativamente facile scaricare app che non siano in qualche modo controllate da Google, cosa che invece succede nel mondo Apple, dove tutto deve passare necessariamente dall'App Store.

Massima attenzione quindi, soprattutto agli smartphone dei più piccoli o di chi ha meno consapevolezza: sono oramai quotidiani i casi di app "travestite" da gioco che invece tentano di sottrarre informazioni dal dispositivo su cui vengono installate.

Voleva "spegnere" Internet: arrestato Seth Aaron Pendley.

28 anni, originario del Texas, fermato dall'FBI per aver pianificato di far saltare in aria uno dei data center Amazon con l'obiettivo di "spegnere" il 70% di internet.

Seth Araon è stato bloccato durante l'acquisto di una ingente quantità di esplosivo C-4: era seguito dagli agenti da alcuni mesi, in quanto avevano intercettato un messaggio su Signal (sì, l'app "supersicura") dove spiegava appunto il suo piano.

La sua (folle) idea era quella di attaccare il data center di Amazon in quanto è uno di quelli che fornisce servizi web a FBI, CIA e altre agenzie governative.

Oggi i data center costituiscono l'ossatura del cloud: hanno sistemi di sicurezza tra i più elevati al mondo e permettono a milioni di aziende di "esistere". E' anche vero che queste infrastrutture sono ridondate, quindi in qualche modo duplicate, ma un evento catastrofico certamente crea un disservizio importante, ricordiamoci cosa è successo poche settimane fa quando una parte del data center OVH in Francia è andata distrutta da un incendio.

I Want You!

Se sei arrivato a leggere fin qui, spero che la mia rubrica ti sia piaciuta, o perlomeno abbia suscitato interesse!

Bene, allora devi registrarti (clicca pure qui) a CronacheDigitali, perché a breve i post saranno disponibili sono agli iscritti. E' gratis e semplice, bastano due click.

E se vuoi sapere perché ho preso questa decisione, leggi questo articolo.

Grazie e.... a presto!

Ascolta "CyberNews: Week #17 | 12 - 18 Aprile | Cosa è successo nel Cyber Crime?" su Spreaker.