La cyber gang Conti chiude (forse). iPhone spenti, nuovi pericoli? DarkFeed ritorna online!

Ciao a tutti, benvenuti alla puntata numero 70 di Cronache Digitali, dove vi racconto cosa succede nel mondo del cyber crime.

Come sempre la puntata è disponibile anche in Podcast, cliccando qui.

La cyber gang Conti chiude (forse).

Ne abbiamo parlato più volte in molte puntate di CronacheDigitali perché la cyber gang Conti è una delle più attive nel mondo del cybercrime, focalizzando le proprie attività in attacchi ransomware a doppia estorsione.

Ragguardevole anche il livello delle vittime: oltre ad aziende di qualsiasi dimensione, tra cui molte italiane, hanno attaccato anche sistemi governativi locali negli Stati Uniti, infrastrutture critiche ed anche alcuni ospedali.

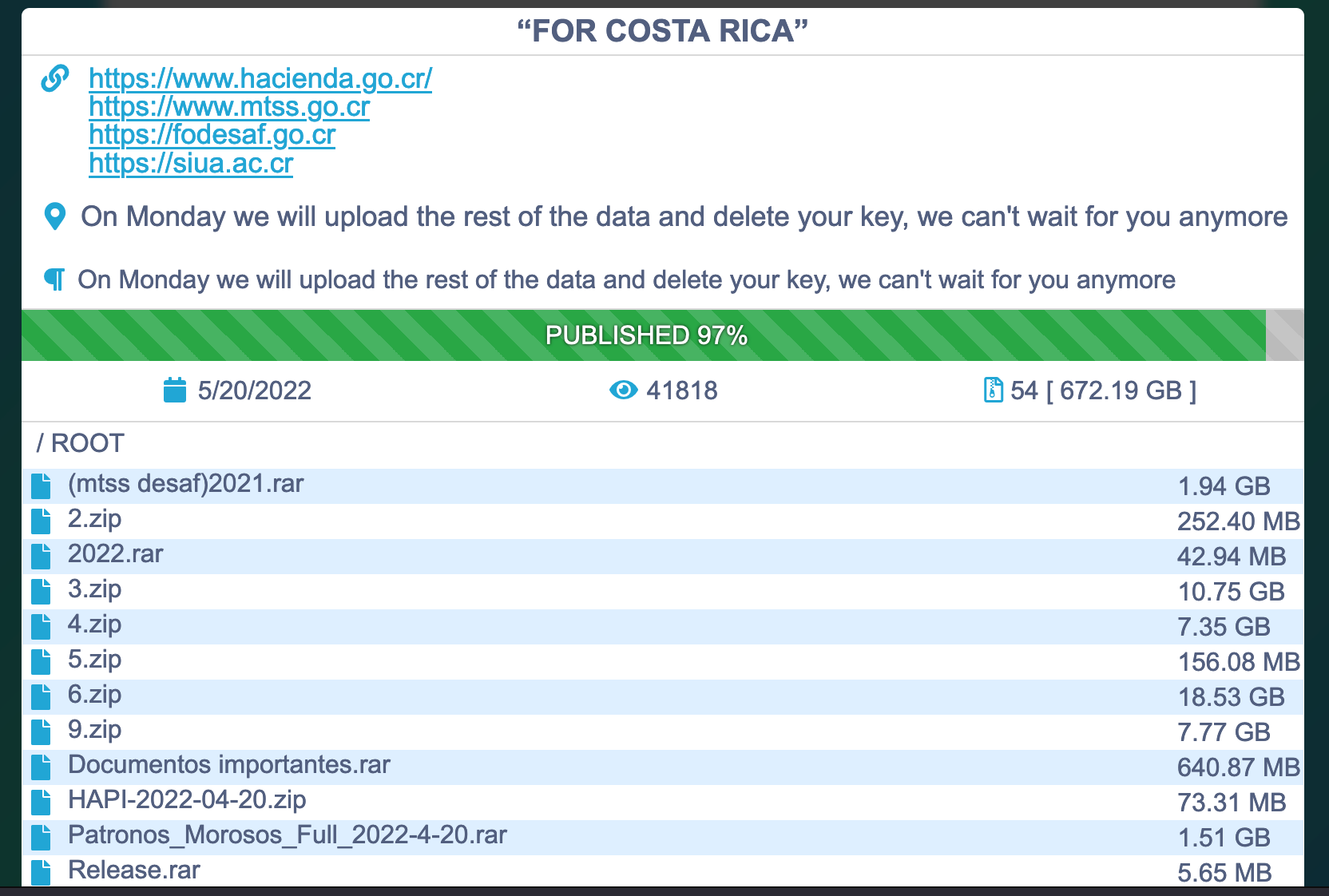

Le ultime due operazioni criminali in ordine di tempo sono quelle verso lo stato del Peru e del Costa Rica, interessando direttamente siti governativi e dell'intelligence: sembra che gli Stati Uniti abbiano stanziato 15 milioni di dollari per aiutare i governi colpiti nel rintracciare gli autori di queste azioni criminali.

Nel bel mezzo di queste delicate ed importanti operazioni, un noto ricercatore di sicurezza annuncia sul proprio profilo Twitter che Conti è in procinto di chiudere i battenti:

[FLASH] #Conti Officially DisCONTInued

— Yelisey Boguslavskiy (@y_advintel) May 19, 2022

Today the official website of Conti #Ransomware was shut down, marking the end of this notorious crime group; it is truly a historic day in the #intelligence community!

Look forward to today's @AdvIntel with extended analysis!@VK_Intel pic.twitter.com/gMSXhlHVSb

In realtà sembra che le cose stiano evolvendo verso una direzione differente, più pericolosa. Da quanto riferisce BleepingComputer, la gang Conti starebbe per smembrarsi in altre unità indipendenti. Una sorta di rebranding a tutti gli effetti, per cancellare in qualche modo il passato ed iniziare un nuovo corso nel mondo del cyber crime.

Questa ipotesi a mio avviso è la più credibile anche in virtù - ricordiamolo - del leak interno che Conti ha subito pochi mesi fa: era il mese di Marzo quando un membro affiliato alla cyber gang ha rubato e pubblicato chat interne, codice sorgente, informazioni sul software e molto altro.

Questa azione ha indebolito il gruppo Conti che da quel momento si è trovato esposto: prima o poi qualcosa doveva accadere per recuperare terreno sulle altre cyber gang e credibilità nella rete di affiliati.

Probabilmente la strada della scissione è quella scelta. Vedremo gli sviluppi futuri.

DarkFeed torna online!

Ne avevo parlato poco più di un mese fa, puntata numero 66, il caso di Ido Cohen (andate a leggere la puntata cliccando qui) dove raccontavo come il ricercatore di sicurezza fondatore della piattaforma DarkFeed, avesse chiuso in fretta e furia il progetto sembra a causa di pressioni da parte di qualche organizzazione criminale.

Bene, da alcune ore la piattaforma Dark Feed è di nuovo online! Voglio darne l'annuncio perché è uno strumento libero, gratuito, che aiuta i ricercatori nel tenere traccia degli attacchi informatici, soprattutto legati al mondo ransomware.

iPhone spenti: un pericolo?

La notizia prende spunto in realtà da una funzionalità non nuova sugli iPhone che immagino molti di voi conoscano già: con il sistema operativo iOS 15, tutti gli iPhone che hanno un determinato chip a bordo (comunque dall'iPhone 11 in poi) hanno una funzione molto interessante, ovvero quella di poter essere rintracciati anche quando sono spenti.

Già, perché una volta che il telefonino viene spento, alcuni chip di comunicazione interni, rimangono invece attivi e permettono di collegarsi alla rete Apple "Dov'è", quella rete formata appunto dai dispositivi Apple e che permette di rintracciare un telefono (ma non solo) se questo viene perso.

In sostanza il vostro iPhone di comporta come fosse un AirTag. Tale funzione si può ovviamente disabilitare dalle impostazioni del telefono.

Questo sistema sfrutta la caratteristica di alcuni nuovi microprocessori, in particolare quelli Bluetooth e NFC, che possono rimanere operativi quando il dispositivo è spento, grazie ad un bassissimo consumo.

Qui si aprono scenari molto interessanti che permettono, come nel caso di Apple, di sfruttare questa caratteristica per fornire agli utenti nuove funzioni ed esperienze d'uso.

Ma c'è anche il rovescio della medaglia, come sempre. Alcuni ricercatori hanno dimostrato come sia possibile caricare un malware sul BIOS del telefono, quando quest'ultimo sia "spento".

Può sembrare qualcosa di fantascientifico, ma cerchiamo di capire meglio. Premesso che si tratta di uno studio, l'obiettivo è quello di dimostrare che questa tecnologia può portare nuove vulnerabilità, in questo caso sui dispositivi Apple.

Semplifico al massimo: il sistema Low Power Mode di Apple comunica direttamente con l'hardware del telefono, bypassando il sistema operativo. Questo significa che in certe precise condizioni, una volta che il sistema LPM è attivo (ovvero quando il telefono è spento) è possibile compromettere l'apparato in quanto non ci sono più i sistemi di protezione del sistema operativo attivi.

Per chi fosse interessato al paper scritto dai ricercatori, ve lo riporto direttamente qui in modo che possiate scaricarlo in PDF e leggerlo:

Il concetto quindi che voglio trasmettere è il seguente: bene alle nuove tecnologie e ai vantaggi che portano, ma un occhio sempre attento e critico per capirne anche le eventuali vulnerabilità. Su questo tema i produttori non possono abbassare la guardia: sono certo che Apple non lo farà....

QNAP: nuova ondata DeadBolt Ransomware.

Chiudiamo la puntata di oggi con un nuovo alert per i possessori di NAS Qnap: è stata identificata una nuova ondata di attacchi tramite il ransomware DeadBolt.

Non è la prima volta ma purtroppo continuano le vittime di questo attacco che ha come conseguenza quella di criptare i dati all'interno del NAS.

Per difendersi i consigli sono sempre i soliti:

- Aggiornare il NAS all'ultima versione del sistema operativo.

- Installare eventualmente sul NAS gli add on consigliati da QNAP per mitigare questo ransomware

- Controllare se e come il NAS ha accesso ad internet ed è visibile dall'esterno.

Su questo ultimo punto una precisazione: molte volte il NAS per impostazione predefinita è visibile da internet anche quanto in realtà a noi non serve. Questo ci espone ad un rischio di attacco molto alto.