Ikea sotto cyber attacco. App pericolose. GoDaddy nuova vittima. Dati sanitari in pericolo e la Polizia di Los Angeles vs Facebook.

Eccoci alla nuova puntata settimanale di Cronache Digitali, la numero 46, dove come sempre vi racconto cosa accade nel mondo del cyber crime, per essere più consapevoli dei rischi e capire come difendersi dai criminali informatici. Se volte ascoltarla in podcast, eccola qui!

Il menu come sempre è ricco, vediamo quali notizie ho selezionato per voi:

- Breaking News: IKEA sotto cyber attacco.

- App pericolose per Android (ma non solo)

- GoDaddy vittima di un attacco informatico.

- Dati sanitari in pericolo: nuove potenziali vittime.

- Facebook contro la Polizia di Los Angeles.

- La cyber gang Conti vittima di un attacco.

Vi ricordo che tutti i contenuti completi di Cronache Digitali sono riservati agli iscritti: fallo anche tu, è facile, gratis e veloce. E mi aiuti nella diffusione! Clicca qui.

Breaking News: IKEA sotto cyber attacco.

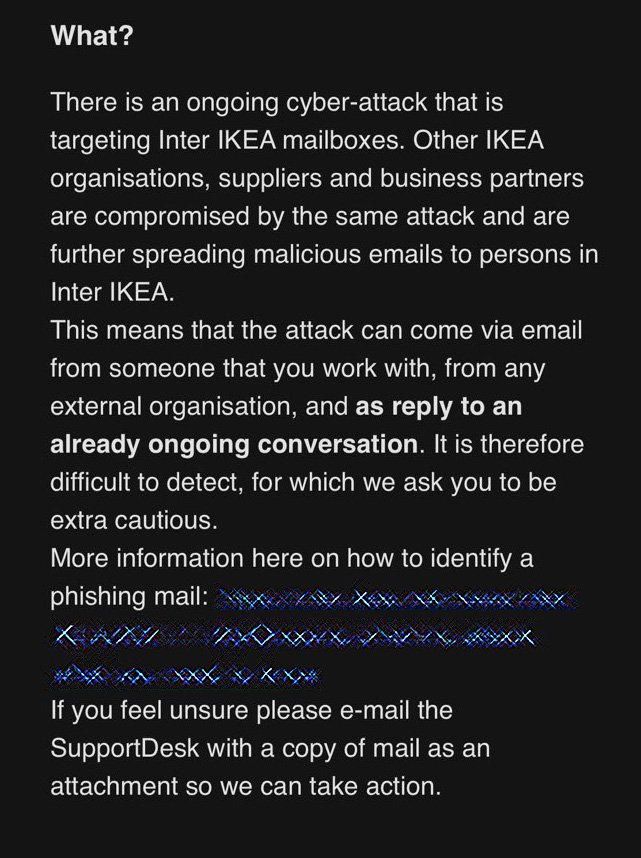

La notizia è di poche ore fa (nel momento in cui scrivo, sabato 27 Novembre), riportata da Bleeping Computer: sembra che il famoso gruppo IKEA sia vittima di un attacco informatico (ancora in corso).

Secondo le prime informazioni l'attacco viene definito di internal phishing tramite replay-chain: significa che l'attaccante è riuscito a compromettere qualche indirizzo email di personale interno di Ikea, e tramite questo indirizzo ha iniziato ad inviare email ai colleghi.

Capite bene che questa tipologia di attacco è tra le più pericolose perché il criminale informatico ha in pratica rubato l'identità di un dipendente e quindi tutte le email che invia vengono considerate dai sistemi di protezione legittime e non pericolose.

In più, chi le riceve, difficilmente può sospettare qualcosa perché il mittente risulta essere un collega. Questa modalità permette di conseguenza al criminale informatico di prendere poi il controllo di ulteriori account email, espandendo così il raggio d'azione.

In una email inviata ai dipendenti, IKEA riferisce che l'attacco è ancora in corso, ma soprattutto che risultano compromesse anche account di fornitori e business partner, caduti vittima della stessa modalità di attacco.

Sempre in base alle informazioni ricevute da Bleeping Computer, che è riuscito ad analizzare una email di phishing relative all'attacco ad IKEA, sembra che l'obiettivo finale fosse quello di installare nella rete Emotet, il famoso malware del quale ho parlato nella puntata precedente.

Emotet, in sintesi, è una sorta di "cavallo di Troia" che una volta installato all'interno di una organizzazione, può essere utilizzato per molteplici attività, come il furto di credenziali oppure l'installazione di ransomware o altro.

Al momento non ci sono ulteriori notizie sul caso IKEA, ma è probabile che la cosa non finisca qui, considerato l'impatto che sta avendo anche sui fornitori e partner. Vi tengo aggiornati!

App pericolose per Android (ma non solo)

Oramai abbiamo una app per (quasi) tutto: il nuovo mondo degli smartphone, che oramai ci accompagnano quotidianamente essendo diventati quasi parti integranti del nostro corpo, rischia di esporci però a pericoli che possono renderci inconsapevoli vittime di un attacco informatico.

Scaricare un app è diventata un abitudine quasi quotidiana: l'App Store di Apple, per chi utilizza gli smartphone della casa di Cupertino, piuttosto che il Google Store per è cliente del mondo Android, sono dei negozi virtuali dai quali è possibile scaricare software che danno nuove funzioni ai nostri telefonini.

Ci sono applicazioni che ci aiutano a studiare, giochi, per la musica, per creare video o manipolare foto e via dicendo, non mi dilungo perché la lista sarebbe lunghissima.

Ai due negozi virtuali appena menzionati, ce sono nati altri, creati appositamente da brand che permettono ai loro utenti di arricchire i propri dispositivi: Huawei e Samsung ad esempio, sono due di questi tra i più famosi.

Funzionano solo nel mondo Android però, in quanto Apple ha adottato una politica molto chiusa non permettendo di scaricare sui propri device, applicazioni che non siano all'interno dell'App Store.

La problematica di cui vi parlo oggi infatti si riscontra sempre più di frequente nel mondo Android, vediamo come e perché.

Come funzionano gli App Store.

Abbiamo visto come gli store per le applicazioni non siano altro che dei negozi virtuali dai quali sia possibile scaricare delle app per il proprio smartphone. Per fare ciò, chi crea l'applicazione, deve - una volta terminato lo sviluppo del software - inviarlo al negozio virtuale (l'AppStore) che verifica se l'applicazione ha i requisiti per essere pubblicata e messa a disposizione di tutti gli utenti.

Questo processo di verifica è un punto cruciale perché il titolare dell'AppStore (Apple, Google, Samsung, Huawei, per citare quelli indicati) deve controllare che siano soddisfatti vari requisiti inerenti sia la funzionalità, la privacy e la sicurezza.

A volte però può accadere che il processo di verifica faccia un errore: ovvero, siano pubblicate app che fanno qualcosa che non dovrebbero fare.

In questi casi, di norma, chi ha scritto l'app - se lo ha fatto intenzionalmente - cerca di nascondere all'interno dell'app delle funzionalità malevole, come ad esempio la possibilità di intercettare messaggi, telefonate, la posizione del dispositivo o altro ancora.

E se il titolare dell'AppStore non se ne accorge, il gioco è fatto: una volta che l'app viene pubblicata nel negozio virtuale, diventa disponibile virtualmente a milioni di utenti, che se la scaricano, vanno incontro a grossi rischi.

Il caso Huawei.

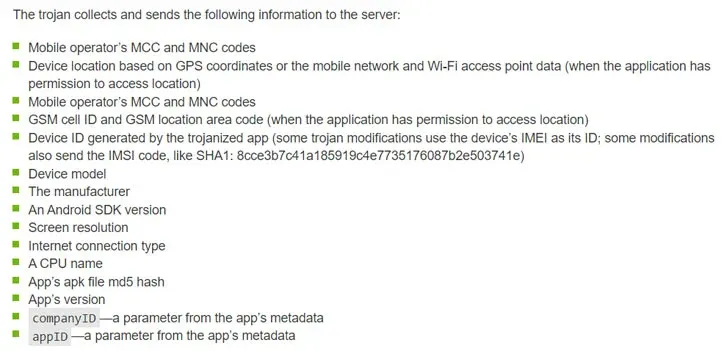

Il recente caso che è stato individuato, riguarda proprio lo store di Huawei, dove è stata pubblicata una applicazione che installava sul dispositivo un malware che recuperava informazioni riservate per poi inviarle ad un server di controllo.

Nel caso specifico, l'applicazione è stata distribuita camuffandola per un gioco, o meglio, per più di 190 giochi diversi!

Il risultato è stato che sono stati effettuati più di 9 milioni di download: tutti questi utenti sono stati così esposti al malware nascosto nel gioco.

I dati che venivano rubati dall'app riguardano il nome dell'operatore mobile utilizzato, la posizione GPS del device, la cella GSM alla quale si era collegati, il nome e modello del telefono, il tipo di connessione internet e tanto altro ancora, come potete vedere nella tabella:

Con queste informazioni sono possibili altre attività che permettano all'attaccante di preparare ulteriori azioni malevole.

Cosa fare?

Considerato che app malevole di questo tipo vengono nascoste per la maggior parte dentro a videogiochi per lo smartphone, è fondamentale controllare sempre cosa scaricano i ragazzi.

Ecco 4 brevi e semplici consigli da tenere a mente:

- verificare le recensioni dell'applicazione.

- verificare quando è stata pubblicata e da quante persone scaricata.

- verificare sempre quali permessi di accesso chiede del nostro smartphone (ad esempio, un app per gli oroscopi non dovrebbe chiedere l'acceso alla nostra posizione GPS...)

- verificarne il nome ed il logo: anche questo caso spesso vengono pubblicate applicazioni con loghi e nomi molto somiglianti ad altre app famose (WhatsApp ad esempio) così da indurre l'utente - nella fretta - a scaricare l'app sbagliata.

GoDaddy vittima di un attacco informatico.

GoDaddy è un nome conosciuto per chi utilizza servizi web: è uno dei più famosi registar, ovvero società che permettono di registrare i nomi dei domini web.

Negli ultimi anni fornisce ai propri clienti anche servizi aggiuntivi, come hosting web e strumenti di marketing. Giusto per capirci, è una società che conta più di 7000 dipendenti e 20 milioni di clienti in tutto il mondo.

Succede che il 17 Novembre scorso GoDaddy scopre un accesso non autorizzato ai propri sistemi, che però risale di primi giorni di settembre.

La situazione appare subito grazie, almeno in merito all'impatto relativo ai dati dei clienti: più di 1.2 milioni di clienti hanno avuto i loro dati esposti.

In sostanza i cyber criminali che sono riusciti ad entrare nei sistemi di GoDaddy, hanno potenzialmente avuto accesso ad una quantità di informazioni enorme: tra i dati, username e password di siti WordPress, database ed accessi FTP.

Questo caso ci insegna che anche i "grandi" possono essere vittime di un attacco informatico. Per difenderci non possiamo fare altro che seguire alcuni principi di base, ma sempre molto importanti:

- se hai un sito web su un hosting, fai sempre backup regolari, in 2 o 3 copie (io, ad esempio, per il mio blog che stai leggendo, tengo sempre un backup dei contenuti).

- attiva se disponibili le funzioni di accesso con doppia autenticazione.

Dati sanitari in pericolo: nuove potenziali vittime.

Non mi soffermo sul caso italiano (fake news) dei Green Pass in vendita su eMule, del quale si è già parlato molto: è il classico esempio di come una notizia manipolata possa modificare l'opinione delle masse.

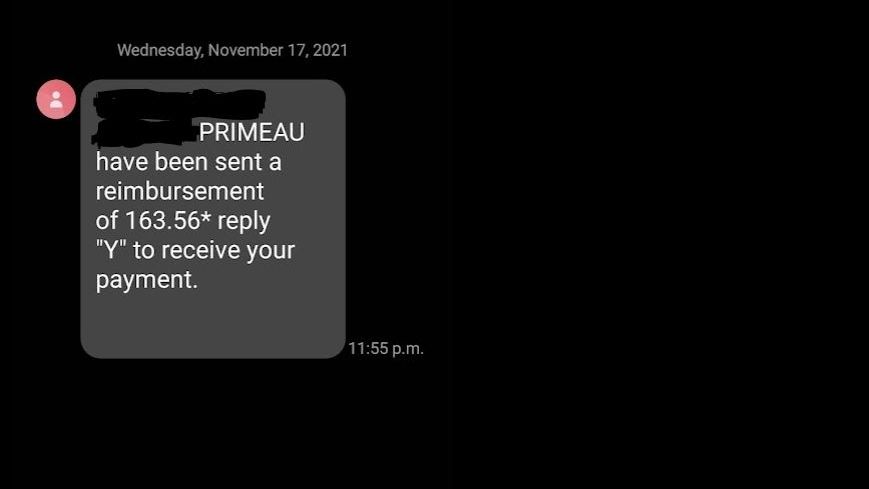

Oggi vi racconto un caso interessante accaduto di recente all'estero: siamo in Ontario, dove le autorità di Toronto stanno investigando su un possibile data breach che coinvolge il portale di prenotazione dei vaccini contro il COVID-19.

L'indagine parte in quanto sono iniziati a circolare alcuni SMS di Smishing (ovvero phishing via SMS) che invitavano la vittima a cliccare su un link per avere un rimborso. Ovviamente il link puntava ad un sito di phishing per il furto di credenziali.

Ma cosa centra questo con il portale di prenotazione dei vaccini? Il fatto è che alcune vittime hanno notato che il proprio nome (o cognome) era scritto tutto in maiuscolo, esattamente come riportato su quello che potremmo definire l'equivalente del nostro fascicolo sanitario elettronico.

Inoltre una mamma ha ricevuto un SMS con il nome della figlia 12enne poche ore dopo che aveva prenotato - proprio per la figlia - il vaccino sul portale apposito.

Così sono scattate le indagini in quanto ora il sospetto è molto forte: questo caso ci fa capire ancora una volta come i nostri dati possano essere utilizzati da un criminale informatico. Ricordiamocelo.

Facebook contro la Polizia di Los Angeles.

Curiosa notizia ma dai contorni che meritano un approfondimento: Facebook ha scritto al dipartimento di polizia di Los Angeles, il famoso LAPD, chiedendo di interrompere la sorveglianza degli utenti tramite profili fake.

Sappiamo che Facebook proibisce espressamente la creazione e l'utilizzo di profili fake: nel caso della polizia di Los Angeles, l'accusa è proprio quella di aver creato profili falsi per sorvegliare alcuni sospettati.

Facebook denuncia che questa pratica, oltre ad infrangere il proprio regolamento, porta alla luce un fatto più grave, ovvero che il Dipartimento di Polizia autorizzasse esplicitamente i propri agenti in questa attività illegale.

Dall'altro lato, il LAPD riferisce che le attività di sorveglianza sui social network sono vitali in alcuni casi.

Vedremo come andrà a finire: di certo questo caso solleva molti interrogativi sul tema della privacy.

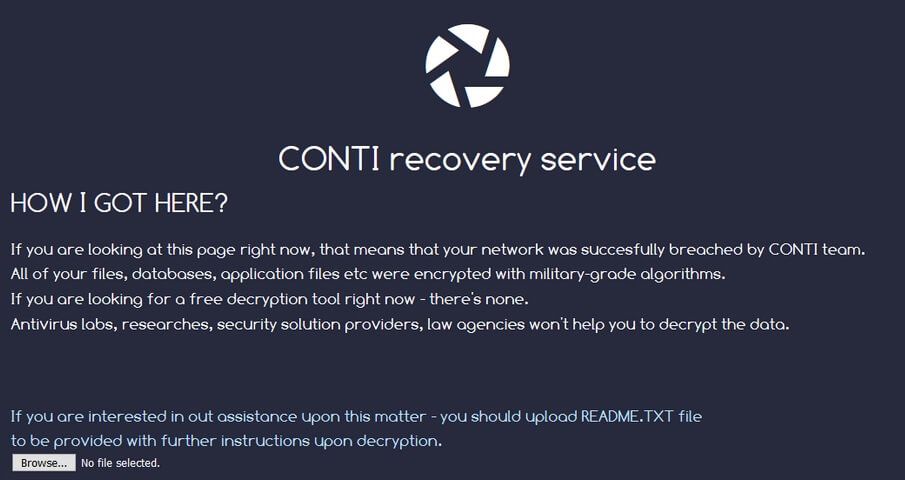

La cyber gang Conti vittima di un attacco.

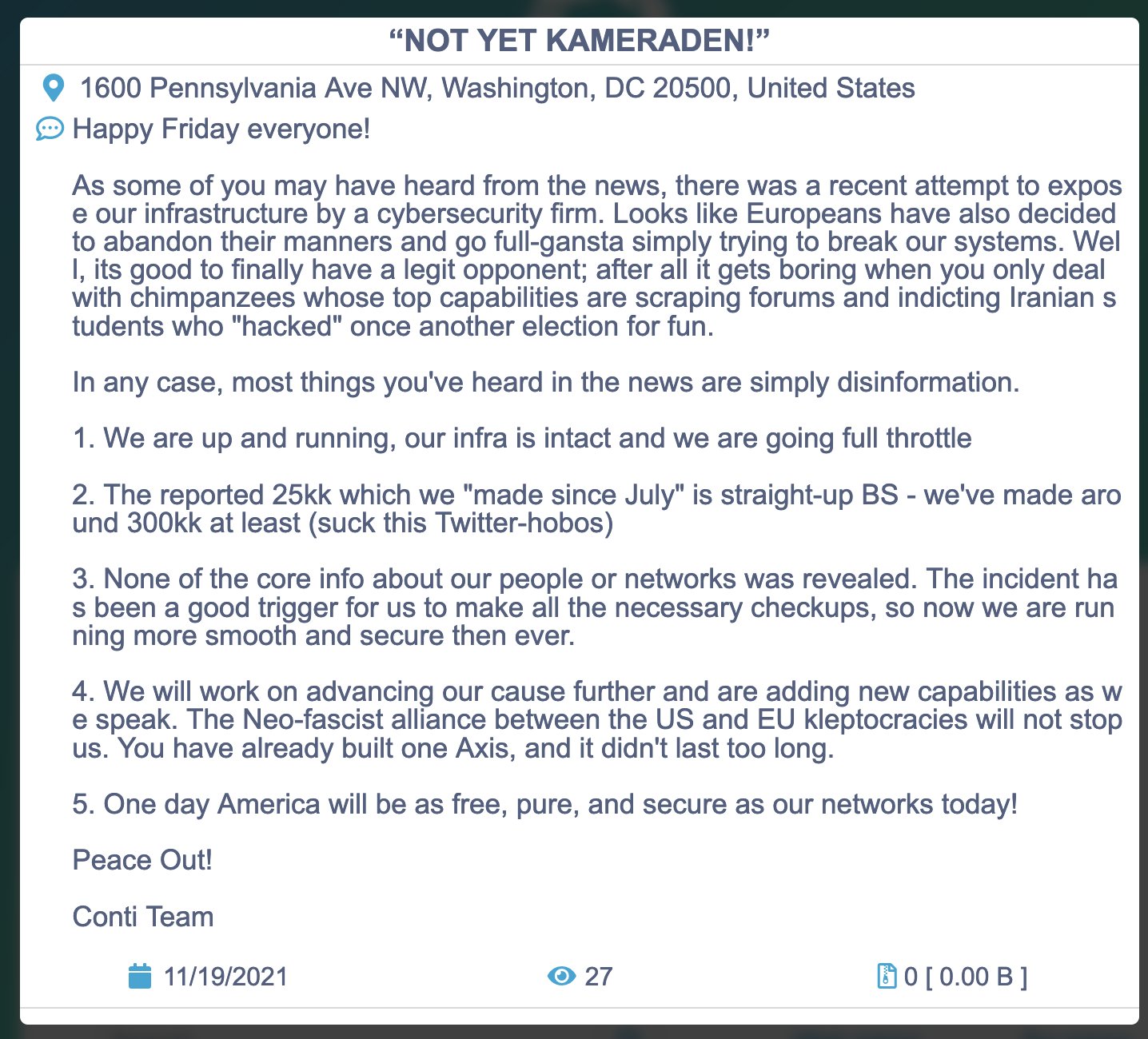

Torniamo ora nel mondo delle cyber gang criminali per un breve aggiornamento: la gang Conti, una tra le più attive nell'ultimo anno, ha subito un data breach.

Sembra che una delle vittime sia riuscita ad identificare gli indirizzi IP di alcuni server del gruppo criminale.

In particolare sono stati scoperti gli indirizzi dei server di pagamento, ovvero quelli usati per estorcere il denaro alle vittime: il team di sicurezza ha identificato delle vulnerabilità su questi IP e le ha sfruttate per prenderne l'accesso.

Esattamente la stessa tecnica che usano i cyber criminali.

Durante alcune settimane nelle quali il team è riuscito ad analizzare il traffico su questi server, sono riusciti a recuperare anche alcune password: a questo punto Conti - resosi conto di avere la propria infrastruttura compromessa - ha dovuto cambiare server.

Dopo alcuni giorni di down della propria rete, il network del gruppo criminale Conti è tornato online, ed un messaggio sul loro blog parla chiaro: siamo più forti di prima.

Questo ci dimostra ancora una volta come questi gruppi criminali siano organizzati e distribuiti su tutto il pianeta: non è una guerra contro singole persone, ma contro sistemi dotati di mezzi all'avanguardia e - probabilmente - molta capacità di investimento.

Se ti è piaciuto questo articolo, condividilo, iscriviti a Cronache Digitali cliccando qui, oppure lascia un commento qui sotto!