Google e la cyber security. Vulnerabilità: attenzione a WordPress (e Veeam). Russia deep fake.

Eccoci alla puntata numero 61 di CronacheDigitali dove vi racconto cosa succede nel mondo del cybercrime - in modo semplice - per capire come difendersi meglio dalle minacce informatiche.

Come sempre potete ascoltare la puntata anche in Podcast cliccando qui!

Questa settimana, prima di raccontarvi alcune notizie e ragionarci assieme, ho bisogno del vostro aiuto. Una delle domande che mi viene spesso rivolta, via email o sul gruppo Telegram di CronacheDigitali è la seguente:

Cosa devo studiare per lavorare nel mondo della cyber security?

La domanda proviene sia da studenti ma anche da chi già lavora nel mondo IT. Sto quindi scrivendo un post che pubblicherò a breve dove voglio raccontare la mia esperienza ma soprattutto vorrei raccogliere anche le vostre.

Lavori nel mondo della sicurezza informatica o dell'IT?

- Quale percorso hai scelto?

- Qual è la tua esperienza?

- Quali consigli ti sentiresti di fornire?

- Come risponderesti alla domanda di cui sopra?

Mi piacerebbe davvero raccogliere i vostri suggerimenti per poi condividerli perché credo possano essere utili a molti.

Grazie in anticipo ed ora passiamo alla prima notizia.

Google compra Mandiant.

La notizia è di inizio Marzo, annunciata anche via Twitter dalla stessa Mandiant:

Together with Google Cloud, we will deliver an end-to-end security operations suite and advisory services that address critical security challenges. Read on: https://t.co/O3Y7IIhStB pic.twitter.com/udMahj6REg

— Mandiant (@Mandiant) March 9, 2022

Mandiant è una società americana di cybersecurity, fondata nel 2004. Negli Stati Uniti ha preso parte anche alle operazioni relative agli attacchi ransomware contro SolarWinds e la Colonial Pipeline, diventati oramai famosi per gli effetti devastanti, e dei quali vi ho già raccontato qui su Cronache Digitali.

L'accordo prevede - secondo le indiscrezioni - che Google paghi circa 5,4 miliardi di dollari per l'acquisizione. Al momento serve solo l'ok delle autorità americane di regolamentazione.

Questa notizia è interessante sia sotto il profilo economico/societario, una operazione di questa portata non è da tutti i giorni. Ma l'aspetto più interessante è cercare di capirne i risvolti. Certamente Google è in prima linea nell'adozioni di sistemi di cybersecurity, essendo uno dei maggiori fornitori mondiali di servizi cloud.

Sappiamo infatti che quando una azienda (ma anche la singola persona) si affida ad un fornitore cloud, è di primaria importanza capirne il livello di sicurezza.

Con questa acquisizione Google da un lato rafforza la propria posizione ma cercherà - immagino - anche di acquisire nuove quote di mercato, potendo contare su una nuova realtà che della cybersecurity ha fatto il proprio core business.

E' a mio avviso una buona notizia perché sottolinea ancora una volta come la sicurezza informatica stia acquisendo sempre più importanza e questo significa consapevolezza.

Credo nel contempo che questo accordo avrà pochi riflessi sul mercato italiano, soprattutto quello delle PMI: ma in realtà, nel nostro paese, abbiamo già molte realtà a misura delle nostre aziende. Il problema, come sempre, è esserne consapevoli. Ma questa è un altra storia.

Vulnerabilità: i casi Veeam e WordPress.

Riprendo un argomento a me caro del quale ho già parlato in passato, ovvero quello delle vulnerabilità dei sistemi IT.

In ambito cybersecurity, quando si parla di vulnerabilità, si intende una componente di un software o di un hardware per la quale le misura di sicurezza sono assenti o molto basse.

Questo rappresenta un punto debole e può diventare la porta di entrata per un eventuale criminale informatico, che - sfruttandola - può compromettere il sistema.

Le vulnerabilità possono essere scoperte sia da chi ha creato il software o l'hardware, da ricercatori esterni, da una comunità di hacker. In questi casi vengono segnalate ed il produttore del sistema le corregge, mandando poi un aggiornamento.

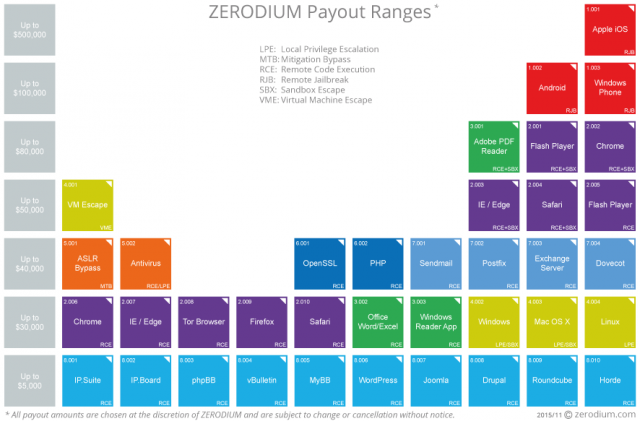

Se invece chi scopre la vulnerabilità è un criminal hacker, il rischio è che la sfrutti in prima persona per attaccare il bersaglio oppure la rivenda a qualcun altro. Se poi, questa vulnerabilità non è ancora stata scoperta da nessuno, ci troviamo di fronte ad un così detto 0-day, le più pericolose, perché non esiste ancora un aggiornamento in grado di risolverle.

Giusto per informazione, esiste un mercato nero di vulnerabilità 0-day:

Come potete vedere da questo grafico, si possono vendere vulnerabilità a prezzi dino a 500.000 dollari.

Il problema delle vulnerabilità è solo una delle componenti del mondo della cybersecurity: rappresenta però uno dei maggiori problemi per le aziende - grandi o piccole.

Facciamo un esempio: Veeam.

Veeam è uno dei sistemi di backup più utilizzati nel mondo business. Martedì 15 Marzo è stato pubblicato un bollettino dove la stessa Veeam rendeva nota la scoperta di una nuova vulnerabilità sul proprio software (Veeam Backup & Replication) classificata con fattore di rischio ALTO.

Questa vulnerabilità permette ad un attaccante - se fruttata correttamente - di eseguire del codice remoto.

Veeam ha rilasciato subito gli aggiornamenti per correggere questo problema. Bene. Ma il vero problema è: chi utilizza questo sistema, lo ha prontamente aggiornato all'ultima versione per correggere questa pericolosa vulnerabilità?

Perché se non lo avesse fatto, il rischio sarebbe altissimo. Oppure, se lo avesse fatto ad esempio dopo due giorni, ci sarebbe stata una finestra di 48 ore dove un attaccante avrebbe potuto sfruttare questa falla. Queste 48 ore si chiamano finestra di vulnerabilità, ovvero il tempo che intercorre da quando c'è un aggiornamento di sicurezza disponibile a quando viene installato.

Sempre su questo caso: spesso le aziende hanno il software Veeam presso fornitori o provider: siete certi che l'abbiano aggiornato? Sono verifiche sempre da fare.

La stessa cosa vale per tutti i sistemi che ricevono un aggiornamento di sicurezza: quando sul vostro iPhone vedete la notifica di una nuova versione del sistema operativo... quanto tempo passa prima che lo installiate? Ecco, quel tempo è la finestra di vulnerabilità. Ricordatelo!

Altro esempio: WordPress e i plugin (gratuiti)

Le vulnerabilità su WordPress sono qualcosa che un impatto molto ampio. Prima di tutto perché WordPress è il sistema di creazione contenuti più diffuso al mondo (dalle ultime stime circa il 42% dei siti web è fatto con WordPress).

Il fatto che sia così diffuso, attira l'attenzione dei criminal hacker.