aggiornamento al 04 Agosto in fondo al post

Giovedì 23 Luglio, ore 2:35 PM, dall'account Twitter di Garmin viene postato questo tweet:

E' solo l'inizio di un black out che durerà fino a Lunedì 27 Luglio, ore 7:30 PM: quasi 101 ore di disservizio. Cerchiamo di capire - in base alle informazioni pubbliche disponibili - cosa può essere successo, come e le conseguenze.

Chi è Garmin?

Conosciuta da molti, soprattutto da chi pratica sport, Garmin è una società statunitense, un colosso con più di 11.000 dipendenti, quotata al NASDAQ.

"Un'azienda solida che crea prodotti di qualità superiore per il settore automobilistico, l'aviazione, la nautica, l'outdoor, il trekking, l'escursionismo, l'alpinismo e le attività sportive che sono parte essenziale della vita dei nostri clienti." (fonte sito Garmin.com)

Molto diffusi gli smartwatch che permettono agli sportivi di misurare le proprie prestazioni per poi analizzarle o confrontarle con altri utenti.

Una prima considerazione: pensiamo un attimo alla quantità di dati personali che vengono rilevati da questi dispositivi, per poi essere inviati sia sulla rete di applicazioni Garmin, ma anche su altre, come ad esempio Strava (in questo articolo ho fatto una analisi OSINT del famoso social network).

Ci sono poi altri dispositivi e sistemi che Garmin produce e commercializza, dedicati soprattutto alla navigazione aerea, come ad esempio il sistema flyGarmin, anche questo colpito dall'attacco informatico....

Cosa è successo?

Possiamo provare a ricostruire cosa sia successo, utilizzando le informazioni disponibili al momento.

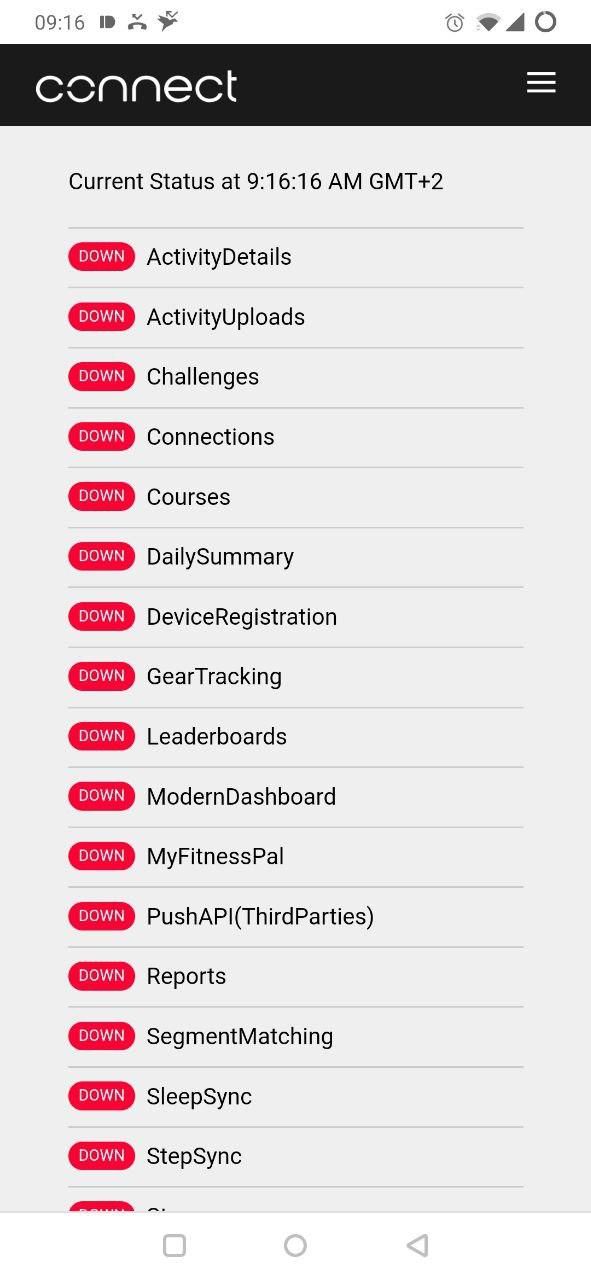

Il culmine dell'attacco è stato giovedì 23 Luglio, quando l'azienda ha messo offline quasi tutti i propri servizi web.

Questo ha significato, per tutti gli utilizzatori, un blocco delle attività, ovvero non era più possibile caricare i propri dati sui server, interrogarli ed accedere alle proprie informazioni.

In pratica, ci si è trovati con milioni di device (anche molto costi), quasi inutilizzabili.

A volte può capitare che un servizio subisca un rallentamento o un blocco momentaneo, siamo abituati e pronti a questo (anche se come clienti sono cose che non piacciono!). Ma la situazione in questo caso si è capito subito fosse un'altra.

Oltre al fatto che tutti i sistemi fossero offline, il Tweet della stessa Garmin lasciava poche interpretazioni: anche i call center, email e chat erano inutilizzabili come canale di comunicazione. Garmin era completamente isolata dal mondo digitale.

Dopo le prime ipotesi, abbiamo poi avuto conferma che l'azienda è stata vittima di un attacco hacker, in particolare un ransomware che ha cifrato buona parte dei dati.

I servizi hanno iniziato a tornare operativi un poco alla volta, e comunque non prima di Domenica 26, lasciando così "al buio" milioni di utenti per almeno 3 giorni.

L'azienda ha comunicato che i dati non sono stati rubati.

Perché quasi 100 ore di blackout? Non avevano un "backup"?

E' realistico pensare che una azienda del genere abbia molti sistemi di sicurezza, inclusi backup e disaster recovery.

Qualcuno si è "lamentato" dei tempi di ripristino: ricordiamoci che in casi del genere, prima di effettuare un ripristino delle applicazioni è necessario assolutamente capire come si è stati colpiti e bonificare l'infrastruttura.

Senza una attività del genere, una volta ripristinati i sistemi con un "backup", l'attaccante potrebbe procedere di nuovo con una azione devastante (in realtà potrebbe ancora essere all'interno dei sistemi...).

Mentre quindi un blocco derivante da un evento meccanico (es, si "rompe" un server) può (e deve...) avere tempi di ripristino stringenti, un attacco informatico prevede una analisi molto più approfondita.

Chi è stato? Come ha fatto?

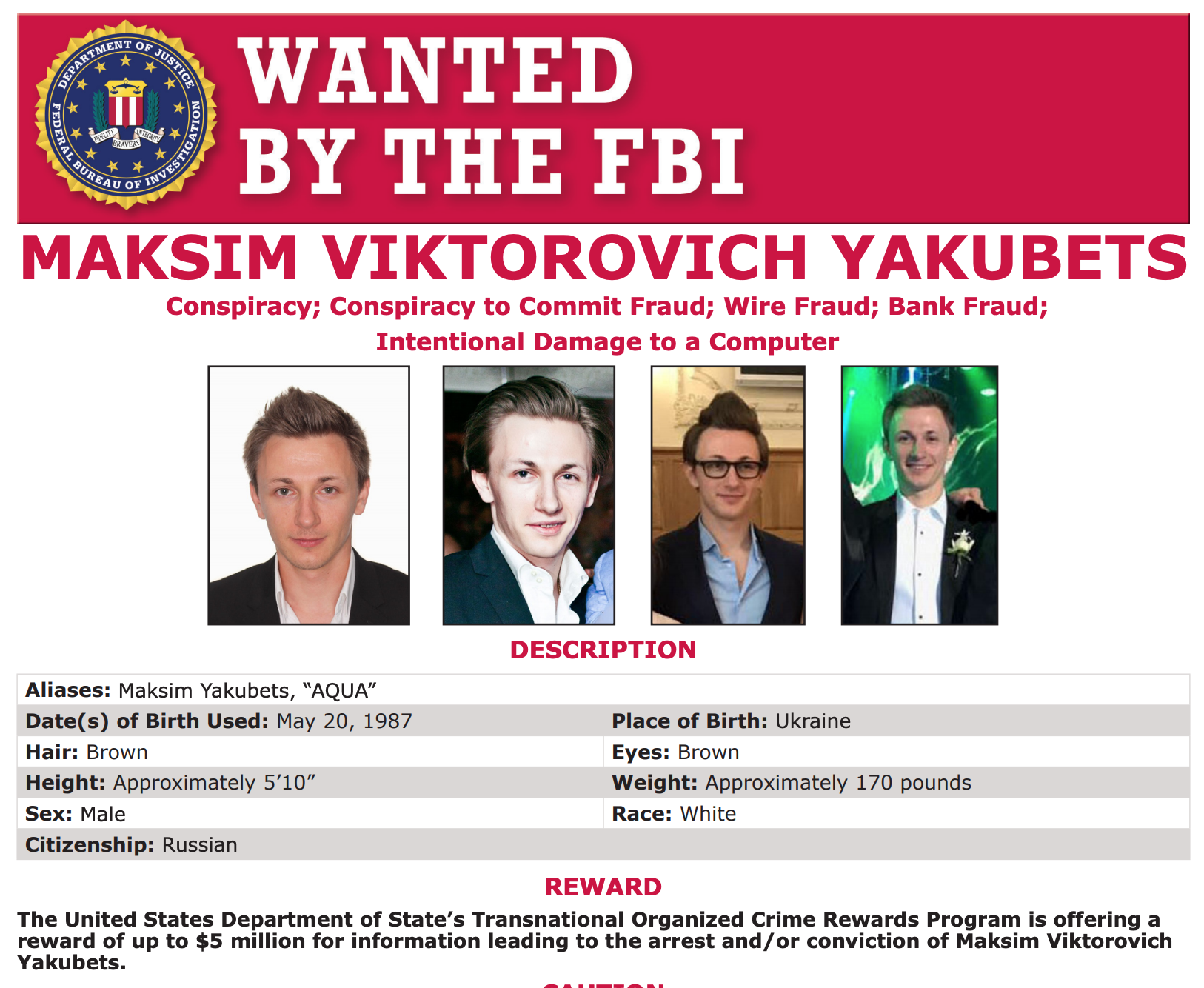

Qui possiamo fare solo delle ipotesi. Sembra che l'attacco sia opera di EVIL CORP GROUP, una organizzazione russa già nota per azioni di questo tipo.

A Dicembre 2009 sono stati identificati come i responsabili della sottrazione di più di 100 milioni di dollari da banche americane.

A capo di questa organizzazione ci sarebbe un ragazzo di 33 anni, tale Maksim Viktorovich Yakubets, descritto come eccentrico playboy esperto di computer: su Google lo si vede ritratto spesso con una Lamborghini dai colori improbabili...

Quello che è certo è che il ragazzo è ricercato dall'FBI:

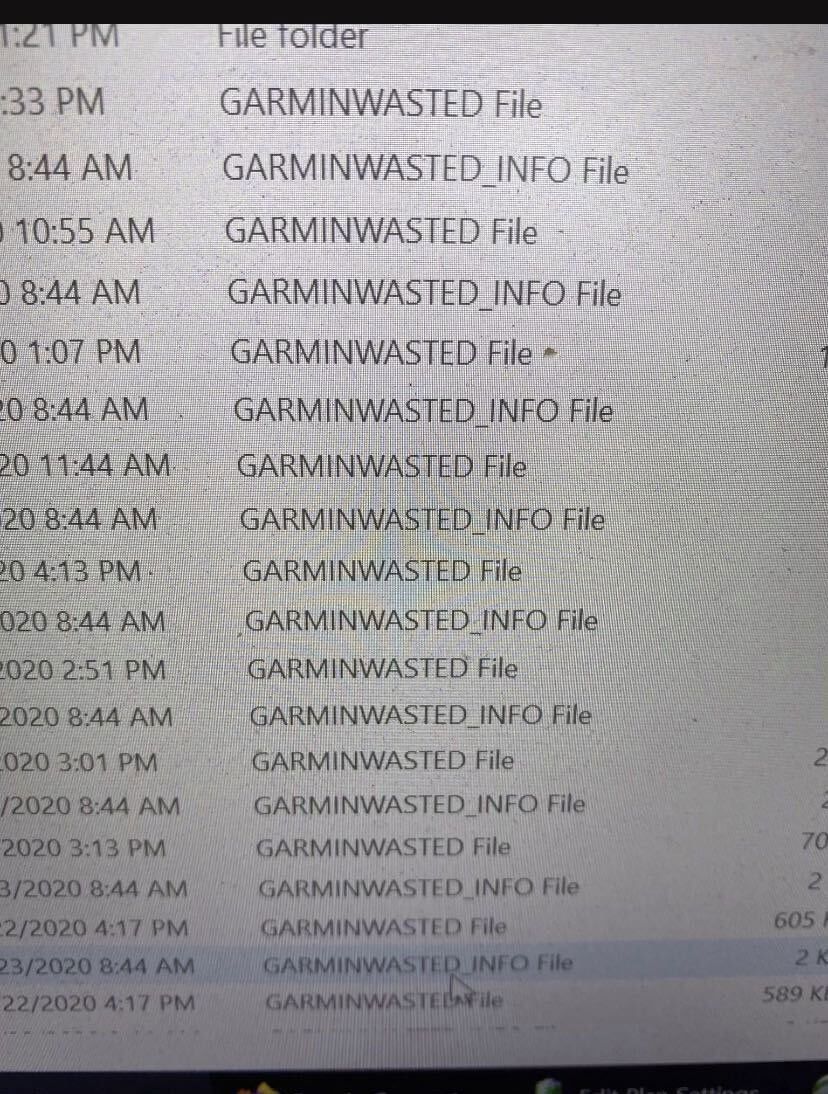

Secondo il magazine online bleepingcomputer che sarebbe entrato in possesso di alcune immagini delle schermate dei file criptati (fornite da dipendenti Garmin), il ransomware dovrebbe essere WastedLocker: una nuova evoluzione - figlia del lavoro della Evil Corp, che è stata "scoperta" solo nel maggio 2020. A questo link una interessante descrizione del malware.

L'attacco è certamente iniziato nei mesi passati: una delle "caratteristiche" della Evil Corp è quella di cercare di bypassare i sistemi di sicurezza sfruttando le vulnerabilità umane: tempo e pazienza sono dalla parte dell'attaccante che non fa altro che mettere in campo tenativi ed aspettare un passo falso.

Una volta dentro il sistema, l'abilità nel muoversi silenziosamente, chiude il cerchio e prepara l'attacco vero e proprio.

Alcune fonti riportano che sia stato richiesto un riscatto di 10 milioni di dollari a Garmin per rientrare in possesso dei file cifrati: non sappiamo se la cifra è stata pagata o meno.

E' certo però che pagare avrebbe significato - per Garmin - anche infrangere le leggi americane, in quanto a Dicembre 2009 il Dipartimento del Tesoro USA ha sanzionato Evil Corp per il furto alle banche.

Se ti piacciono i miei articoli, iscriviti alla newsletter cliccando qui!

Riscatto pagato? Da chi?

(aggiornamento del 04 Agosto)

Da una fonte interna di SkyNews sembra ci sia un epilogo molto interessante in questa storia.

Innanzitutto il riscatto sarebbe stato pagato. Da chi? Certamente non da Garmin perché avrebbe commesso un reato.

Il sospetto verte su una società di Incident Response, la Arete IR, specializzata appunto nell'aiutare le aziende prima, durante e dopo un attacco informatico.

Arete IR offre molteplici servizi, tra cui quello di intermediazione con i criminali:

"While some companies require insureds to get funds up front, costing precious hours and days to the clients in crises. Arete, has created a simple, easy way for Breach Coaches and Insureds to immediately respond by facilitating the entire technical and financial process of purchasing the Bitcoin, while managing the negotiation with the bad actor for a flat fee, to be paid in 30 days. Allowing clients to focus on restoring their business to health." (dal sito di Areteir.com)

Capito? Anche tutte le eventuali transazioni economiche vengono gestite per conto del cliente.

Ma perché proprio Arete IR? "Casualmente", il giorno 24 Luglio (quando Garmin era al culmine dell'attacco"), dall'account Twitter di Arete spunta qesto tweet:

Un messaggio che può anche essere letto così...

"Cari amici di Garmin, siete stati colpiti da un nuovo ransomware chiamato WastedLocker, che tutti collegano alla Evil Corp. Ma non è così. Noi sappiamo come funziona e possiamo dimostrarlo. PS: gli uffici sono aperti fino alle 19. Saluti"

A parte le battute ;-) la coincidenza è veramente... unica. Aggiungo una nota: il documento PDF redatto da Arete IR, che potete trovare a questo link, ha come data di creazione:

2020:07:20 14:24:57-04:00

Seguendo questa traccia quindi cadrebbe il legame tra la Evil Corp e WastedLocker.

Uno degli aspetti che voglio sottolineare è come sia particolarmente complicata la fase di negoziazione con i criminali: anche in casi decisamente più "piccoli" e meno noti, per un piccolo imprenditore diventa spesso una operazione impossibile e l'unica soluzione che vede è quella di pagare.

Ma.. pagare come? Provate a pensare un attimo: avete mai provato a pagare a qualcuno una somma in bitcoin?

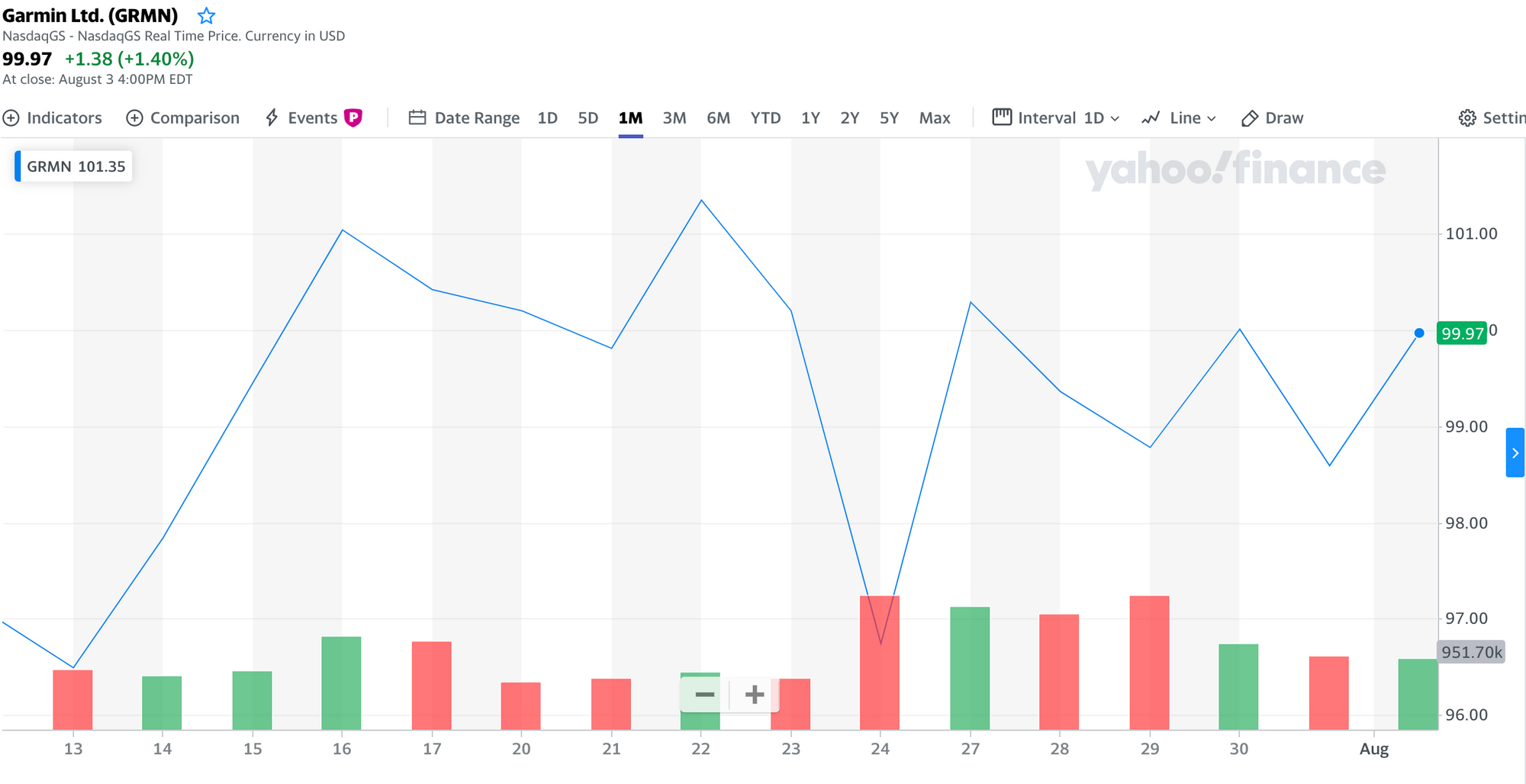

Ultima digressione: l'impatto che questo attacco ha avuto sul valore in borsa di Garmin è stato molto modesto:

Questo da un lato può essere anche letto come un punto di vantaggio per i criminali, perché rafforzerebbe il concetto che "pagare alla fine è la soluzione migliore".

Come sempre, gli aspetti che ruotano attorno ad un attacco informatico possono essere molti e molto insidiosi: per questo motivo non dobbiamo mai abbassare la guardia.

![Analisi del cyber attacco a Garmin. Riscatto pagato? [Aggiornamento]](/content/images/size/w500/2020/07/garmin-fenix5-plus-sapphire-black-black-band-performer-tri-bundle-225400-020-00278-08.jpg)