CyberNews #14: riscatti ransomware record, Shell e un arresto.

Eccoci al nuovo appuntamento settimanale con Cronache Digitali, puntata CyberNews numero 14. Vi ricordo che ogni settimana, oltre a questa newsletter, potete ascoltarne la versione audio in Podcast. E per non perdere gli aggiornamenti è sufficiente registrarsi qui.

Detto questo, oggi vi racconto di:

- Acer, riscatto ransomware record da 50 Milioni di $

- L'attacco a F5 Networks

- Ancora su Microsoft Exchange (è solo l'inizio...)

- Shell rivela un data breach

- Arrestato il 19enne accusato del più grande data breach in Brasile

- I dati di Astoria Company diffusi sul dark web

Acer, riscatto da 50 Milioni di $

Come annunciato nella precedente newsletter (e nel podcast) il gruppo criminale REvil ha pubblicato nel dark web la prova di aver attaccato Acer, il colosso di Taiwan che produce PC e accessori. Stiamo parlando di una azienda che fattura più di 230 miliardi di dollari e conta 7000 dipendenti in tutto il mondo.

Acer al momento non ha confermato l'attacco, ma neppure lo ha smentito nel suo laconico comunicato:

"Acer routinely monitors its IT systems, and most cyberattacks are well defensed. Companies like us are constantly under attack, and we have reported recent abnormal situations observed to the relevant law enforcement and data protection authorities in multiple countries."

"We have been continuously enhancing our cybersecurity infrastructure to protect business continuity and our information integrity. We urge all companies and organizations to adhere to cyber security disciplines and best practices, and be vigilant to any network activity abnormalities." - Acer.

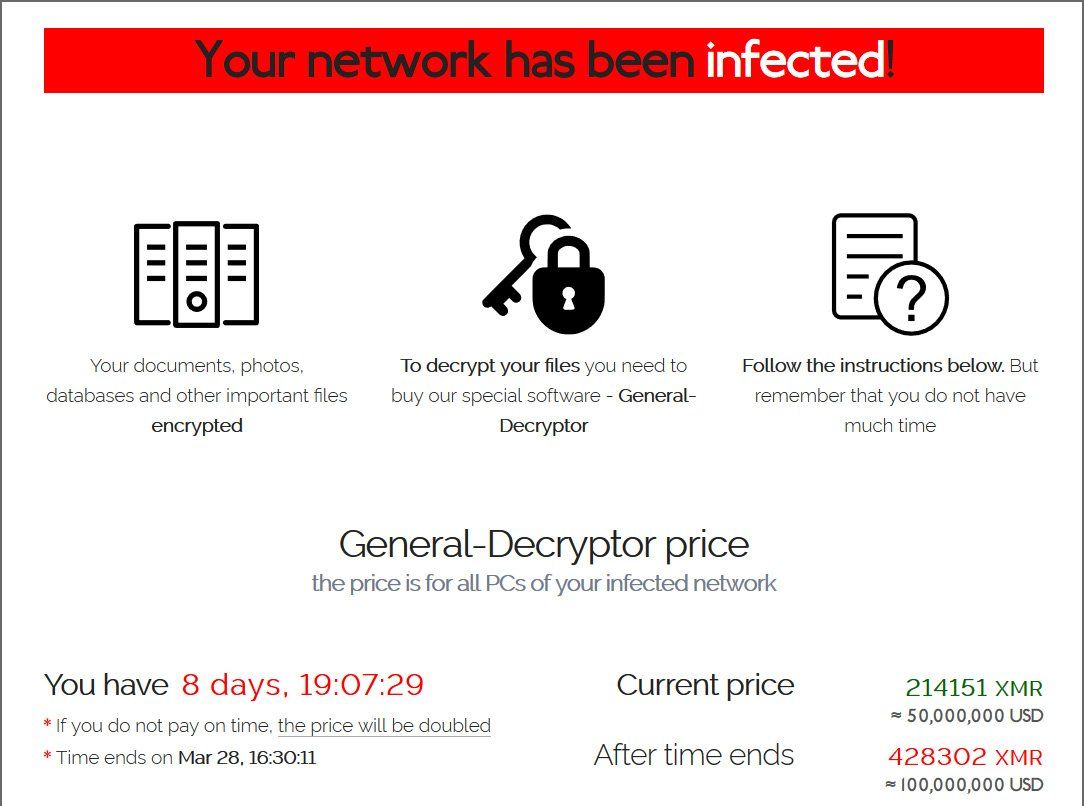

Da quanto appreso, una ricercatrice francese sembra essere riuscita ad intercettare il messaggio di riscatto che REvil ha inviato ad Acer, che riporta tra l'altro la comunicazione che la somma richiesta - ben 50 milioni di $ - sarebbe raddoppiata nel caso in cui il pagamento non fosse avvenuto entro domenica 28 Marzo. Da seguire: vi tengo aggiornati!

Sembra inoltre dalle ultime notizie che l'attacco sia stato portato a termine sfruttando il bug su Microsoft Exchange del quale vi ho raccontato la scorsa settimana, ma che dopo riprendo.

Un piccolo approfondimento su REvil e sui ransomware. REvil è un gruppo criminale informatico, sembra con base in Russia, nato sul "codice" di GrandCrab, uno dei malware più diffusi tra il 2018 e il 2019.

Ad oggi viene considerata una vera e propria Private Ransomware As A Serivce Company: a tutti gli effetti è possibile acquistare da REvil kit pre-confezionati per sviluppare un attacco zero-day con ransomware.

L'era del cybercrime as a serice è una realtà. Tra l'altro, il fatto che si riescano a creare versioni sempre nuove di questi malware, denominate appunto zero-day, mette in forte difficoltà il mondo delle aziende che spesso utilizza soluzioni di difesa (antivirus) che non riescono ad intercettare queste minacce.

Ricordo infatti che i tradizionali antivirus basati sulla "firma", non sono in grado di bloccare uno zero-day. E' per questo importante sempre più affidarsi a soluzioni di antivirus avanzate, i così detti EDR (Endpoint Detect and Response) che grazie ad algoritmi di intelligenza artificiale analizzano il comportamento dei nostri PC possono fornire quindi una difesa più avanzata, lanciando allarmi quando "capiscono" che c'è qualcosa che non va.

L'attacco a F5 Networks.

F5 Networks è una azienda che fornisce servizi cloud e di sicurezza. La notizia è importante per quello che è successo: dopo che è stato trovato un bug sulla rete di F5 Networks, sono passati 10 giorni prima che l'azienda correggesse questo errore.

Alcuni ricercatori hanno dimostrato come, durante quei 10 giorni, sia state compiute azioni di scan dei clienti che utilizzano i servizi di F5 Network, al fine di provare ad utilizzare il bug per penetrare nei sistemi.

E' quella che viene definita "finestra di vulnerabilità": ovvero il tempo che intercorre da quando un bug o una vulnerabilità è nota, a quando viene installato l'aggiornamento che la risolve.

Quello di F5 è un classico attacco alla supply chain: ovvero viene in qualche modo attaccato un fornitore di servizi per poi arrivare al cliente finale. Per questo motivo è sempre importante verificare che i propri fornitori utilizzino sistemi e protocolli di sicurezza conformi ed aggiornati.

Microsoft Exchange (ancora.... e sarà lunga...)

Torniamo di nuovo sulla questione perché la storia non è finita. Anzi. Forse è appena cominciata.

Oramai è certo che fin dal mese di Gennaio, quindi 90 giorni prima che Microsoft ponesse rimedio al bug dei servizi di posta on premise, gruppi criminali si sono mossi per penetrare nei loro target. Questo significa che al momento non sappiamo quante aziende sono state colpite da questa tipologia di attacco.

Aggiungo inoltre che gli aggiornamenti rilasciati da Microsoft (patch), da un lato risolvono il problema, ma se l'attaccante è già entrato nel sistema, lì rimane!

Ovvero è necessaria una operazione di verifica e bonifica perché potremmo trovarci nella situazione di aziende che hanno aggiornato il sistema, ma essendo già state attaccate, ora hanno comunque in filo diretto con i cyber criminali, che possono ancora muoversi liberamente.

Immagino che nei prossimi mesi ne vedremo di casi di questo tipo.... vi aggiorno anche su questo ovviamente!

Shell.

Il gigante petrolifero ha reso noto di aver subito un furto di informazioni, grazie ad una falla nel sistema di file transfer Accellion. Sono state parecchie le aziende vittime di questo tipo di attacco negli ultimi mesi.

Al momento non sappiamo quanti e quali dati siano stati esfiltrati. L'attacco è stato portato a termine dal gruppo criminale Clop, specializzato - così possiamo dire - nello sfruttare le vulnerabilità del sistema Accellion.

Marcos Roberto Correia da Silva

Questo il nome del 24enne arrestato in Brasile con l'accusa di essere a capo del team che ha esfiltrato informazioni personali di circa 223 milioni di abitanti della nazione sudamericana.

Un data leak da record. I dati sono poi stati rivenduti sul dark web: pratica oramai consolidata in quanto è noto che ci siano migliaia di buyer disposti a spendere qualcosa per entrare in possesso di dati validi alla profilazione di un target.

Astoria Company

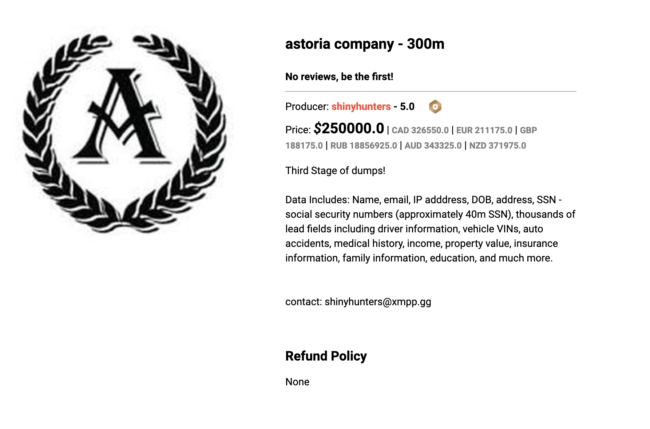

Astoria è una azienda specializzata nella lead generation: il suo business consiste quindi nel raccogliere informazioni e rivenderle. Bene. Ma proprio per questo motivo, i suoi data base sono qualcosa di molto richiesto sul mercato.

Così, il gruppo Shiny Hunters, è riuscito nell'intento ed ha rubato alcuni data base.

Cosa? Sembra i dati di circa 400 milioni di utenti Facebook, 300 milioni di utenti di Astoria e più di 40 milioni di numeri della social security di cittadini americani.

Il data base è in vendita sul dark web per la modica cifra di 250.000$, come è possibile vedere nell'immagine:

Ricordiamoci sempre che i nostri dati personali hanno un valore, perché permettono di profilarci e come abbiamo visto sono oggetto di ricerca nel mondo del cybercrime.

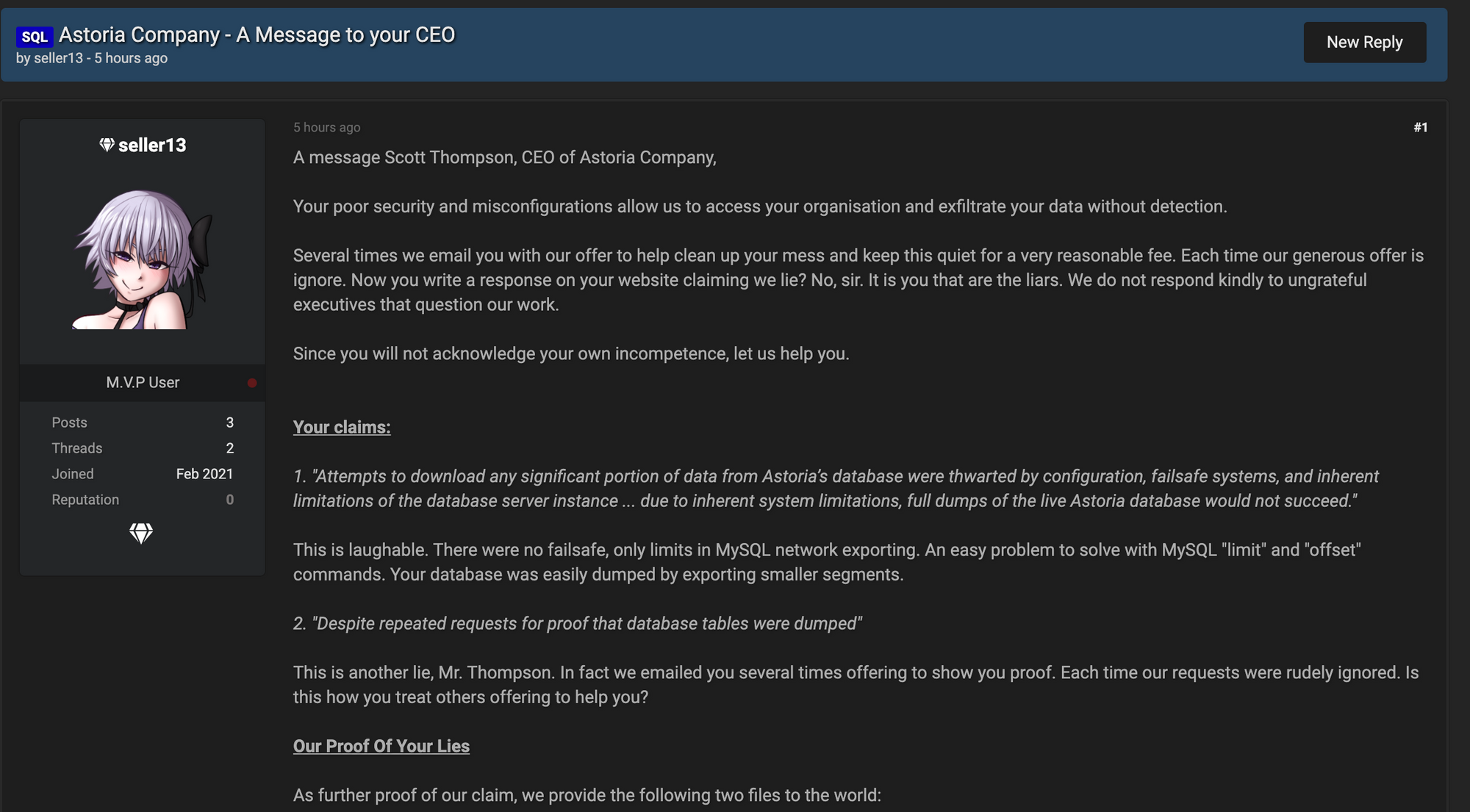

Aggiornamento (Sabato 27 Marzo h. 14.00)

E' appena comparso su un forum un messaggio indirizzato a Scott Thompson, CEO di Astoria Company. Sembra che l'azienda abbia negato qualsiasi furto di dati. Così, i criminali informatici risposto, in sostanza dicendo: "Ti abbiamo offerto il nostro aiuto molte volte, al fine di aiutare la tua azienda nel risolvere i problemi di sicurezza. Ma ci hai ignorato. Ecco le prove che stai mentendo"

Di seguito al messaggio, vengono pubblicati due file, di cui uno da più di 16GB, contenenti informazioni recuperate sui data base dell'azienda.

La vicenda quindi è tutt'altro che chiusa. A questo link, potete leggere il comunicato ufficiale di Astoria. Vedremo quali saranno le novità.

Anche per questa settimana abbiamo concluso: ho una richiesta, però. Se la newsletter ti è piaciuta, l'hai trovata interessante, fammelo sapere.

Bastano pochi click e pochi secondi del tuo tempo: una email, un post sul tuo social network preferito (taggami però perché sennò rischio di perdermelo!).

E' importante - davvero - avere la tua opinione (anche se negativa eh!).

Per non perdere le nuove uscite, ricordati di registrarti su Cronache Digitali, basta inserire il nome e l''indirizzo email, poi seguire le istruzioni che riceverai. E quando ti stanchi, con un click ci si saluta!

Ascolta "CyberNews: Week #14 | 22- 28 Marzo | Cosa è successo nel Cyber Crime?" su Spreaker.