Cosa NON fare per proteggere i propri indirizzi email da attacchi informatici.

Oramai è un dato consolidato: uno dei veicoli (o vettore) principale degli attacchi informatici è proprio l'indirizzo email. Perché? Perché permette ai criminali informatici di sfruttare la vulnerabilità principale, ovvero il fattore umano.

Il nostro indirizzo email, che utilizziamo sia a scopi personali che professionali, diventa quindi una porta di accesso che dobbiamo presidiare, utilizzando piccole accortezze che possono letteralmente salvarci da un attacco informatico.

Questo vale soprattutto nel mondo aziendale, dove le email sono (giustamente) utilizzate per le comunicazioni interne ed esterne e possono quindi diventare un veicolo per introdurre malware o ransomware.

Ricordiamoci infatti che anche se abbiamo in azienda sistemi di difesa di classe enterprise, è possibile per un attaccante bypassare tutti quanti questi sistemi, con una semplice email.

Il risultato è un attacco dalle conseguenze imprevedibili. Qualche esempio? Ogni settimana, nel mio Podcast (che trovi qui), ti racconto i maggiori attacchi informatici andati a buon fine.

Come fa un cyber criminale ad attaccarmi via email?

Una delle tecniche più utilizzate ultimamente è quella delle false iscrizioni alle newsletter. Partiamo da una premessa fondamentale: per preparare un attacco via email ad una persona o azienda, è prima di tutto necessario che l'attaccante abbia la certezza che l'indirizzo email sia attivo ed utilizzato.

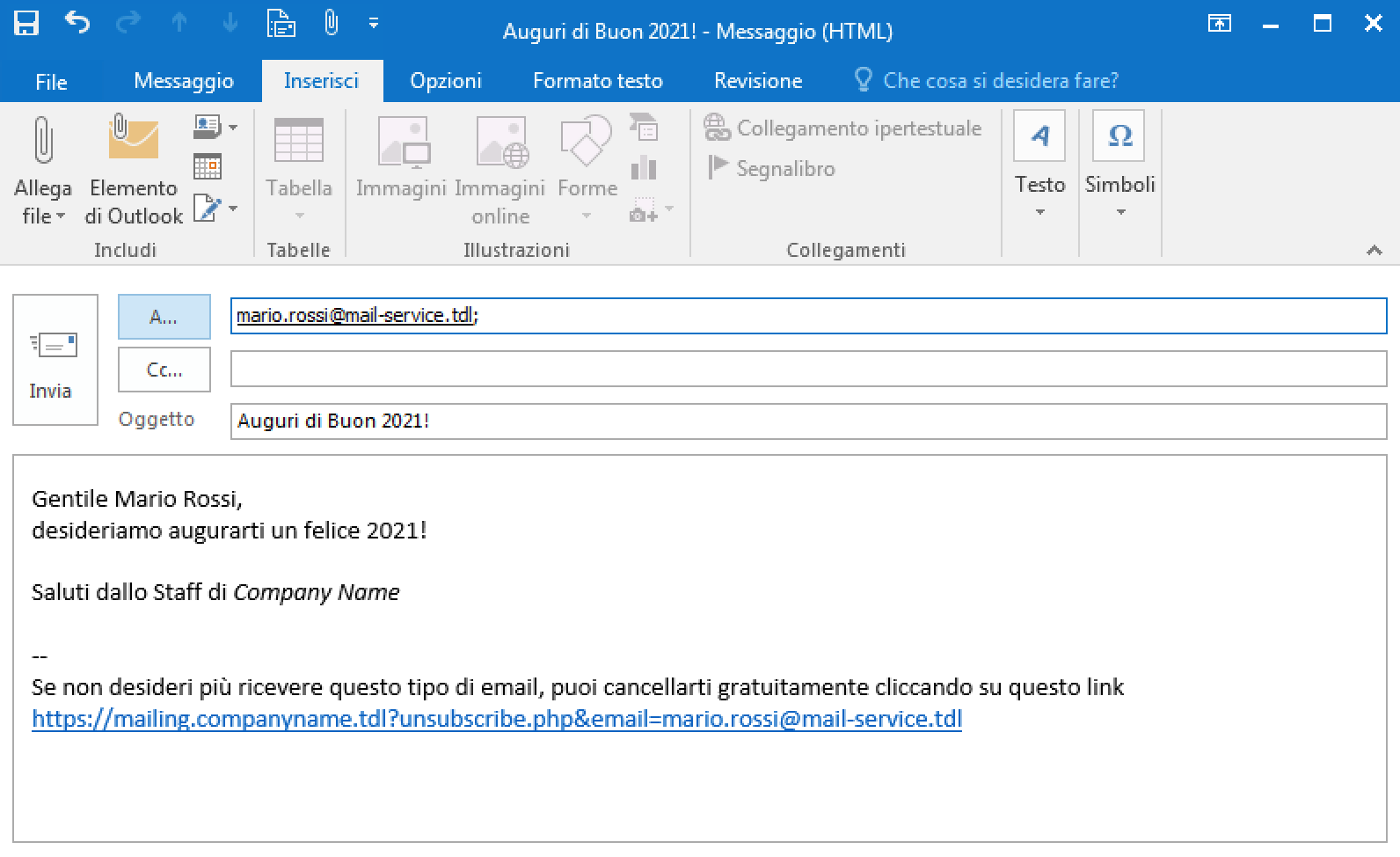

Per fare ciò viene inviato alla email del bersaglio un messaggio di una finta newsletter, contenente anche il link per cancellare la propria iscrizione alla mailing list:

Qui entra in gioco il fattore umano: siccome tutti siamo spesso "vittime" di newsletter che non ci interessano o alle quali non ci ricordiamo di esserci iscritti, diventa molto facile cliccare sul link per cancellarsi da questo tipo di comunicazioni inappropriate.

Così facendo, però, il falso link di cancellazione non fa altro che comunicare ad un server che il nostro indirizzo email è corretto e viene utilizzato.

Criminale vs Vittima: 1-0.

Un altra tecnica utilizzata, sempre per verificare che il nostro indirizzo email sia esistente, è quella di inserire nel corpo della email un così detto "tracking pixel", ovvero una piccolissima immagine (anche di dimensioni 1x1).

Quando il nostro client di posta scarica questa immagine, in realtà si collegherà ad una indirizzo web che contiene effettivamente l'immagine, ma al contempo la richiesta fornirà al criminale informatico ulteriori informazioni come, ad esempio, indirizzo IP, browser utilizzato, applicazione utilizzata.

Criminale vs Vittima: 2-0.

Con queste semplici azioni diventa quindi possibile per un attaccante mappare con precisione gli indirizzi email attivi, gli IP ed altre informazioni che saranno poi passate ad un team che - raccogliendo altre informazioni pubbliche tramite tecniche OSINT (qui trovi un mio approfondimento) - passerà alla seconda fase dell'attacco, creando probabilmente un phishing ad hoc.

Le stesse informazioni, tra l'altro, possono essere raccolte quando impostiamo il famoso "Out Of Office" per comunicare che non siamo in ufficio.... (qui un mio articolo di approfondimento)

Cosa NON fare per proteggersi.

- NON scaricare le immagini in automatico dalle email che ricevi. Imposta il tuo client in questa modalità.

- NON cliccare su un link senza prima averlo verificato: passaci sopra il mouse e controlla che l'indirizzo sia il medesimo che vedi scritto nella email e che sia conosciuto.

- NON inserire nella email di "Out Of Office" informazioni relative a colleghi o all'azienda, se possibile, ed utilizzalo con "parsimonia" solo per effettive necessità.

- NON aprire allegati alle email se non si è certi dell'identità di chi lo ha inviato.

Quali soluzioni tecnologiche possono aiutarti?

Mi sento di consigliare soprattutto strumenti.

- Un efficace sistema di antispam. Molto frequentemente gli anti-spam forniti "di serie" sono poco efficaci. Oggi una azienda può accedere a servizi più evoluti con funzioni di anti-phishing e sandbox che permettono di analizzare ed aprire i file sospetti in aree protette.

- Una analisi delle vulnerabilità tramite Phishing Test. E' molto importante che tutta la popolazione aziendale sia al corrente dei pericoli e delle soluzioni. Un phishig test permette di capire quali sono i punti deboli e come affrontarli.