Agosto caldo: missili, energia, e la tecnica della rivendita degli accessi.

Bentornati su Cronache Digitali, puntata numero 80, dopo la pausa estiva. Qui, come sempre, è dove vi racconto cosa succede nel mondo del cybercrime, per ragionare assieme su come essere più sicuri.

Per quelli che hanno letto o ascoltato la puntata precedente, ricorderanno che avevo promesso una piccola sorpresa ad Agosto, e così è stato: ho organizzato una diretta audio live su LinkedIn. Un bella esperienza, un test positivo: più di 40 persone hanno partecipato, abbiamo parlato di quali siano i percorsi formativi e professionali per lavorare nel mondo della cybersecurity.

Ho raccolto alcune esperienza, raccontate dalla viva voce dei protagonisti: non mancherà una seconda puntata. Seguitemi o collegatevi con me su LinkedIn così sarete aggiornati.

La puntata, come sempre è disponibile anche come Podcast, cliccando qui.

Agosto è stato un mese - come si poteva facilmente immaginare - pieno di notizie relative ad attacchi informatici. In questa puntata ne ho selezionate alcune che hanno attirato la mia attenzione. Partiamo subito!

Fuga di informazioni dall'MBDA.

L'MBDA è un produttore europeo di armi, missili in particolare. E' l'unico che può assolvere a tutte le esigenze presenti e future dei paesi occidentali: così si autodefinisce sul proprio sito web.

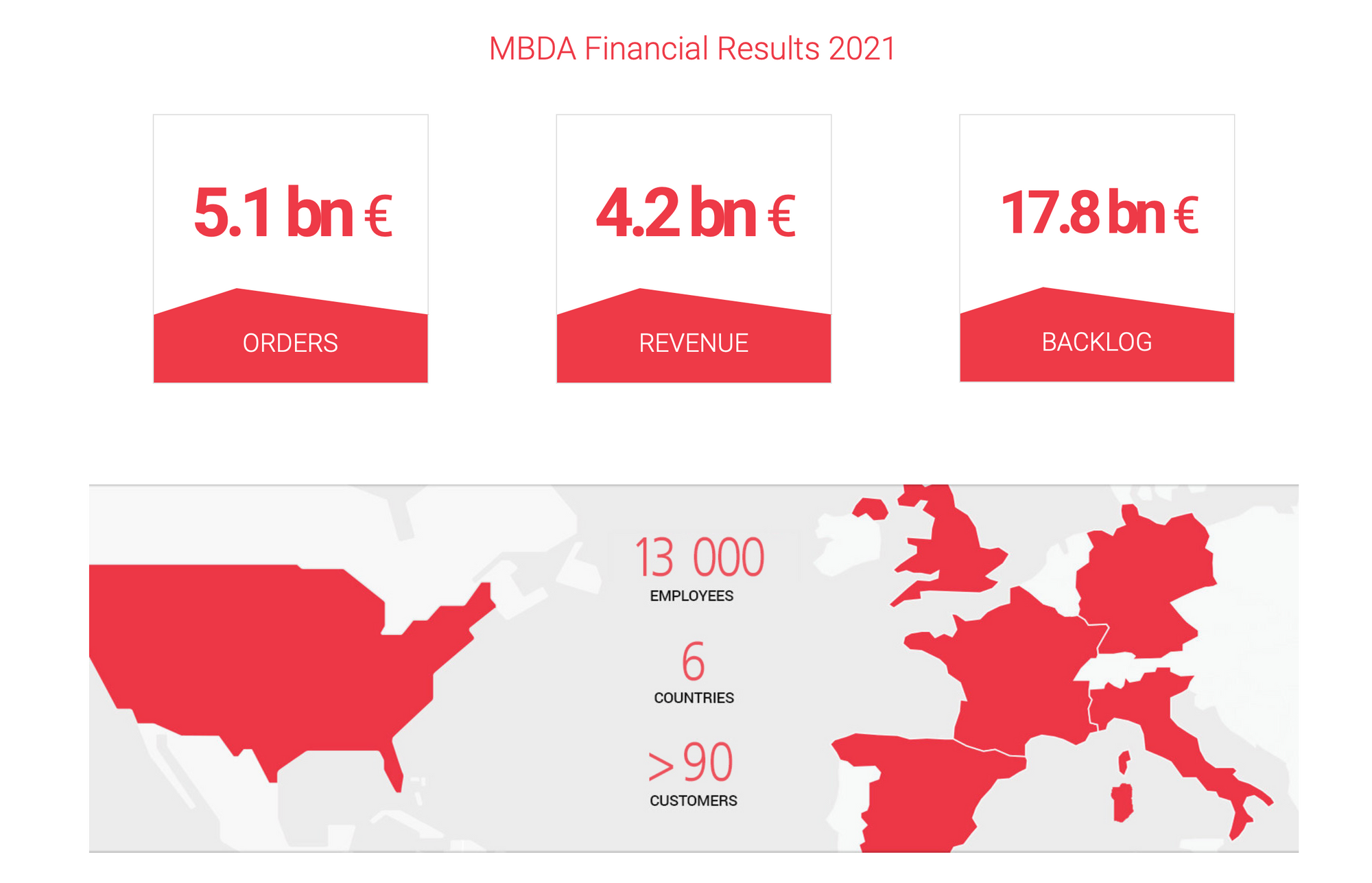

Che sia una azienda strategica, di altissima tecnologia ed in forte crescita, lo dimostrano in numeri, anche questi consultabili sul loro sito. Nel 2021, più di 5 miliardi di Euro di ordini.

Aziende come queste hanno certamente una capacità di investimento nei loro sistemi di difesa informatica, molto alta. Ma come sappiamo, tutto ciò non è sempre sufficiente. Il fattore umano, un elemento non controllabile, può mettere in crisi anche i sistemi di protezione e difesa più efficienti.

Nel caso in questione la storia si ripete: un messaggio su un forum, informa che qualcuno è riuscito ad esfiltrate più di 60GB di dati riservati (classificati) dall'interno dell'azienda.

Come riportato da Bleeping Computer sembra che i dati rubati siano stati esfiltrati da un hard disk esterno della filiale italiana:

The extortionists had acquired MBDA data from an external drive used by the company's Italian division and demanded a ransom to not leak or sell the files.

E qui torniamo sul nocciolo della questione: informazioni aziendali riservate che vengono salvate su dispositivi esterni devono essere protette con sistemi adeguati. Spesso questo argomento viene sottovalutato dalle aziende, grandi o piccole che siano: PC portatili, hard disk esterni, chiavette USB, sono tutti strumenti che oramai oggi sono entrati nell'utilizzo quotidiano ma che possono portare grossi problemi.

Lasciando il perimetro dell'azienda possono diventare vulnerabili: in questi casi è necessario capire come proteggerli al meglio. Oggi le organizzazioni, soprattutto con l'avvento dello smart working, sono diventate più "liquide", i confini non sono più definiti come una volta.

E se prima bastava proteggere tutto ciò che era "all'interno dell'azienda", oggi questo non è più sufficiente.

Attacchi ai colossi energetici (italiani, ma non solo).

Creos è il maggior operatore energetico del Lussemburgo. A fine Luglio, un attacco informatico ha messo fuori uso i portali dedicati agli utenti, ma non solo. In una nota dei primi giorni di Agosto, la compagnia fa sapere che una certa quantità di dati è stata esfiltrata.

#Alphv aka #BlackCat claims to have hit a pipeline operator: Creos Luxembourg which operates both natural gas pipelines and electricity networks in the Grand Duchy. 1/3 pic.twitter.com/P9P7l6eGlK

— Brett Callow (@BrettCallow) July 29, 2022

L'operazione è stata portata a termine dalla gang ransomware BlackCat. Come potete vedere nel tweet riportato, un numero importante di documenti ed informazioni afferenti ad utenti del servizio è stato rubato.

Ma non finisce qui: il 30 Agosto, pochi giorni fa, l'ENI - il colosso italiano per l'energia - annuncia di aver scoperto degli accessi non autorizzati ai propri sistemi informativi.

Nella notte tra il 29 ed il 30 Agosto un altro attacco ha interessato il GSE italiano, il Gestore dei Servizi Energetici, partecipato dal Ministero dell'Economica. Per più di 12 ore il sito del GSE è stato offline.

Come riportato anche da Red Hot Cyber, scopriamo che dal 24 Agosto un broker di accessi aveva messo in vendita diversi punti di contatto del GSE: questo può farci pensare che qualcuno abbia comprato queste "chiavi di accesso" per poi utilizzarle per un attacco mirato. Ma di questo ne parliamo tra poco.

Ovviamente l'interesse per le compagnie energetiche ci fa pensare ad azioni mosse con fini politici, soprattutto dall'inizio del conflitto in Ucraina: personalmente invece credo si tratti esclusivamente di opportunità che vengono sfruttate, in funzione delle vulnerabilità che i cyber criminali scoprono ed offrono sul mercato.

La tecnica della rivendita degli accessi: cos'è e come funziona.

Ne ho appena accennato, vediamo nel dettaglio cosa sia la tecnica della rivendita degli accessi. Il caso del GSE ne è uno degli innumerevoli esempi: come dicevo prima, dalle ricerche è emerso che da circa metà Agosto uno o più cyber criminali avevano messo in vendita alcuni punti di accesso al GSE.

Cosa sono in "punti di accesso" e chi li mette in vendita?

Genericamente per punto di accesso si intende una vulnerabilità che - se sfruttata - permette ad un attaccante di ottenere l'accesso ad un sistema. Queste vulnerabilità vengono cercate (e purtroppo a volte scoperte) da cyber criminali che però poi non la sfruttano per colpire la vittima, ma la mettono in vendita sui mercati neri digitali.